Je ne résiste évidemment pas à vous montrer ces images du vote ridiculisant le gouvernement qui s’est fait pour le coup cueillir pour son amateurisme, même Frédéric Lefèbvre était partit déjeuner.

HADOPI s’est faite pwn3d comme une noob 🙂

Hadopi rejetée : Olivier Henrard dénonce une manoeuvre politique … on aura tout vu

Un texte, les accord de l’Elysée, signée comme une feuille en blanc par les acteurs du net, un texte respirant l’amateurisme, un déni de démocratie constant bafouant les droits de la défense en présentant un texte anticonstitutionnel… il n’y a franchement pas de quoi se la ramener. Mais tout ceci n’arrête pas notre ami Olivier Henrard qui ne s’est jamais caché de vouloir la peau du wifi par exemple.

Un texte, les accord de l’Elysée, signée comme une feuille en blanc par les acteurs du net, un texte respirant l’amateurisme, un déni de démocratie constant bafouant les droits de la défense en présentant un texte anticonstitutionnel… il n’y a franchement pas de quoi se la ramener. Mais tout ceci n’arrête pas notre ami Olivier Henrard qui ne s’est jamais caché de vouloir la peau du wifi par exemple.

Contacté par lepoint.fr, Olivier Henrard, conseiller juridique du ministère de la Culture et corédacteur du projet de loi, a dénoncé une « pitoyable manœuvre politique », expliquant qu’une « quinzaine de députés socialistes étaient cachés sous un escalier et ont surgi au moment du vote ». Pour expliquer le manque de mobilisation des députés UMP, Olivier Henrard évoque la « proximité des vacances parlementaires », alors que « de nombreux députés ont déjà rejoint leur circonscription ». « C’était l’heure du déjeuner », ajoute le juriste, visiblement écrasé par cette nouvelle. »

IL NE FALLAIT PAS FAIRE PASSER CETTE BOUSE DE TEXTE EN URGENCE CHER OLIVIER !

Soyez beau joueur : ce calendrier vous l’avez voulu, vous avez vu et vous l’avez eu dans le c**

/-)

Rejet de l’HADOPI par l’Assemblée Nationale, quelles conclusions en tirer

Il s’agit d’une très grande bataille que nous venons de gagner. Tous les internautes ne sauraient trop remercier chaleureusement les députés Billard, Brard, Bloche, Paul, Tardy et Dionis du Séjour pour le travail accomplis dans des conditions parfois à la limite du supportable.

Il s’agit d’une très grande bataille que nous venons de gagner. Tous les internautes ne sauraient trop remercier chaleureusement les députés Billard, Brard, Bloche, Paul, Tardy et Dionis du Séjour pour le travail accomplis dans des conditions parfois à la limite du supportable.

L’HADOPI passée devant le Parlement en procédure d’urgence comme extension d’une loi anti terroriste, ce n’était à la base pas le meilleur message à faire passer aux internautes. Nous n’avons jamais été des terroristes, encore moins des « pirates » ou des voleurs.

Ce texte techniquement inapplicable à la constitutionnalité douteuse à finit par excéder Mr Dionis du Séjour, qui en la forme donnée par la Commission Mixte Paritaire, lui est resté en travers de la gorge.

Voici donc un enseignement : une loi demandée dans l’urgence doit viser le consensus, en ne lâchant rien le gouvernement s’est mis tout le monde à dos. une loi demandée dans l’urgence ne peut avoir pour dessein de privilégier une petite frange de la population et des grosses sociétés, en France, le pouvoir est encore au peuple et des lois liberticides ne passent pas comme le gouvernement le souhaiterait. Tout ceci est très encourageant.

Il s’agissait bien de déni de démocratie de la part du Ministère de la culture, ni plus ni moins.

La rumeur court que Patrick Bloche aurait passé son tour de parole pour profiter du fait que les députés UMP se soient absentés pour manger et que le vote puisse se tenir assez rapidement. Une grande intelligence politique qui enfonce encore le clou sur l’attitude déplorable des députés de la majorités qui considéraient comme acquis le scrutin.

La pugnacité des opposants a porté ses fruits, merci aux 5 gus dans un garage, merci à la Quadrature du net, merci aux mousquetaires les internautes sauront se souvenir de vous dés qu’ils en auront l’occasion. Merci également à PCInpact et Numerama pour leur travail d’information juste.

Hadopi rejetée par les députés !

SEISME DE MAGNITUDE 10 SUR L’ECHELLE DE RIESTER

Ce qui vient de se passer ce matin est incroyable, l’hadopi, dans sa forme actuelle après les retouches de la Commission mixte paritaire, vient d’être rejetée il y a 5 minutes. L’UMP a pêché par excès de confiance (les députés étaient bien peu nombreux, l’opposition en embuscade vient de jouer un coup de maître. Le vote de Mr Dionis du Séjour a été peut être décisif, il faudrait faire le compte. Mais le texte retouché tel que par la commission paritaire qui réintroduisait la double peine a été rejeté par les députés !

Attention tout n’est pas finit, le texte rejeté devrait être représenté au Sénat, quid de l’impact de la procédure d’urgence ? Aurons nous droit à une seconde lecture ?

Quoiqu’il en soit il s’agit d’une véritable douche froide pour Christine Albanel, une de plus … les 5 gus ont été entendus à l’Assemblée Nationale !

— edit : 15 pour et 21 contre : c’est une claque pour Christine Albanel ! —

Contourner l’HADOPI pour les nuls (partie 6) : les pièces jointes d’emails

Nous avons sombré dans l’absurde, mais ne vous inquiétez pas, on peut encore toucher le fond ! Le gouvernement pourrait interdire les pièces jointes dans les emails.

Nous avons sombré dans l’absurde, mais ne vous inquiétez pas, on peut encore toucher le fond ! Le gouvernement pourrait interdire les pièces jointes dans les emails.

Les espaces de stockages de boites mails ont très sensiblement augmentés ces dernières années, sur un compte Gmail, on peut par exemple stocker pas moins d’une dizaine de films en divx ! D’ailleurs, des services en ligne proposent de se servir des espaces de stockage de ces boites mail en les transformant en disque dur virtuels avec le toolkit qui va bien pour envoyer du lourd. C’est d’une simplicité déconcertante.

Si un mp3 ne posera pas de problème à envoyer en pièce jointe d’un mail, il faudra ruser un peu pour les films.

Seul frein, la taille des pièces jointes, mais la encore la parade est d’une simplicité enfantine et les techniques de posts utilisées sur les newsgroups ont donné naissances à des petits logiciels capables de découper de gros fichiers en dizaines de petits fichiers compressés et concaténés. C’est ce que propose Split&concat, Quickpar, par2cmdline …et de nombreux autres que je vous laisse découvrir en googlisant un peu.

Irons nous vers un filtrage généralisés des pièces jointes de nos courriers électroniques ? Le « contre logiciel » de l’HADOPI aura t-il la capacité de lire nos correspondances privées afin de dénicher des fichiers illégaux en pièce jointe ? Nous devons nous en inquiéter aujourd’hui, demain il sera trop tard.

Contourner l’HADOPI pour les nuls (partie 5) : wireless (in)fidelity

Le wifi est une très belle invention, c’est génial, c’est sans fil, c’est Brazil … mais niveau sécurité, le moins que l’on puisse dire c’est que ce n’est pas vraiment simple pour notre Madame Michu d’avoir un réseau blindé.

Le wifi est une très belle invention, c’est génial, c’est sans fil, c’est Brazil … mais niveau sécurité, le moins que l’on puisse dire c’est que ce n’est pas vraiment simple pour notre Madame Michu d’avoir un réseau blindé.

En agglomération, certains vont s’en donner à cœur joie ! Ce n’est pas si compliqué que ça et ça nécessite un investissement dérisoire de quelques dizaines d’euros : Il faut commencer par s’équiper d’une carte compatible avec le logiciel que vous souhaitez utiliser (entre 20 et 50 euros) et éventuellement d’une antenne pour maximiser la réception et éventuellement l’injection de paquet.

Les réseaux chiffrés en WEP sont encore très nombreux, mais ce n’est pas parce que notre madame Michu est en WPA qu’elle sera pour autant épargnée, le TKIP est lui aussi tombé et c’est souvent ce que proposent par défaut les « box » des fournisseurs d’accès… Le choix des passphrases devant porter sur certaines box sur une suite d’au moins 10 caractères alphanumériques, de nombreux utilisateurs ont la bonne idée de mettre leur numéro de téléphone en passphrase, vous seriez surpris de savoir à quel point le bottin téléphonique représente un super dico d’attaque.

Et puis il existe une méthode assez bourrin de profiter du débit de ses voisins, voici le matériel ultime, le slurpr… une telle box est cependant très simple à réaliser mais il vous faudra quelques connaissances du système Linux pour parvenir à configurer ça correctement, le principe est de coller un max de cartes wifi qui se chargeront de voler la bande passante de plusieurs connexion pour en restituer une énorme.

Si notre madame Michu souhaite se protéger, il lui faudra désactiver purement et simplement l’usage de TKIP et privilégier l’AES CCMP, de quoi lui donner de bons maux de crâne, mais c’est le prix qu’elle devra payer pour qu’on ne lui coupe sa connexion à cause d’un Jean-Kevin indélicat.

Contourner l’HADOPI pour les nuls (partie 4) : Le Beer To Peer

En voilà une manière super sympa de contourner l’HADOPI… copiez des fichiers de disque à disques ou de clef usb à disque … ou de ce que vous voulez, le tout entre pote en se sirotant une bière … et oui le Beer To Peer, ou quand l’HADOPI relance les commerce de proximité. Le Beer to Peer consiste à échanger directement des fichiers entre amis dans un bar, en se sirotant une bière bien fraîche (marche aussi avec un café)… révolutionnaire non ?

Quel matériel puis-je utiliser ?

D’une manière générale, vous pouvez utiliser tout matériel sur lesquels nous payons la taxe pour la copie privé.

- Ordinateurs portables ;

- Disques durs externes (de préférence auto-alimentés) ;

- Clefs de stockage USB ;

- CD ou DVD vierges

- Des cartes mémoires SD / Stick Memory, … (n’importe quel format) et un lecteur multicartes ;

- Des smartphones ;

- Des routeurs filaires ;

- De petits points d’accès wifi ou des petits routeurs filaires pour connecter plusieurs machines sur le même lan … laissez libre court à votre imagination et expliquez nous comment vous partagez, quels sont vos usages …

Comment réussir son Beer To Peer ?

- Faites le entre amis ;

- Choisissez un lieu convial ;

- Faite l’inventaire préalable du matériel qui va servir à l’échange pour vous assurer que vous n’allez pas galérer à configurer ce matériel (pensez à avoir au moins un lecteur multicartes supportant le maximum de standards possibles).

- Assurez vous de la présence d’au moin un geek qui sera à même de faire une petite configuration si nécessaire (Wifi en mode adhoc)

Attention l’abus d’alcool pendant les téléchargement est dangereux pour la santé 😉

Contourner l’HADOPI pour les nuls (partie 3) : on met le « contre-logiciel » en prison ?

Ce billet n’est pas un tutoriel d’installation d’OpenOffice

Ah cette histoire de contre-logiciel … désolé, j’en ai toujours la larme à l’oeil.

Alors comme ça Christine, tu veux installer un contre logiciel tout sale dans ma BSD toute propre ?

Ah ? Marrant, ça compile pas ton bidule ? Ah ? C’est un .exe ? Ben on va le mettre en quarantaine, hein, histoire qu’il ne se reproduise pas.

Donc non seulement ton « contre-logiciel » est payant mais en plus je ne peux pas l’installer sur mon système, ça tombe plutôt pas mal vu que je ne comptais pas vraiment l’installer.

Bon allez pour te faire plaisir, on va l’installer, mais en prison, on va commencer par se trouver de quoi virtualiser un environnement sale .. Qemu, Virtualbox, VMWare VirtualPC, Parallels Desktop … il y en a pour tous les systèmes, impeccable. Donc le Windows bien rangé la dedans ne peut donc pas infecter ma machine, nickel, bon maintenant on installe le sale avec le sale, clic clic sur le contre-logiciel.exe … ça y est tu communique bien avec big brother … allez moi je vous laisse causer, je retourne sur mon système propre avec lequel big brother ne sait pas causer. C’est vrai que je me sens vachement plus en sécurité du coup.

Contourner l’HADOPI pour les nuls (partie 2) : Le Streaming

La simple lecture de ce billet pourrait justifier l’économie d’une commission d’enquête parlementaire sur le streaming si chère à Frédérique Lefèbvre. Pire, la technique ici présentée est comme la précédente très efficace, voir imparable, vu que l’arsenal législatif voté avant hier se ridiculise en présentant le streaming comme une offre légale pérenne. Nous allons ici vous démontrer qu’il est aisé de contourner l’HADOPI grâce à l’offre légale : merci le Streaming !

La simple lecture de ce billet pourrait justifier l’économie d’une commission d’enquête parlementaire sur le streaming si chère à Frédérique Lefèbvre. Pire, la technique ici présentée est comme la précédente très efficace, voir imparable, vu que l’arsenal législatif voté avant hier se ridiculise en présentant le streaming comme une offre légale pérenne. Nous allons ici vous démontrer qu’il est aisé de contourner l’HADOPI grâce à l’offre légale : merci le Streaming !

Le streaming consiste à permettre la lecture d’un fichier depuis un serveur distant. Mais l’informatique, ce n’est pas magique. Pour rendre la lecture possible, le serveur de streaming, prenons le cas de Deezer, va « pousser » un fichier temporaire sous forme de flux sur la machine de l’internaute qui le lit. Ce fichier sera donc en réalité dupliqué dans le répertoire stockant les fichiers temporaires de la machine de l’internaute, à l’insu de son plein gré … il ne lui restera donc plus qu’à le transformer dans le format de son choix, une opération à la portée d’un enfant 5 ans

Par définition un fichier temporaire ne disparaît qu’au bout que quelques jours ou si l’internaute se décide à s’en débarrasser volontairement pour économiser un peu d’espace sur son disque dur.

Une fois le fichier streamé sur le disque dur de l’internaute, celui en dispose comme il le souhaite.

D’un point de vu légal, le streaming sera amené à poser problème puisque l’on présente une manière « légale » un fichier temporaire qui une fois dans la machine de l’internaute peut être encodé dans un format réutilisable à volonté par l’internaute qui n’a commis aucun délit en lisant ce fichier depuis le site de streaming… c’est bien le site de streaming qui de dépose le fichier « légal » sur la machine de l’internaute. Une fois ce fichier sur sa machine, il n’y a pas de parade possible, l’internaute, même avec un « contre-logiciel » aussi efficace qu’Open Office, pourra dupliquer ces fichiers temporaires, les encoder au format, mp3, divx, ogg … ou en ce qu’il souhaite en fonction du type de fichier streamé.

Les encoders (logiciels permettant la transformation d’un fichier temporaire en un fichier réutilisable) sont très nombreux, parfaitement légaux, et existent sur toutes les plate-formes (Si Franck Riester ne voit pas d’intérêt à l’interopérabilité, nous nous proposons de lui expliquer et de lui démontrer que les internautes, eux, y ont pensé et y trouvent un intérêt… nier la nécessité d’une architecture ouverte et interopérable, c’est une balle dans le pied que se tire le gouvernement).

Vous trouvez cette technique compliquée ? Aucune problème, des sites web ont pensé à vous, c’est par exemple le cas de celui ci, qui en indiquant l’url d’un flux vous permet de télécharger directement le fichier.

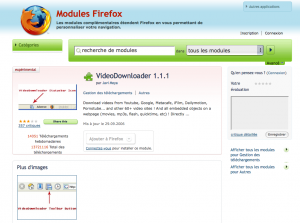

Avec un navigateur comme Mozilla Firefox, l’excellent Flock, vous bénéficierez même, d’une multitude d’extensions qui vous faciliteront encore plus la tâche, cette seule extension est compatible avec plus d’une soixantaine de sites de streaming parfaitement légaux.

Encore une autre possibilité (encore une fois très simple à mettre en place) s’offre aux internautes en utilisant une application tierce comme Orbit Downloader ou CamStudio (là encore il en existe des dizaines).

Conclusion : un fichier streamé, est un fichier « légalement piraté » … et oui ce terme est complètement débile mais c’est pas nous qui avons commencé à employer le mot « piratage », qui frise la dénonciation calomnieuse, comme le soulignait très justement Christian Paul dans l’hémicycle. Alors oui on peut encore perdre du temps à demander bêtement une commission d’enquête, je me propose de vous permettre d’en faire l’économie et d’ajouter un amendement interdisant le streaming puisque qu’il s’agit d’une technique de « piratage » manifeste et imparable … comme les pièces jointes dans les emails 🙂

Contourner l’HADOPI pour les nuls (partie 1) : direct download avec megaupload

A ce jour, les discussions de l’Assemblée Nationale ont essentiellement porté sur le Peer to Peer, il est assez amusant de constater que les téléchargements directs ne pourront, eux être surveillés. C’est donc avec un outil de « hacker chinois pirate pédo zombie nazi communiste », à savoir Google, que nous allons vous démontrer, une première fois que l’HADOPI est morte comme le disco.

A ce jour, les discussions de l’Assemblée Nationale ont essentiellement porté sur le Peer to Peer, il est assez amusant de constater que les téléchargements directs ne pourront, eux être surveillés. C’est donc avec un outil de « hacker chinois pirate pédo zombie nazi communiste », à savoir Google, que nous allons vous démontrer, une première fois que l’HADOPI est morte comme le disco.

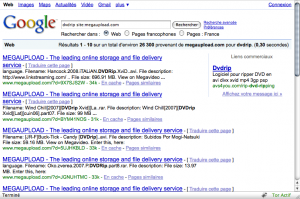

Les sites du type Megaupload, RapidShare,Yousendit ou Sendspace Downloader vont donc se frotter les mains, certes mais le soucis, du coup, ça va être d’y trouver ce que l’on cherche. Pas de panique, une requête bien sentie dans un moteur de recherche n’a rien a envier à une recherche sur un réseau P2P, bien au contraire. Par exemple, la requête « site: » devrait devenir le must de ces prochains mois… en voici un petit exemple. Ici, je demande à Google de m’extraire du site mégaupload tout ce qui contient dans le nom du fichier le mot « Linux » … les « pirates » y préféreront sûrement des termes du type « full album » ou « dvdrip », mais l’approche est exactement la même, elle est même dramatiquement plus simple à mettre en œuvre que l’installation d’un logiciel de peer to peer .

Google indexe les pages a une vitesse phénoménale (de l’ordre d’une dizaine de minutes), il est donc évident que comme pour le peer to peer, la « chronologie des médias » si chère à certains, passera de que ques mois à 10 minutes.

Si vous n’êtes pas à l’aise avec les grands moteurs de recherche classique, pas de problème, voici un moteur qui n’ira chercher que là ou il le faut.

NB : Le direct Download se combine parfaitement avec des dispositifs cryptographiques comme TOR sur lesquels nous reviendrons ultérieurement. Il existe des centaines, peut être des milliers de sites comme Megaupload, ils sont parfaitement légaux, mais comme partout sur le net y transitent des fichiers un peu moins légaux … le net est comme ça.