Voilà, ça y est, je suis enfin rentré dans les intertubes du futur, je dispose d’une connexion FTTH, d’un upload qui me permet enfin d’envisager de travailler confortablement, d’un download qui me permet de regarder 4 flux simultanés de p0rn en HD et de coucher ma GeForce 210 (on ne se moque pas je voulais une carte graphique sans ventilo), ainsi que d’un ping me permettant de fragger pas grand monde vu que je ne suis pas gamer. Tout irait pour le mieux dans le meilleur des mondes si je n’avais pas découvert avec un étonnement de circonstance des pratiques un peu paranormales sur l’offre dont je dispose.

Tout d’abord, il faut comprendre un peu le contexte. Si mon nouveau FAI est Alsatis, le réseau physique appartient à REG.I.E.S. L’opérateur donne donc accès à Alsatis et Kiwi, deux opérateurs qui eux gèrent les abonnés professionnels et particuliers. REG.I.E.S fournit un routeur optique Inteno… un vrai, avec une prise optique et tout… pas comme sur une BBox fibre sans port optique

Le réseau est configuré comme suit :

- Gateway 92.245.140.1 (Alsatis)

- DNS Primaire : 194.2.0.20 (Oleane)

- Secondaire : 8.8.8.8 (Google)

REG.I.E.S dispose de l’accès Admin sur le routeur Inteno (non accessible depuis le Net).

Il vous est gracieusement laissé un accès user/user avec mot de passe non changeable. Cet accès vous permet de régler le NAT, le Wifi, de faire du filtrage d’url… et voilà. Il ne vous est par exemple pas possible de configurer sur ce routeur les DNS de votre choix. Si vous laissez quelqu’un se connecter en wifi sur votre réseau, ce dernier peut donc naturellement accéder à la configuration du NAT et du wifi…

Si vous m’avez suivi jusque là, vous vous souvenez donc que je me suis abonné chez Alsatis et peut-être commencez-vous à vous demander à quoi ils servent dans l’histoire vu que le réseau n’est pas le leur et qu’ils ne fournissent pas le routeur permettant de vous connecter au net.

Et c’est là que je n’ai pas encore de réponse à cette question… voici pourquoi.

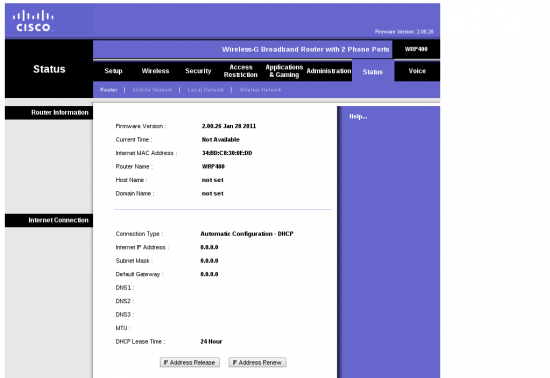

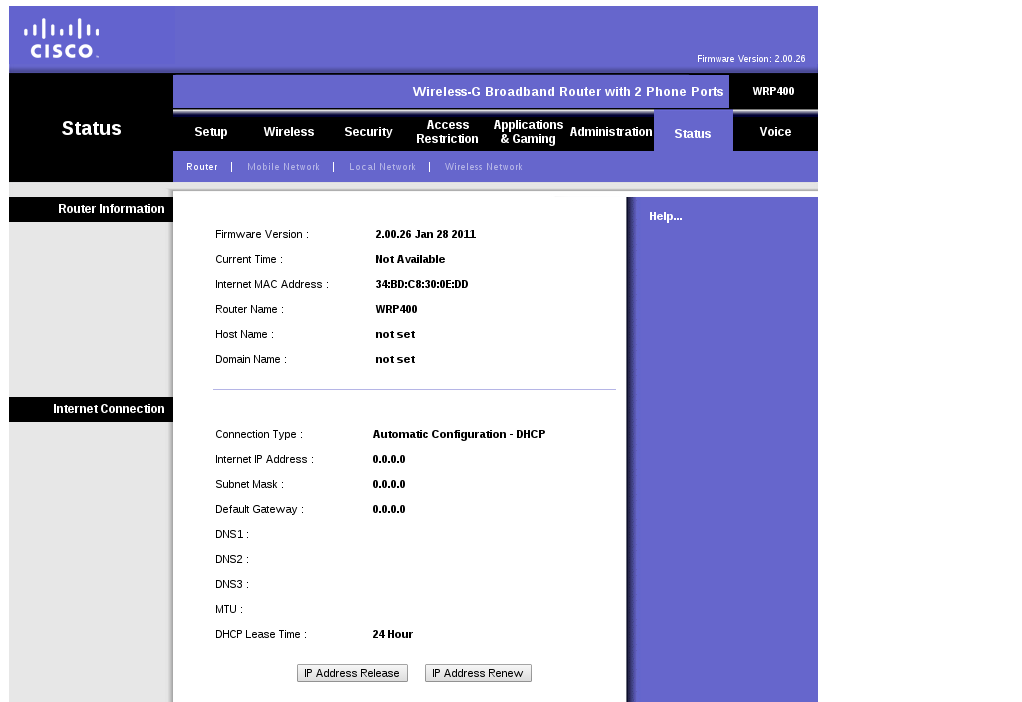

Alsatis fournit un routeur pour l’option téléphonie à 5 euros par mois. Il s’agit d’un Cisco WRP400 avec un firmware qui baigne dans son jus, daté de 2011 et dont le support a été interrompu en 2013, date du dernier update firmware… qui de toutes façons ne vous sert à rien puisqu’aucune config ni aucun upgrade firmware n’est persistant une fois connecté au net.

C’est donc là que ça commence à devenir fun. Je découvre alors que changer le mot de passe du Cisco est là encore mission impossible, tout comme changer le nom du réseau wifi… le routeur ne veut rien entendre, il me force une configuration Alsatis dont je ne veux pas dés que je le relie au Net.

C’est donc là que ça commence à devenir fun. Je découvre alors que changer le mot de passe du Cisco est là encore mission impossible, tout comme changer le nom du réseau wifi… le routeur ne veut rien entendre, il me force une configuration Alsatis dont je ne veux pas dés que je le relie au Net.

Bref ce routeur, il dégage de mon réseau. J’aimerais au minimum avoir la main sur mon LAN, mais ça ne semble pas possible chez ce FAI avec l’équipement qu’il fournit.

Ce routeur Cisco WRP400 est normalement accessible sur l’ip locale 192.168.15.1.

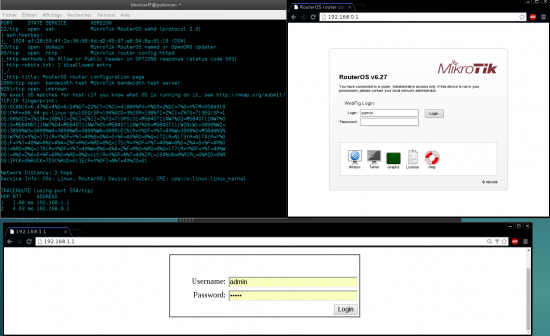

Vieil automatisme, je me plante justement d’IP locale en voulant le configurer, et je rentre machinalement l’IP 192.168.0.1. Et voici sur quoi je tombe.

Un équipement embarquant une board Mikrotik qui n’a strictement rien à voir ni avec mon routeur optique, ni avec le Cisco fournit par Alsatis. Me demandant un peu ce que cet équipement fout sur mon LAN, je contacte alors le service technique d’Alsatis. Ce dernier me répond qu’il faut que je m’adresse au service commercial. C’est bien connu, quand le service technique sèche sur la nature d’un équipement réseau, rien de tel qu’un commercial pour répondre à vos questions.

Et c’est pas fini

Alsatis, comme tout fournisseur d’accès vous attribue une IP publique de son range. L’attribution des IP peut être fixe ou dynamique, mais la règle quand on est un FAI digne de ce nom, c’est un abonné = une IP publique… mais voilà, chez Alsatis, ton IP publique, et bien c’est pas la tienne. Tout de suite on se dit que ça va vite être le bordel. Je précise qu’à ce jour je n’ai pas encore vu de contrat de la part d’Alsatis, mon inscription s’étant réglée par téléphone. Du coup je me demande pour quel type d’Intranet j’ai pu signer… un début de réponse se trouve ici, dans les CGV, mais c’est tellement elliptique qu’au final, je ne sais toujours pas si j’ai à faire à une offre Internet ou un accès au LAN d’Alsatis, comme à l’époque d’AOL.

4.1– Le Service Internet Haut Débit :

Selon l’offre souscrite, le Client dispose pendant la durée de l’abonnement au Service Internet d’un nombre défini d’adresses emails,

d’un espace abonné et, en outre dans le cas d’une offre professionnelle, d’une adresse IP publique fixe.

J’en déduis donc que l’IP fixe, c’est pour les pros, en toute logique je devrais donc bénéficier d’une IP dynamique, ça ne m’arrange pas mais il y a des services pour gérer ça, comme DynDNS, je pourrais m’en accommoder.

L’IP publique visible qui m’est alors attribuée par Alsatis est 92.245.140.12. Vu qu’avec 100 mégas d’upload la moindre des choses c’est d’avoir un petit serveur à la maison, je me dis que je vais ouvrir deux ou trois ports. Comme j’aime quand même un peu savoir ce que mon routeur, qui marque la frontière entre mon LAN et Internet, laisse entrer et sortir, je lance un petit scan sur ce que je pense alors être mon IP publique. Et voilà que je découvre un serveur http, un accès ssh et un serveur FTP… ce alors que je n’ai à ce moment précis ouvert aucun port et que l’interface du routeur ne présente aucune règle sur l’ouverture de ces ports… conclusion, y’a comme une couille. Il est évidemment impossible d’ouvrir des ports sur mon routeur afin de rendre un serveur joignable depuis l’extérieur. En fait je peux ouvrir tous es ports que je veux, mais cette IP publique ne pointant pas sur mon routeur, il ne faut pas que je compte accéder au moindre service hosté à la maison… En fait je soupçonne Alsatis de « crowder » plusieurs clients sur la même adresse ip publique, bref le truc très bien pour sortir, mais vachement moins bien pour tomber sur son lan quand on lance un SSH sur son IP publique.

Renseignement pris au service technique, réponse épique « le service qui s’occupe des ouvertures des ports » va me recontacter… mouais enfin si « le service qui s’occupe de l’ouverture des ports » me filait tout simplement une ip publique, ça nous épargnerait à tous des maux de tête.

Pour le moment je suis dans l’attente d’Alsatis d’une réponse à mes deux questions :

1° pourquoi j’ai pas d’IP publique à moi (mon opérateur téléphonique n’attribue pas mon numéro de téléphone à plusieurs de ses abonnés et rien ne justifie ici une telle pratique)

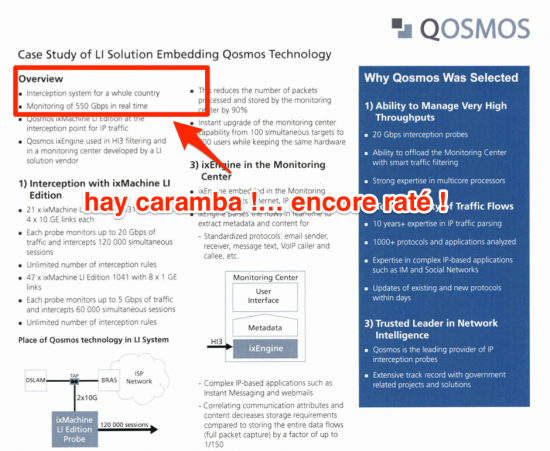

2° pourquoi y a t-il un routeur qui ne m’appartient pas sur mon LAN…

Une IP publique qui ne pointe pas chez moi, des routeurs « minitélisés » et un équipement ISP sur mon LAN alors qu’il n’a rien à y faire… c’est un peu space le FTTH vu d’ici.

———

———