Une interview de Michel Zumkeller a aujourd’hui été publiée sur 01Net. Le député a récemment demandé au ministre de la culture, de s’expliquer sur un problème laissé en suspend depuis bientôt un an qui est le risque important de voir de nombreux innocents accusés à tort par la HADOPI d’avoir illégalement téléchargé des oeuvres. Le journaliste de 01Net titille un peu Michel Zumkeller sur Seedfuck et j’abonde dans la démarche de Michel Zumkeller qui sans éluder la menace pose son regard sur le problème de fond sans plonger dans la psychose des vilains pirates, c’est franchement tout à son honneur.

Une interview de Michel Zumkeller a aujourd’hui été publiée sur 01Net. Le député a récemment demandé au ministre de la culture, de s’expliquer sur un problème laissé en suspend depuis bientôt un an qui est le risque important de voir de nombreux innocents accusés à tort par la HADOPI d’avoir illégalement téléchargé des oeuvres. Le journaliste de 01Net titille un peu Michel Zumkeller sur Seedfuck et j’abonde dans la démarche de Michel Zumkeller qui sans éluder la menace pose son regard sur le problème de fond sans plonger dans la psychose des vilains pirates, c’est franchement tout à son honneur.

Les faits à propos de Seedfuck:

- Seedfuck est un proof of concept et non un logiciel hostile (ce que ces successeurs pourraient devenir).

- Seedfuck n’est que l’apéritif, l’INRIA a par exemple validé la thèse des attaques par scan DHT pour confondre des utilisateur du P2P derriere le réseau TOR, à n’en pas douter, cette attaque se retournera contre les sociétés mandatées part les majors. Peu de temps avant la publication de cette étude, j’en parlais d’ailleurs dans ce billet.

- Seedfuck n’est pas une arme technique mais une arme psychologique qui est là pour rappeler la faiblesse de la seule adresse IP comme preuve : ça c’est le premier problème majeur.

- Seedfuck pourrait très vite faire grimper substantiellement la facture de la collecte des adresses ip que le gouvernement souhaitait complètement automatisée, « comme avec des radarts sur une autoroute », sans l’intervention d’un juge pour ceux qui n’ont pas la mémoire courte. On s’est donc orienté vers des ordonnances pénales, ce qui est une manière détournée d’évacuer le problème.

Mais il y a bien pire que Seedfuck…

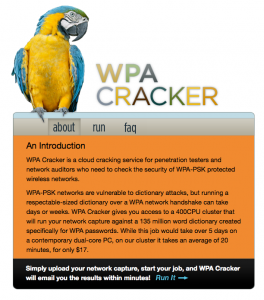

Si on peut trouver une parade à un proof of concept, il y a un adage, chez nous qui dit la chose suivante : « There Is No Patch To Human Stupidity »… on ne patch pas la bêtise. J’y ajouterai que patcher l’ignorance a un cout financier social et humain que la HADOPI (donc le contribuable) risque de sentir passer avec ce qui va suivre.

Je vous en ai longuement parlé dans ce livre blanc. Il s’agit du WiFi, aujourd’hui présent dans toutes les box des founisseurs d’accès à Internet, livré par activé par défaut de manière non sécurisé chez certains fournisseurs d’accès (comme Numéricable).

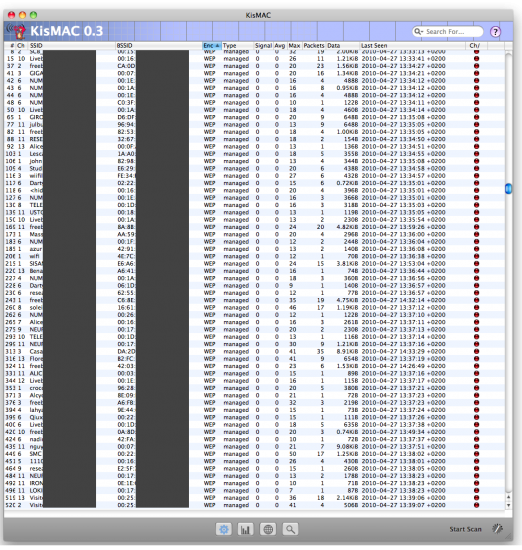

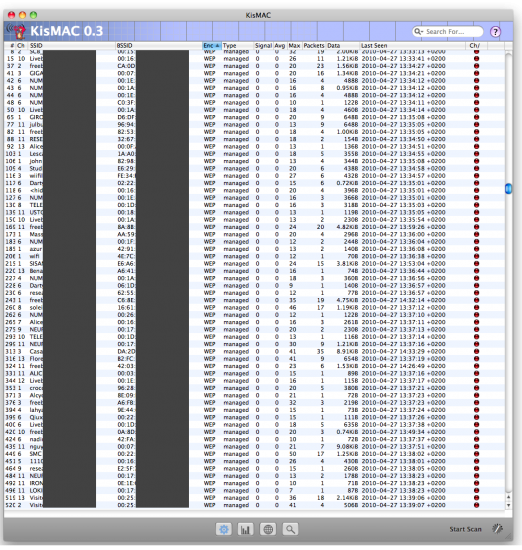

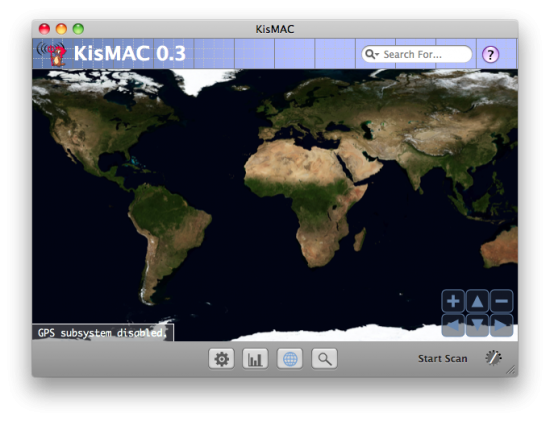

Chaque année, depuis 5 ans maintenant, je me fais une session de wardriving. Il s’agit de recencer les réseaux WiFi et d’observer le chiffrement qu’ils utilisent. Cette année, les chiffres n’ont pas évolués, près de 60% des réseaux sans fil que j’ai relevé peuvent être pus ou moins facilement crackés. Le fichier de dump contenant les noms des réseaux et les adresses mac des points d’accès, je ne sais pas si j’ai le droit de les diffuser publiquement, toutefois si vous êtes journaliste et que votre demande est motivée par le besoin de vérifier mes propos dans un but d’information je vous invite à m’en faire la demande. En voici un court extrait (le fichier comporte plus de 2000 points d’accès recensés (non crackés, je précise) :

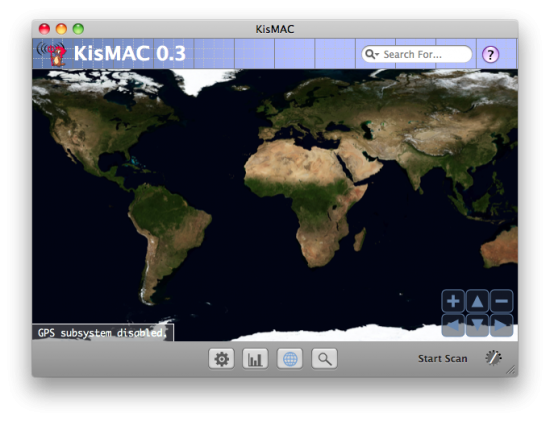

L’étape suivante, que je ne pratique pas car elle ne m’intéresse pas, c’est de géolocaliser ces réseaux, il suffit de brancher un GPS sur la machine qui réalise le wardriving (tout comme Google lui même le fait). Et vous devinez la suite ?

Imaginez une carte Google, qui serait mise à jour par des milliers d’internautes et qui recenserait des réseaux WiFi avec

- leur position exacte,

- leur SSID (nom de réseau)

- leur clef WEP ou WPA qu’une personne aurait déja cracké

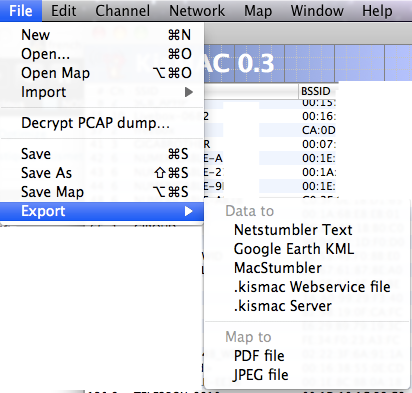

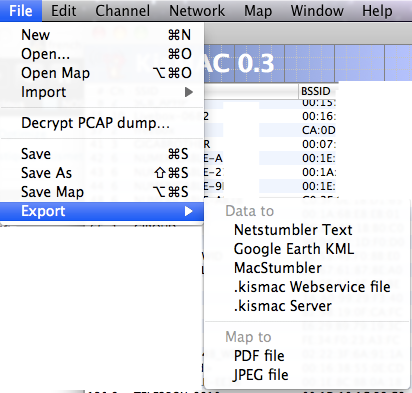

Les logiciels de sniffing WiFi incluent déjà tout ce qu’il faut pour cette pratique, comme l’export du dump pour Google Earth ou la visualisation géolocalisée des réseaux :

Enfin, WiFi ou pas WiFi, avec plus de 90% du parc informatique sous Windows (et plus de 40% dans des versions obsolètes, crackées ou pas à jour), le délit de négligence caractérisée devient une présomption de culpabilité et il n’est toujours pas proposé aux internautes une défense équitable ni un moyen de sécurisation absolu … car il n’existe pas. Dans ces conditions je ne m’étonne pas un instant de n’avoir encore vu passer la moindre bribe de spécification du logiciel de sécurisation de Christine Albanel et voté dans HADOPI 2 (le « Anéfé réjeté, gogogadjeto’firewallopenoffice« , ça marche à l’Assemblée Nationale, mais dans la vie réelle, c’est une autre paire de manches). C’est bien là toute l’absurdité de la loi HADOPI que nous dénonçons depuis le début.

Les récentes et consternantes déclarations de Franck Riester sont la pour nous rappeler qu’HADOPI est une guerre perdue d’avance car la loi elle même, comme les personnes qui l’ont rédigé, ne connaissent pas leurs ennemis ni leurs alliés.

HADOPI était sourde dans l’Hémicycle, elle est aujourd’hui aveugle.