Peut-être avez-vous remarqué, quelque part sur le net, genre ici ou là… une certaine polémique opposant Fabrice Epelboin, éditeur de ReadWriteWeb France et Eric Freyssinet. Fabrice Epelboin a récemment publié une étude ahurissante sur le business de la pédo-pornographie. Le document est bien renseigné et s’appuie sur un travail de fonds effectué auprès des services de police en charge de la cybercriminalité dans plusieurs pays, et entre autres, sur le témoignage d’un directeur technique de réseau pédophile dont la version originale a été publiée sur wikileaks (le document est assez insoutenable tant les positions de ce type sont abjectes).

Peut-être avez-vous remarqué, quelque part sur le net, genre ici ou là… une certaine polémique opposant Fabrice Epelboin, éditeur de ReadWriteWeb France et Eric Freyssinet. Fabrice Epelboin a récemment publié une étude ahurissante sur le business de la pédo-pornographie. Le document est bien renseigné et s’appuie sur un travail de fonds effectué auprès des services de police en charge de la cybercriminalité dans plusieurs pays, et entre autres, sur le témoignage d’un directeur technique de réseau pédophile dont la version originale a été publiée sur wikileaks (le document est assez insoutenable tant les positions de ce type sont abjectes).

Rendre à Cesar machin tout ça …

Eric Freyssinet est connu pour être un gendarme émérite, très versé dans les nouvelles technologies et la sécurité informatique, il en a fait au sein de son corps d’armée sa spécialité. En dehors des affinités que je peux avoir avec lui sur certains points concernant le domaine de la sécurité, il ne faut pas perdre de vue qu’il est avant tout un gendarme, avec un devoir de réserve, qui ne lui est pas opposable. Dans cette optique, il convient de dissocier les écrits publics de son blog de ses convictions profondes. Car oui, au risque de passer pour le naïf de service, je suis convaincu, à le lire, qu’il a les fesses entre deux chaises. Je comprends donc plus facilement les positions de monsieur Freyssinet sur le blocage que NKM qui nous explique qu’elle soutient le filtrage parce que ce n’est pas une perquisition… Aussi, je trouve remarquable qu’un gendarme tienne un blog en y autorisant les commentaires, même si certaines réponses sont convenues, on ne lui reprochera pas.

Alors tu bloques ou tu filtres ?

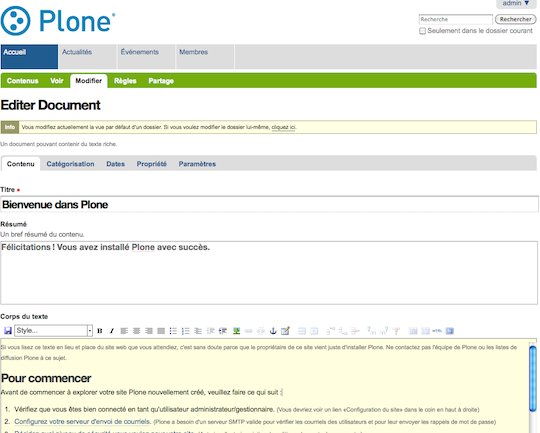

Il y a déjà cette histoire de sur-blocage des sites qu’il ne peut ignorer, il y a ensuite sa parfaite connaissance de la criminalité numérique et des techniques utilisées (comme ces botnets qui arrosent de spam des millions d’adresses email pour générer du trafic sur des sites pédophiles ou des liens cachés dans des vidéos). Notez que je parle bien ici de blocage de ces sites, et non de filtrage … il s’agit bien de deux actions différentes qui emploient des techniques différentes, mais là n’est pas le débat. Même si comme le fait remarquer Benjamin, un blocage sélectif entend qu’un petit lutin attrape le paquet, jette un coup d’oeil dedans et décide ou non d’aller le livrer au prochain routeur … ou pas … et ça, c’est du filtrage. Notons au passage que notre petit lutin jouit d’une commission rogatoire permanente … comme un douanier … trop fort ce lutin.

Bad santa host

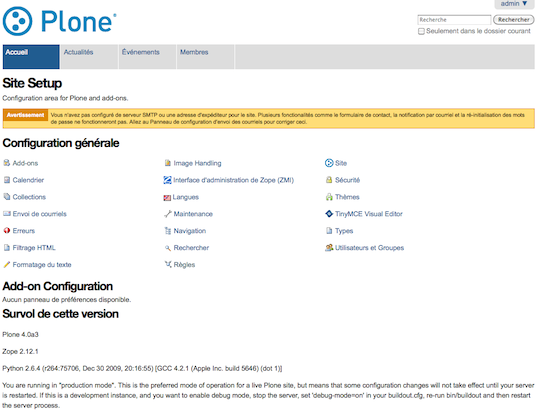

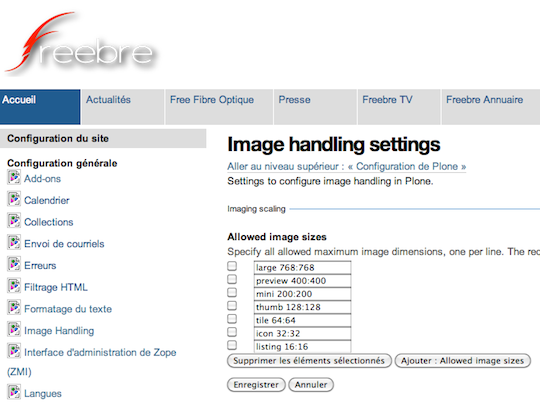

Concentrons nous dans un premier temps sur les diffuseurs de contenus illégaux. Eric Freyssinet fait le choix de présenter le problème sous l’angle des « hébergeur illégaux » pour signifier que le blocage de ces sites n’aura pour effet que de bloquer d’autres sites de vente de médicaments ou autres produits illégaux, c’est bien tenté … mais en pratique l’argument ne tient pas… ce pour une raison toute conne, qu’Eric Freyssinet ne peut ignorer. Quand on balance 10 millions de spams qui pointent sur un seul et même site, il est assez rare que ce site soit hébergé sur un serveur mutualisé qui partagerait la même IP avec d’autres sites qui emploieraient les mêmes méthodes… avec un taux de clic de 1% (hypothèse ultra basse ne reflétant à mon sens pas la réalité), on arrive quand même à la bagatelle de 100 000 visiteurs, sur un site sensé contenir des médias lourds (photos et vidéos) … Et même quand on est un virtuose de Squid ou de Memcached, cela implique qu’on administre son serveur comme un grand, avec un shell et non un Cpanel ou un Plesk.

Qui surveille qui ?

Passons maintenant au coeur du sujet, peut être avez vous noté que je n’ai pas relayé l’idée que le blocage de sites pédo-pornographiques profiterait aux réseaux pédophiles. Non pas que je sois gendarme et que je tombe moi aussi sous le coup d’un devoir de réserve, mais je n’ai simplement pas de visibilité pour l’affirmer. En outre, je connais un peu le fonctionnement de certains réseaux undergrounds et je sais que des techniques utilisées pour la diffusion de contenus pédo-pornographiques le sont également pour des vers et des bombes logiques destinés à mener des attaques ciblées et de grande ampleur, j’ai même eu l’occasion d’en observer un après analyse d’une machine zombifiée qui crachait du .bin en faisant pleurer tous les SMTP de France et de Navarre. Usuellement vous me direz que les supputations ne me gênent pas … et c’est vrai je suppute beaucoup, et en parlant de supputations, je suppute haut et fort que mettre à disposition des outils de blocage, qui entraineront inéluctablement la mise en place de solutions hybrides à coup de DPI donnera des idées au pouvoir en place, avec ou sans Nicolas Sarkozy à sa tête. Et pour le coup, quand Eric Freyssinet fait remarquer à l’un des protagonistes du troll … fil de discussion, qu’il confond le dispositif envisagé par la France au filtrage politique à la Thaïlandaise … je me demande lequel de nous deux est le plus naïf… comme quoi, on est tous plus ou moins des bisounours hémiplégiques.

Faisons un peu de Low Psy (et ouai c’est un terme copyleft que je viens tout juste d’inventer et qui désigne de la psychologie de comptoir) : parlons un peu de l’approche d’Eric Freyssinet sur le travail de Fabrice. On sent bien qu’il est piqué au vif, et en humain, il réagit, avec toute la mesure liée à sa fonction. C’est normal… même si à mon sens monsieur Freyssinet prend pour lui des reproches qui ne lui sont pas adressés … en clair messieurs, vous êtes tout à fait d’accord, c’est juste que vous ne parlez pas de la même chose. C’est d’autant plus évident que quand Fabrice stigmatise un manque de moyens des services, et que 2500 suppressions de postes de gendarmes sont planifiées dans les mois à venir, il apparait naturel de demander des comptes aux politiques, non aux gendarmes… chose que Fabrice fait parfaitement, jamais je ne l’ai vu ni entendu critiquer négativement le travail de la gendarmerie sur ces questions, bien au contraire. Oui il s’agit bien d’un problème politique clairement identifié et monté sur talonnettes. Aussi bien Fabrice, Jérémie, Jean-Michel, Benjamin, moi ou des milliers d’autres, nous avons un débat militant et nous gardons parfaitement à l’esprit que le pouvoir judiciaire, en France, est dissocié du pouvoir législatif… mais chaque cause à ses conséquences. Ce débat militant n’est que la conséquence de multiples dénis démocratiques sur les questions d’Internet du pouvoir politique en place (vous verriez la tronche d’un américain, d’un allemand ou d’un slovaque quand on lui explique que c’est le ministère de la culture qui a travaillé sur HADOPI et que le secrétariat d’Etat à l’économie Numérique a tout juste le droit de se la fermer docilement …),

Y’a pas que le fric dans la vie … et là, y’a des enfants

Concernant les 3 milliards de chiffre d’affaire supposé de la pédo-pornographie, je ne rentrerai pas dans la querelle des chiffres, l’économie de l’abjecte ne m’intéresse pas plus que ça, sinon ça fait un bail que je serais millionnaire. En revanche, j’ai un dentier complet contre le législateur qui n’est pas fichu d’appliquer des mesures de rétortion ciblées et qui par défaut les applique à l’ensemble de la population … j’appelle ça prendre les gens pour des cons, les dé-responsabiliser et j’affirme que miser sur un dispositif technologique qui bloque du virtuel n’empêchera pas ces drames qui ne se passent pas dans le LCD de madame Michu, mais au sein de la cellule familiale dans la majorité des cas. Evidemment, il est bien moins spectaculaire d’un point de vue populo-electroraliste de mener des actions ciblées, fruit d’un travail judiciaire en amont, que d’employer la méthode DILM (Do It Like Myard), avec des « supers gros ordinateurs … puisque la Chine l’a bien fait ». Quand Eric Besson lance son portail sur l’Identité Nationale et qu’il se retrouve obligé de sous-traiter la modération de la plate-forme à 3 gus dans un garage de Madagascar, allez savoir pourquoi, je me dis que ce gouvernement est capable de faire la même chose avec son nouveau jouet à filtrer ou de penser que ce seront les FAI qui remplaceront les effectifs dont il se sera débarrassé.

- Je refuse que l’on me prenne pour un con au point de tenter de me faire gober que filtrer Internet va faire diminuer le nombre d’enfants abusés sexuellement dans le monde

- Je ne comprends pas qu’on investisse dans ce genre de dispositif qui met en péril la démocratie, qui met en péril Internet et dont l’efficacité est si douteuse que l’Allemagne a abandonné un projet identique.

sudo ./usr/bin/laden

Eric Freyssinet comprend parfaitement qu’un citoyen n’aime pas être pris pour un terroriste. En ce qui me concerne, j’ai du sang corse, libyen, tchadien et basque … et en plus je suis un internaute. En toute logique, je suis un terroriste, c’est inscrit dans mon patrimoine génétique autant que sur mon disque dur… oui, ce raisonnement est très bête … et pourtant, il est tenu par les mêmes personnes qui entendent lutter contre la pornographie infantile en filtrant des sites web. Ils pourraient tout aussi bien manger des bananes pour militer contre les tests de rouge à lèvre sur les anus de chimpanzés … l’effet serait exactement le même. Si le filtrage et les écoutes empêchaient les actes de terrorisme, avec Echelon, on aurait pas des barbus qui tentent de faire péter leurs godasses dans des 747.

En conclusion, Monsieur Freyssinet, si vous nous reprochez de stigmatiser un travail parlementaire ni fait ni à faire qui impacte votre profession et donc, notre sécurité, il va falloir nous apporter des arguments sérieux … du genre « oui les machines sont plus efficaces que les gendarmes, et si on leur met des roulettes et un tazer à la place du lecteur DVD elles sont capables de faire le même travail« … sinon c’est que nous sommes tous parfaitement d’accord sur fond et que nous avons encore beaucoup à faire sur la forme. Quoi qu’il en soit, ce flame entre Fabrice et vous n’a pas lieu d’être. Vos désaccords portent, en définitive, sur peu de questions de fond, et les interrogations de Benjamin sont là pour nous rappeler que si elles n’ont pas de réponse, c’est peut-être qu’elles méritent une réflexion plus poussée que la fausse solution du filtrage qui sera l’extension naturelle du blocage.

Souvenez vous du capitaine Guézou et de son expérience des écoutes Elyséennes … demandez vous ce qu’il penserait aujourd’hui de mettre ce genre d’outil entre les mains du pouvoir politique, les dérives sont inéluctables et ce sont ces dérives qui ont mené à son « suicide ».

PS : A tous, merci pour ce thread de commentaires suite aux billet d’Eric Freyssinet et de Fabrice, vos réactions bien que vives et passionnées étaient sur le fonds bien plus intéressantes que les affligeants bons mots de nos députés.

Ca faisait longtemps que je ne vous avais pas causé de Numericable, normal, j’avais résilié mon abonnement avec pertes et fracas après 4 visites de techniciens plusieurs douzaines d’appels à la Hotline … pour un problème qui affectait tout mon quartier. J’avais avantageusement opté pour une connexion de secours Nerim à la place de Numericable dont le conseiller commercial m’avait entre autres âneries, assuré que je bénéficierai d’une ip fixe (ce qui était un splendide mensonge, Numericable ne proposant pas d’IP fixe, du moins ne le proposait pas à l’époque, mais j’ai eu vent d’une offre pro sur laquelle il faut que je me penche, cependant l’offre « pro », après ce que je viens de voir …). A noter aussi que si vous avez un problème d’ordre technique, les « techniciens » qui vous visitent sont des sous-traitants qui n’ont aucun pouvoir pour remonter des problèmes sérieux (c’est à dire d’autres problèmes qu’une prise à votre domicile qui partirait en sucette ou un splitter fumé). Si vous avez un soucis, sorti de votre appartement,compétents ou pas … il ne peuvent pas faire grand chose et c’est là que les véritables ennuis commencent avec Numericable.

Ca faisait longtemps que je ne vous avais pas causé de Numericable, normal, j’avais résilié mon abonnement avec pertes et fracas après 4 visites de techniciens plusieurs douzaines d’appels à la Hotline … pour un problème qui affectait tout mon quartier. J’avais avantageusement opté pour une connexion de secours Nerim à la place de Numericable dont le conseiller commercial m’avait entre autres âneries, assuré que je bénéficierai d’une ip fixe (ce qui était un splendide mensonge, Numericable ne proposant pas d’IP fixe, du moins ne le proposait pas à l’époque, mais j’ai eu vent d’une offre pro sur laquelle il faut que je me penche, cependant l’offre « pro », après ce que je viens de voir …). A noter aussi que si vous avez un problème d’ordre technique, les « techniciens » qui vous visitent sont des sous-traitants qui n’ont aucun pouvoir pour remonter des problèmes sérieux (c’est à dire d’autres problèmes qu’une prise à votre domicile qui partirait en sucette ou un splitter fumé). Si vous avez un soucis, sorti de votre appartement,compétents ou pas … il ne peuvent pas faire grand chose et c’est là que les véritables ennuis commencent avec Numericable.