Voici une information qui risque d’avoir l’effet d’une petite bombe, aux USA, et probablement ailleurs. Sur Reflets comme sur ce blog, nous avons souvent pointé du doigt de « grandes démocraties » qui font un usage immodéré des technologies de surveillance de masse. D’une certaine manière, l’usage de ces technologies est un excellent baromètre des dérives de certains pays. Et en matière de dérive, les USA sont définitivement champions du monde.

Voici une information qui risque d’avoir l’effet d’une petite bombe, aux USA, et probablement ailleurs. Sur Reflets comme sur ce blog, nous avons souvent pointé du doigt de « grandes démocraties » qui font un usage immodéré des technologies de surveillance de masse. D’une certaine manière, l’usage de ces technologies est un excellent baromètre des dérives de certains pays. Et en matière de dérive, les USA sont définitivement champions du monde.

Ca se passe mercredi dernier sur CNN, Erin Burnett reçoit Tim Clemente, un ancien agent du FBI pour aborder les méthodes d’investigations qui ont conduit à l’arrestation de Tamerlan Tsarnaev dans le cadre de l’enquête des services américains sur le récent attentat du marathon de Boston. Les autorités américaines s’intéressent alors aux conversations téléphoniques entre Katherine Russell, la veuve du suspect décédé, et Tamerlan Tsarnaev. Quand Erin Burnet demande à Tim Clemente si les enquêteurs seraient en mesure de mettre la main sur ces conversations, Tim Clemente est catégorique : oui, les autorités ont bien la possibilité d’accéder à ces conversations !

Tamerlan Tsarnaev faisait il l’objet d’une attention spécifique qui aurait conduit les autorités à le placer sur écoute ? Non ! L’explication de Tim Clemente est simple : TOUTES les conversations des citoyens américains sont enregistrées, archivées, et indexées dans une gigantesque base de données à laquelle les autorités peuvent accéder dans le cadre d’enquêtes sur des questions de sécurité nationale. Tim Clemente prévient cependant que ces conversations ne seront probablement présentées comme pièces à conviction devant le tribunal mais qu’elles permettront sans doute aux enquêteurs de comprendre tous les détails de l’affaire.

BURNETT: « So they can actually get that? People are saying, look, that is incredible.

CLEMENTE: « No, welcome to America. All of that stuff is being captured as we speak whether we know it or like it or not. »

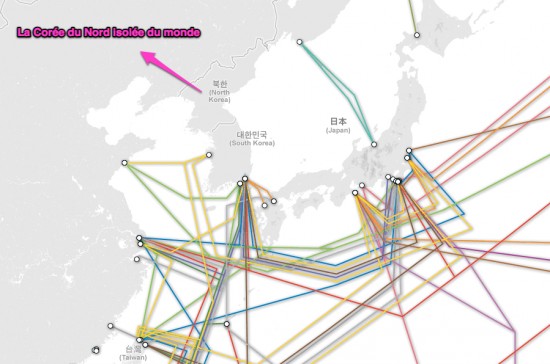

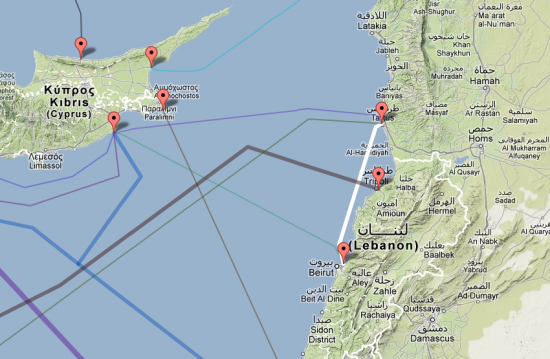

Pas besoin de l’autorisation d’un juge, ces enregistrements sont systématiques, pour toutes les communications. Et il ne s’agit évidemment pas que des communications téléphoniques… nous parlons ici de toutes les communications électroniques des américains, de quoi faire froid dans le dos quand on se rend compte que même en France, les services de messagerie les plus utilisés sont… américains.

Reçu le lendemain par Carol Costello, toujours sur CNN, Tim Clemente enfonce le clou en confirmant ses dires : il n’y a aucune communication numérique sécurisée, tout est intercepté, email, chat, recherches…

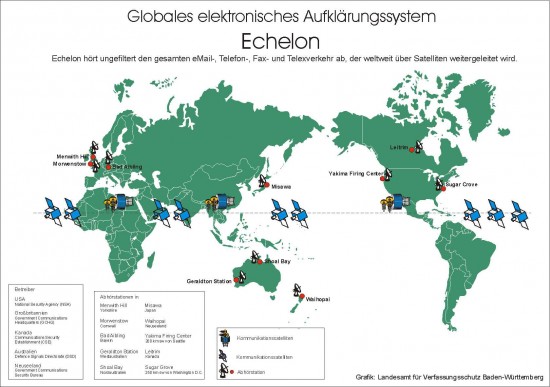

Le Guardian rappelle que ce n’est pas la première fois que de fortes suspicions planent. En 2010, Mark Klein, un ancien ingénieur d’AT&T avait révélé au Washington Post comment AT&T avait mis en place un dispositif d’interceptions massives et globales, avec un accès complet aux interceptions donné à la NSA. Et les chiffres font mal au crâne :

Every day, collection systems at the National Security Agency intercept and store 1.7 billion e-mails, phone calls and other types of communications.

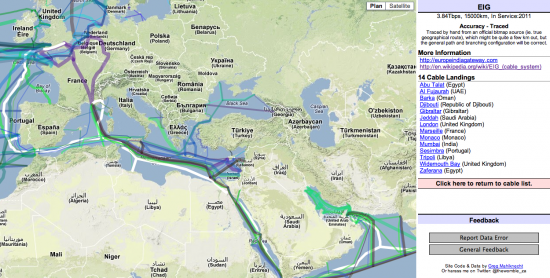

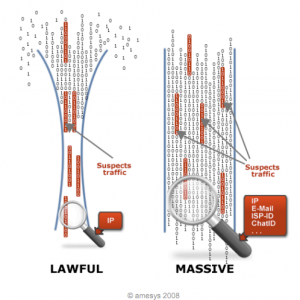

1,7 milliard de communications sont enregistrées quotidiennement. Techniquement le dispositif consiste en une installation spéciale, dans un bâtiment situé non loin du coeur des installations d’AT&T. La technologie, vous la connaissez évidemment tous si vous suivez Reflets ou ce blog, il s’agit bien de Deep Packet Inspection pour l’analyse de contenus, avec des sondes développées par Narus, un concurrent direct de nos amis de Qosmos.

Le Guardian nous rappelle également que William Binney, un ancien agent de la NSA avait démissionné de l’agence pour protester contre cette surveillance de masse. Car les abus sont visiblement légion. Le programme Total Information Awareness que le Pentagone avait tenté de mettre en place en 2002, suite aux attentats du 11 septembre, avait profondément choqué l’opinion. Ce dernier est finalement revenu par la petite porte.

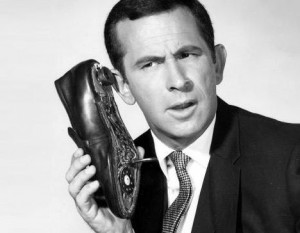

Enfin si vous êtes utilisateurs de Blackberry, sachez que la NSA a clairement accès à l’ensemble de vos conversations qui sont systématiquement archivées. Il n’est pas non plus déraisonnable de penser que les iPhone d’Apple sont de véritables SpyPhones et que les services américains accèdent à de nombreuses données personnelles de ses utilisateurs… et oui, Android aussi.

Allons un peu plus loin maintenant. En France, le pays des droits de l’homme, ce genre d’interception systématique serait parfaitement illégal. Du moins ce qui est illégal c’est de le faire soi même. Mais dans quelle mesure les services français demandent à leurs homologues américains l’accès à des données personnelles de français… ont ils seulement besoin de les demander ou accèdent ils naturellement à ces données via un réseau de « coopération » mis en place conjointement par les services français et américains ?

Bienvenu dans le 21e siècle, le siècle qui relègue Orwell au rang de bisounours.

Thx @antoine_bdx pour l’info.