Suite à une conversation sur Twitter, je me suis rendu compte que beaucoup de gens nous prenaient encore pour des illuminés quand nous évoquions les questions de surveillance globale des réseaux. Il y a plusieurs raisons à cela. Elles sont à la fois techniques, économiques et juridiques. Nous allons donc tenter d’en faire brièvement le tour, pour ensuite vous dresser un scénario fiction, que nous comparerons enfin avec des faits, eux, bien réels.

Suite à une conversation sur Twitter, je me suis rendu compte que beaucoup de gens nous prenaient encore pour des illuminés quand nous évoquions les questions de surveillance globale des réseaux. Il y a plusieurs raisons à cela. Elles sont à la fois techniques, économiques et juridiques. Nous allons donc tenter d’en faire brièvement le tour, pour ensuite vous dresser un scénario fiction, que nous comparerons enfin avec des faits, eux, bien réels.

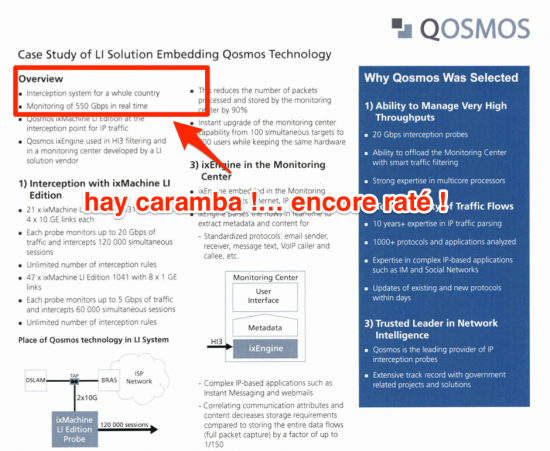

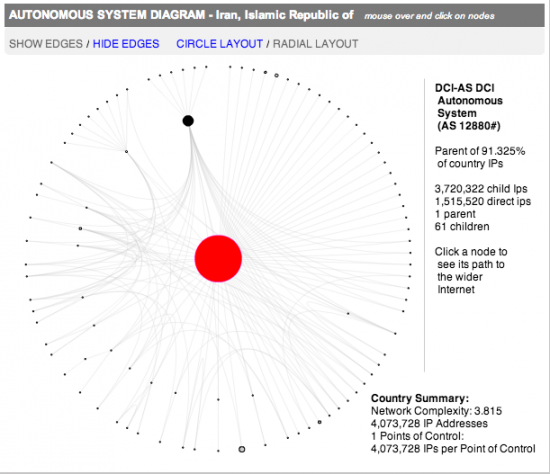

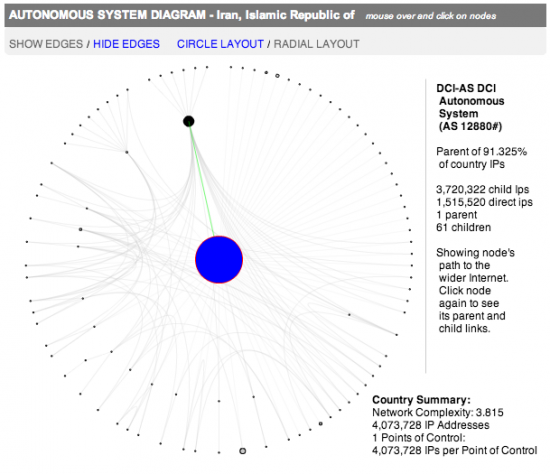

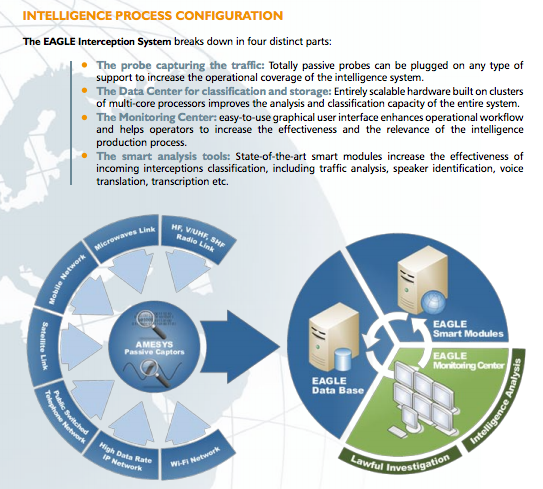

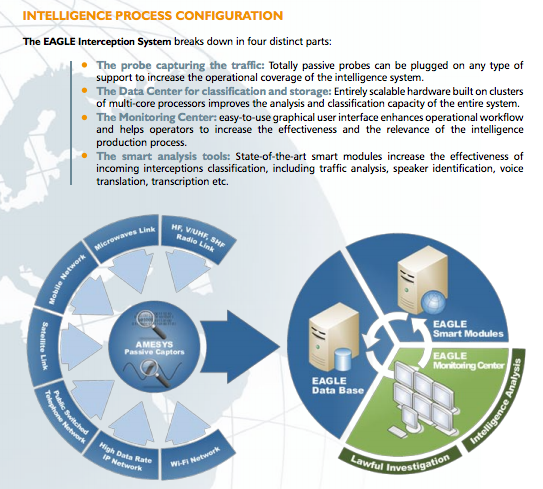

En ce qui concerne les barrières techniques à la surveillance massive, à l’échelle d’une nation, nous avons déjà abordé le sujet en long en large et en travers dans nos rubriques Saga Amesys et Saga Deep Packet Inspection sur Reflets.info. Techniquement, nous parlons d’un système capable d’agréger les interceptions réalisées en plusieurs points de centralisation du trafic :

- Coeur de réseau des FAI

- Points d’atterrissement des câbles sous-marins

- Quelques tronçons nationaux de fibres bien identifiés

Une fois les données interceptées, il faut ensuite les stocker et les indexer dans une sorte d’énorme base de données sur laquelle on pourra à posteriori lancer des requêtes, portant sur un internaute (ex : un nom, une adresse IP, une adresse mail, un pseudonyme…) ou un thème plus générique (ex : Al Qaida, AQMI …).

Ces outils ne sont pas des outils de science fiction, c’est par exemple ce qu’Amesys a vendu au régime de Kadhafi, sur mesure, à une échelle certes plus modeste et surtout plus centralisée que la capacité et l’architecture nécessaire pour réaliser la même chose en France. Mais tout ceci n’est qu’une question de moyens. La Libye, c’est un POC (un proof of concept), vite rentabilisé par la suite par le biais d’une vente d’un système équivalent au Qatar… et à d’autres pays.

Des barrières techniques, découlent des barrières économiques. Combien ça coûterait d’écouter toute une nation ? Pour un pays comme la France, on parlerait de quelques centaines de millions d’euros, beaucoup moins qu’un sous-marin nucléaire moderne.

Ces deux points brièvement balayés vont nous amener sur le cadre légal et malheureusement… à une pratique supposée, mais plausible, de contournement. Dans cet article sur la plateforme nationale d’interceptions judiciaires, j’avais évoqué la différence entre les interceptions judiciaires (sur demande d’un juge), et les interceptions administratives, plus opaques.

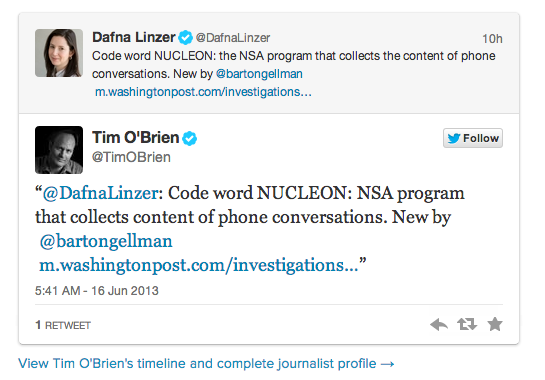

Je vais donc poser aujourd’hui ouvertement la question : existe t-il un troisième niveau d’interceptions s’appuyant sur une architecture décentralisée, hors du territoire français, opérées par la direction du renseignement militaire ?

Si la France venait un jour à utiliser l’interception massive, ce serait probablement dans le but de surveiller une population autre que sa propre population (pour des raisons de sécurité intérieure, de menace terroriste, d’espionnage économique…). Tout comme les USA espionnent de longue date les communications Européennes, mondiales, … et même nationales.

Le scénario qui tue

Encore une fois, et ce n’est là que pure fiction issue d’une réflexion datant d’ il y a bientôt deux années, thèse qui est malheureusement en train de faire son chemin… voici comment je m’y prendrais si je voulais écouter massivement, à moindre coût, et surtout discrètement.

- J’appuierai, au plus haut niveau de l’État, une société privée (un fusible comme on dit dans le jargon), spécialisée dans l’interception de masse, pour que cette dernière exporte ses jouets sur le territoire national des gens que je souhaite écouter. Je leur vendrai le bébé comme une arme de guerre électronique, à part que cette dernière n’est pas répertoriée légalement en tant que telle, et donc, non soumise à un contrôle strict des exportations.

- J’en profiterai pour sur-dimensionner un peu le système en prévision d’une utilisation non documentée (un backdoor).

- J’enverrai ensuite, au nom d’une « fraternelle coopération » des officiers du renseignement militaire pour former les équipes du « client » (comprenez le dindon de la farce). Cette opération de « formation » permettrait en outre de paramétrer le jouet vendu afin que ce dernier soit accessible à distance par les services du renseignement extérieur, avec un accès complet aux interceptions réalisées par le « client »… évidemment à son insu.

- Ce qu’il y a de bien avec TCP/IP et BGP, c’est que l’on peut router du trafic à peu près où on le désire. En clair, nul besoin de disposer d’outils sur le territoire français pour écouter les communications des ressortissants français.

- Si je multiplie cette « opération commerciale » avec des « partenaires » géographiquement bien choisis, je m’offre une sorte de cloud de l’interception, financé par des puissances étrangères. Peu importe si elles ne sont pas franchement reconnues comme les plus grandes démocraties. Peu importe si leurs dirigeants sont connus comme des terroristes ou des fous furieux. L’éthique ce n’est pas franchement le fond du problème.

- En cas de pépin, pas de souci; l’Etat pourrait ainsi se défausser de toute responsabilité. Notre entreprise privée est le fusible, c’est à elle de sauter. Mais évidemment, comme elle demeure « stratégique », je lui offre une porte de sortie en bidonnant une cession d’activité à une société tierce, créée par elle même. Elle pourrait ainsi, par exemple sous drapeau Qatari, continuer à vendre ses petits jouets et la collaboration entre les services extérieurs et cette « nouvelle société » qui ne renaît que des cendres de la première, pourrait ainsi continuer de plus belle et s’attaquer tranquillement à d’autres « marchés ».

- Si une bande de

cyber-beatniks de députés venait à poser des questions au Gouvernement sur la présence avérée d’officiers du renseignement, il suffirait de brandir la menace terroriste et d’expliquer que ces « armes » n’en sont pas, qu’elles sont en fait du matériel grand public.

Et maintenant, la réalité qui pue

Vous trouvez que cette petite fiction fait froid dans le dos ? C’est probablement parce que vous n’avez pas mis bout à bout les pièces du puzzle Amesys. S’il y a bien une partie de fiction dans le scénario que je vous sers ici, il se base sur des faits on ne peut plus réels. Reprenons depuis le début..

- En 2004, la société Bull est privatisée. Didier Lamouche, prend sa tête en 2005. Toujours en 2004/2005 Amesys (alors I2E) est en quête d’un partenaire capable de lui fournir des sondes pouvant opérer sur un trafic important pour faire de l’interception « légale ». La société se rapproche donc du LIP6 qui était en train d’accoucher d’une autre société, Qosmos.

- A cette époque, Philippe Vannier est alors PDG de I2E qui allait, en 2006, donner naissance à Amesys.

- C’est aussi à cette période qu’I2E se rapproche des autorités libyennes par l’entremise d’un certain Ziad Takkiedine, homme d’affaire franco libanais, et accessoirement marchand d’armes, même s’il préfère le terme d’intermédiaire. Nom de code : Candy. Candy, c’est donc le petit nom de la vente d’un Eagle (la partie Software) et d’un beau gros Glint (la partie Hardware). Une véritable arme électronique, d’ailleurs à l’époque vendue en tant que telle. Amesys n’est évidemment pas seule, un mystérieux vendeur de routeurs « pas loin d’être français », aurait pris part à cette vente. Evidemment, au plus haut niveau, on est au courant, et on appuie cette vente. Commence alors un curieux manège dont les acteurs ne sont autres que Claude Guéant (CG), Brice Hortefeux (BH) et Ziad Takieddine (ZT), c’est le début du contrat Homeland Security comme le révèlera Jean-Marc Manach dans son excellent ouvrage sur le sujet « Au Pays de Candy ».

VISITE DE Claude Guéant le 22/09/2005 à Tripoli by rewriting

Homeland Security by rewriting

- <message subliminal>Toujours à cette période, Nicolas Sarkozy est alors ministre de l’intérieur, en campagne pour les présidentielles de 2007, il est comme tout candidat, en recherche de financements </message subliminal>

- « le 26 avril 2006, à 18h54, Bruno Samtmann signe en effet une feuille de calcul estimant le montant du matériel à livrer à la Libye à 39 973 000 euros. A 22h27, Ziad Takieddine en enregistre une deuxième version, pour un montant total de 51 847 000 euros, soit 30% de plus… pour la même prestation. » (Source). Bruno Samtmann, est le directeur commercial d’Amesys, qui déclarait ne pas être au courant d’un tel contrat, ou encore, qu’il n’était pas en poste à l’époque. C’est tout de même étrange que les métadonnées du fichier excel nous renvoient à son nom…

- 2007, c’est aussi la date de la création d’Amesys, issue d’une fusion entre deux entreprises du groupe Crescendo Industries, I2E et Artware.

- La mise en place du projet Candy va nécessiter pas mal de temps, les sondes ne fonctionnent pas comme prévu, le paramétrage est complexe, il faut former les équipes du chef de projet local : Abdallah Al-Senoussi, condamné en France pour actes de terrorismes et recherché par la Cour Pénale Internationale. Et ça, Amesys aura beau nier, nous avons un faisceau de présomptions suffisant pour être en mesure d’affirmer qu’Amesys, tout comme les autorités françaises, ont menti en niant savoir qu’elles ont traité avec cet homme.

- Novembre 2009, Bull annonce la prise de contrôle d’Amesys. C’est le début d’un rocambolesque retournement de situation qui conduira à l’éviction de Didier Lamouche de la tête de Bull et de la prise de contrôle de Bull par Crescendo Industries, puis par Amesys.

- Mai 2010, Philippe Vannier prend alors « naturellement » la tête de Bull attendu que Crescendo Industries détient maintenant plus de 20% du capital de Bull, loin devant France Telecom, le second actionnaire avec ses 8%. L’opération aura alors couté la somme de 102 millions d’euros à Bull, dont 72 millions en émission d’actions. Un coût sur lequel les analystes émettront tout de même quelques réserves. Le petit vient de croquer le gros.

- Février 2011, à quelques jours à peine du soulèvement libyen, je révèle sur Twitter que la France s’apprêtait à vendre un système de surveillance massif et global à la Libye de Kadhafi. Mes informations sont alors plus précises, mais elles nécessitent quelques vérifications. Il s’agissait d’un « upgrade » de la solution déjà vendue quelques années plus tôt. Philippe Vannier est alors sur le territoire libyen, en personne, pour cette opération commerciale. Nous révèlerons plus tard sur Reflets des pièces attestant de sa présence en Libye à ce moment là.

- Le clan Kadhafi est acculé, Saif Al Islam, un des fils du Colonel, évoque alors une somme de 50 millions de dollars donnée à Nicolas Sarkozy pour financer sa campagne présidentielle de 2007. Personne n’y prête vraiment attention, pourtant, ses accusations sont tout à fait crédibles.

- Le décret du 13 juillet 2011 élève au rang de Chevalier de la Légion d’Honneur, monsieur Philippe Vannier. Le tout sur recommandation du Ministre de la Défense, Gérard Longuet, dont la fille n’est autre que la directrice de la communication du décoré… tout va bien.

- Août 2011, le Wall Street Journal apporte les preuves matérielles de l’existence du projet Candy. Maintenant le monde entier sait. Mais candy n’est que le premier fil de la pelote, et ça chez Reflets ou chez Owni, nous le savons très bien.

- Devant les accusations qui se font de plus en plus précises, Amesys est obligée de s’exprimer. Philippe Vannier, qui a pourtant personnellement suivi le dossier, envoie au feu son directeur commercial, Bruno Samtmann, l’homme qui n’était pas là à l’époque de la conclusion du contrat mais dont la proposition commerciale serait comme par magie sortie de son ordinateur. Il justifie cependant cette vente par un bien curieux argumentaire. Selon lui, la vente de cet Eagle, c’est pour traquer le bien connu nazi pedo terroriste libyen… et comme ils sont très nombreux, hop, on dimensionne le Eagle pour… 5 millions d’internautes.

Amesys Bull contre les pédophiles ! from fhimt.com on Vimeo.

- Avril 2012, Nicolas Sarkozy déclare :

« Permettez-moi de vous dire que s’il y a un chef d’Etat qui, dans le monde, n’a pas frayé avec M. Kadhafi et est responsable de son départ et de ce qui lui est arrivé, je pense peut-être que c’est moi ».

- Un peu piqués au vif par ce que nous savons alors du dossier, nous publions sur Reflets un document exceptionnel montrant l’un des fils Kadhafi, Saadi Kadhafi, en pleine séance de shopping chez Thalès et Panhart. Nous sommes alors en Juin 2006, période à laquelle Ziad Takieddine introduit les autorités françaises et Amesys/I2E aux autorités libyennes. Notre vidéo le montrera ensuite en réception officielle avec Michèle Alliot-Marie. On ne sait alors pas trop qui fraye avec qui, mais la France est bien en train de vendre des armes, et pas qu’électroniques, à Kadhafi, là encore, notre vidéo ne laisse pas l’ombre d’un doute sur la nature de cette visite.

Nos travaux sur Reflets, loin de nous cantonner au seul cas libyen, nous ont fait voyager dans des pays qui nous font rêver. Depuis le financement à hauteur de plus de 100 000 euros du festival mondial des Arts nègres par Amesys à la vente d’autres Eagles au Maroc, au Qatar ou Gabon… jusqu’à la revente des activités liées à Eagle à une entité crée par Amesys elle même maintenant domiciliée aux Emirats Arabes Unis, Advanced Middle East System, il faut se rendre à l’évidence, nous avons de plus en plus d’éléments qui nous indiquent que la réalité est en train de dépasser la fiction.

Ce sentiment est encore renforcé quand Laurent Fabius reprend quasi mots pour mots le communiqué de presse déjà récité dans l’hémicycle par Gérard Longuet et rédigé par sa propre fille : « circulez il n’y a rien à voir, la vente de ces systèmes, c’est du matériel informatique grand public ». L’affaire Amesys c’est la boite de Pandore que personne ne souhaite ouvrir.

Sauf que ce matériel informatique là et ces logiciels… ont fait des morts.

Nous sommes au cœur d’un scandale d’état, personne n’a intérêt à ce qu’il éclate, c’est la politique diplomatique de la France que l’on peut lire en filigrane derrière l’affaire Amesys, mais pas uniquement. C’est aussi un scandale politico-financier impliquant des personnalités politiques, au plus niveau de l’état. Et vous l’aurez compris, ce scandale, contrairement à certains, il ne nous fait pas vraiment rire.