Nous avons sombré dans l’absurde, mais ne vous inquiétez pas, on peut encore toucher le fond ! Le gouvernement pourrait interdire les pièces jointes dans les emails.

Nous avons sombré dans l’absurde, mais ne vous inquiétez pas, on peut encore toucher le fond ! Le gouvernement pourrait interdire les pièces jointes dans les emails.

Les espaces de stockages de boites mails ont très sensiblement augmentés ces dernières années, sur un compte Gmail, on peut par exemple stocker pas moins d’une dizaine de films en divx ! D’ailleurs, des services en ligne proposent de se servir des espaces de stockage de ces boites mail en les transformant en disque dur virtuels avec le toolkit qui va bien pour envoyer du lourd. C’est d’une simplicité déconcertante.

Si un mp3 ne posera pas de problème à envoyer en pièce jointe d’un mail, il faudra ruser un peu pour les films.

Seul frein, la taille des pièces jointes, mais la encore la parade est d’une simplicité enfantine et les techniques de posts utilisées sur les newsgroups ont donné naissances à des petits logiciels capables de découper de gros fichiers en dizaines de petits fichiers compressés et concaténés. C’est ce que propose Split&concat, Quickpar, par2cmdline …et de nombreux autres que je vous laisse découvrir en googlisant un peu.

Irons nous vers un filtrage généralisés des pièces jointes de nos courriers électroniques ? Le « contre logiciel » de l’HADOPI aura t-il la capacité de lire nos correspondances privées afin de dénicher des fichiers illégaux en pièce jointe ? Nous devons nous en inquiéter aujourd’hui, demain il sera trop tard.

Le wifi est une très belle invention, c’est génial, c’est sans fil, c’est Brazil … mais niveau sécurité, le moins que l’on puisse dire c’est que ce n’est pas vraiment simple pour notre Madame Michu d’avoir un réseau blindé.

Le wifi est une très belle invention, c’est génial, c’est sans fil, c’est Brazil … mais niveau sécurité, le moins que l’on puisse dire c’est que ce n’est pas vraiment simple pour notre Madame Michu d’avoir un réseau blindé.

La simple lecture de ce billet pourrait justifier l’économie d’une commission d’enquête parlementaire sur le streaming si chère à Frédérique Lefèbvre. Pire, la technique ici présentée est comme la précédente très efficace, voir imparable, vu que l’arsenal législatif voté avant hier se ridiculise en présentant le streaming comme une offre légale pérenne. Nous allons ici vous démontrer qu’il est aisé de contourner l’HADOPI grâce à l’offre légale : merci le Streaming !

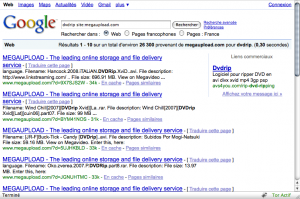

La simple lecture de ce billet pourrait justifier l’économie d’une commission d’enquête parlementaire sur le streaming si chère à Frédérique Lefèbvre. Pire, la technique ici présentée est comme la précédente très efficace, voir imparable, vu que l’arsenal législatif voté avant hier se ridiculise en présentant le streaming comme une offre légale pérenne. Nous allons ici vous démontrer qu’il est aisé de contourner l’HADOPI grâce à l’offre légale : merci le Streaming ! A ce jour, les discussions de l’Assemblée Nationale ont essentiellement porté sur le Peer to Peer, il est assez amusant de constater que les téléchargements directs ne pourront, eux être surveillés. C’est donc avec un outil de « hacker chinois pirate pédo zombie nazi communiste », à savoir Google, que nous allons vous démontrer, une première fois que l’HADOPI est morte comme le disco.

A ce jour, les discussions de l’Assemblée Nationale ont essentiellement porté sur le Peer to Peer, il est assez amusant de constater que les téléchargements directs ne pourront, eux être surveillés. C’est donc avec un outil de « hacker chinois pirate pédo zombie nazi communiste », à savoir Google, que nous allons vous démontrer, une première fois que l’HADOPI est morte comme le disco. Si vous avez suivit les débats de l’Assemblée Nationale sur la loi création et Internet, et que vous aussi vous avez participé au fait que le flux n’arrivait même plus à assurer une diffusion dans de bonnes conditions (une première pour l’Assemblée Nationale), vous avez certainement hier tiqué sur la Lefèbvrerie du jour, une provocation en bonne et due forme invitant les internautes à le mailbomber, je cite :

Si vous avez suivit les débats de l’Assemblée Nationale sur la loi création et Internet, et que vous aussi vous avez participé au fait que le flux n’arrivait même plus à assurer une diffusion dans de bonnes conditions (une première pour l’Assemblée Nationale), vous avez certainement hier tiqué sur la Lefèbvrerie du jour, une provocation en bonne et due forme invitant les internautes à le mailbomber, je cite :