utm_source=feedburner&utm_medium=feed&utm_c....

HADOPI : An interoperable and modular XML bullshit

☠ Reposons le problème

- ni un antivirus,

- ni un firewall

- ni un logiciel de contrôle parental

- ni un IDS (système de détection d’intrusion)…

☠ Re-Reformulation de la problématique

« Travailler à l’élaboration d’un bidule qui va permettre de spécifier un machin nouveau qui fait des trucs innovants mais qui restent à définir ». (NDLR : « putain 3 ans! »)

- de l’accès à son réseau local ;

- l’accès à son système ;

- de la protection de son patrimoine informationnel ;

- de la protection de son identité numérique ;

- du transport de ses données sur le réseau…

☠ Un appel à expérimenter le truc qui fait des bidules

C’est déjà moins simple non ? Mais tenez vous bien, ce n’est pas terminé.

Le document nous apporte tout de même de bonnes nouvelles. Le truc devra être :

- Interopérable : les geeks se réjouissent, il vont pouvoir installer le même truc sur le Windows, leur GNU Linux, sur leur BSD, sur leur Mac, et même sur leur Smartphone… je sens que tu exultes toi le geek.

- Modulaire : à vous les joies de l’écriture de plugins à truc pour faire d’autres machins que les bidules pour lesquels il est prévu initialement… (Régis tu as un bout de pomme de terre sur la joue…).

- Encore plus modulaire ! Tu ne t’es pas gavé avec l’écriture de tes plugins à truc pour faire d’autres machins ? Que dirais tu de listes et de règles qui interagissent avec la chose ?… les mots commencent à me manquer.

- Compatible avec des plugins à trucs qui font des bidules, et autorisant des listes et règles qui font des choses différentes des machins du truc… PFIIIIOUUUUU !

☠ Et ça aurait pu être pire !

☠ An interoperable and modular XML bullshit

Internautes, on vous la mise bien profond avec HADOPI… et c’est pas terminé.

#SarkoCensure : Twitter se justifie de manière pitoyable et accentue sa censure

C’est avec une certaine tristesse que l’on peut considérer la réponse de Twitter concernant la censure de comptes parodiques visant le candidat Nicolas Sarkozy. Le réseau social est il en train de s’immiscer dans la campagne électorale pour les présidentielles ? Twitter nous gratifie de son interprétation très personnelle du délit d’usurpation d’identité : « Nous avons reçus un rapport suivant lequel votre compte @_NicolasSarkozy commet une usurpation d’identité non parodique. Bien que Twitter croie fermement à la liberté d’expression, une imitation qui induit en erreur, prête à confusion ou trompe autrui est contre les règles de Twitter. » se justifie le réseau social pour expliquer la fermeture de l’un des comptes. Vous pourrez en juger sur pièces.

C’est avec une certaine tristesse que l’on peut considérer la réponse de Twitter concernant la censure de comptes parodiques visant le candidat Nicolas Sarkozy. Le réseau social est il en train de s’immiscer dans la campagne électorale pour les présidentielles ? Twitter nous gratifie de son interprétation très personnelle du délit d’usurpation d’identité : « Nous avons reçus un rapport suivant lequel votre compte @_NicolasSarkozy commet une usurpation d’identité non parodique. Bien que Twitter croie fermement à la liberté d’expression, une imitation qui induit en erreur, prête à confusion ou trompe autrui est contre les règles de Twitter. » se justifie le réseau social pour expliquer la fermeture de l’un des comptes. Vous pourrez en juger sur pièces.☠ En savoir plus :

- http://www.ecrans.fr/SarkoCensure-l-UMP-fait-fermer-des,14113.html

- http://www.internetsansfrontieres.com/Presidentielle-francaise…

- http://www.lemonde.fr/election-presidentielle-2012/article/201…

- http://www.20minutes.fr/web/twitter/883139-twitter-a-t-il-censure…

- http://www.europe1.fr/Politique/Des-comptes-Twitter-anti-Sarko…

- http://www.leparisien.fr/election-presidentielle-2012/des-comptes…

- http://www.metrofrance.com/presidentielle-2012/twitter-des-parodi…

- http://tempsreel.nouvelobs.com/high-tech/20120220.OBS1808/twitt…

- http://www.lefigaro.fr/flash-actu/2012/02/20/97001-20120220FIL….

- http://www.francesoir.fr/actualite/politique/twitter-fait-il-le-menag…

- http://www.huffingtonpost.fr/2012/02/20/twitter-supprime-plusieu…

- http://www.tunisienumerique.com/france-pays-de-la-democratie-et…

- http://www.presse-citron.net/twitter-censure-t-il-les-comptes-anti…

- http://www.franceinfo.fr/societe/des-comptes-twitter-anti-sarkozy…

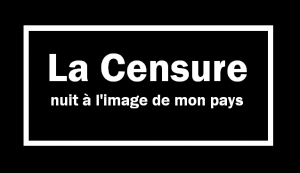

LOPPSI préparait aussi la campagne électorale de Nicolas Sarkozy

Une démonstration de plus du caractère clientèliste des lois voté sous le mandat de Nicolas Sarkozy : la censure sur Twitter de comptes parodiques sur Nicolas Sarkozy. La France est devenue un pays autoritaire, il aura fallu 5 années, un seul mandat, pour que le législateur arrive à pourrir le Net en faisant reculer la liberté de la presse, le droit à la caricature, et fasse de la France une nation de renommée en matière de surveillance de masse du Net via son fond startégique d’investissement.

Une démonstration de plus du caractère clientèliste des lois voté sous le mandat de Nicolas Sarkozy : la censure sur Twitter de comptes parodiques sur Nicolas Sarkozy. La France est devenue un pays autoritaire, il aura fallu 5 années, un seul mandat, pour que le législateur arrive à pourrir le Net en faisant reculer la liberté de la presse, le droit à la caricature, et fasse de la France une nation de renommée en matière de surveillance de masse du Net via son fond startégique d’investissement.

Aujourd’hui Internet Sans Frontière rapporte la censure par Twitter de 5 comptes hostiles à Nicolas Sarkozy. Je serai cependant mesuré (pour le moment) sur la critique de Twitter. L’entreprise est tenue de respecter la loi des pays dans lesquels elle délivre son service. En revanche je serai bien moins réservé sur le caractère ordurier mainte fois dénoncé des effets collatéraux de LOPPSI. Pour plaider sa cause, l’équipe de campagne de Nicolas Sarkozy a probablement crié au délit d’usurpation d’identité pour se faire entendre de Twitter. Ou peut être n’était-ce là qu’un classique « repport as a spam » massif des jeunes pop.

Mais la LOPPSI n’explique pas tout…

Si l’invocation de l’usurpation d’identité peut éventuellement expliquer la censure de compte @_nicolassarkozy, il n’en va pas de même pour les 4 autres comptes :

- https://twitter.com/#!/mafranceforte

- https://twitter.com/#!/fortefrance

- https://twitter.com/#!/SarkozyCaSuffit

- https://twitter.com/#!/sarkozycestfini

Pour ces 4 cas, rapporte ISF, pas d’usurpation d’identité, et pour au moins deux d’entre eux, un caractère parodique clairement assumé et/ou ne présentaient aucun manquement aux conditions d’utilisation du réseau social. Comment Twitter peut-il justifier la cloture de ces comptes ?

Si vous le voulez bien, nous allons donc nous livrer à une petite expérience.

HADOPI : son pire échec

Alors qu’HADOPI s’apprêtait à montrer son vrai visage, pas celui de la pédagogie, mais celui de la répression des internautes partageurs par voie de justice, la Haute Autorité s’est récemment retrouvée malgré elle au coeur de l’actualité. Je vous disais donc que tout commençait par la transmission de dossiers à la justice, c’est le Point qui a révélé la mise en place de l’artillerie répressive, invoquant des sources judiciaires. Numerama a eu le bon goût de publier un petit guide utile aux avocats qui auront à défendre certains internautes, pointant du doigt quelques courants d’air de procédure. Un peu partout en France, les procureurs de la République vont donc maintenant voir affluer ces dossiers au motif d’un délit d’un affligeant ridicule, le fameux « manquement à l’obligation de surveillance de l’accès à Internet« . Rappelons qu’à ce jour, les internautes ne disposent toujours pas des moyens de sécurisation promis, et pour tout vous dire… ils ne sont pas prêts de voir le jour. Pire, on ne sait toujours pas ce qu’il faut sécuriser exactement, attendu que le décret d’application omet finement de définir ce qu’est une connexion Internet. C’est donc à ce moment clé que tout le monde se pose la question légitime : « il y a quoi exactement dans ces dossiers transmis à la justice ?« . Contre toute attente, ce ne sont pas les plaignants (les ayants droit) qui allaient fournir des éléments, ni TMG, mais l’HADOPI.

Alors qu’HADOPI s’apprêtait à montrer son vrai visage, pas celui de la pédagogie, mais celui de la répression des internautes partageurs par voie de justice, la Haute Autorité s’est récemment retrouvée malgré elle au coeur de l’actualité. Je vous disais donc que tout commençait par la transmission de dossiers à la justice, c’est le Point qui a révélé la mise en place de l’artillerie répressive, invoquant des sources judiciaires. Numerama a eu le bon goût de publier un petit guide utile aux avocats qui auront à défendre certains internautes, pointant du doigt quelques courants d’air de procédure. Un peu partout en France, les procureurs de la République vont donc maintenant voir affluer ces dossiers au motif d’un délit d’un affligeant ridicule, le fameux « manquement à l’obligation de surveillance de l’accès à Internet« . Rappelons qu’à ce jour, les internautes ne disposent toujours pas des moyens de sécurisation promis, et pour tout vous dire… ils ne sont pas prêts de voir le jour. Pire, on ne sait toujours pas ce qu’il faut sécuriser exactement, attendu que le décret d’application omet finement de définir ce qu’est une connexion Internet. C’est donc à ce moment clé que tout le monde se pose la question légitime : « il y a quoi exactement dans ces dossiers transmis à la justice ?« . Contre toute attente, ce ne sont pas les plaignants (les ayants droit) qui allaient fournir des éléments, ni TMG, mais l’HADOPI.

☠ Y’a quoi dans cette boite noire ?

Peu après, la Haute Autorité publiait le rapport de David Znaty. Le rapport de monsieur Znaty a d’ailleurs été attentivement lu et critiqué de manière constructive par Zythom, expert judiciaire lui aussi dont je ne saurai trop vous recommander de lire régulièrement le blog.

A l’époque je m’étais insurgé du manque de transparence autour de l’audit réalisé par le cabinet HSC, qui compte parmi les tout meilleurs. J’avais d’ailleurs fini par publier ce que j’étais parti présenter à la commission de protection des droits de l’HADOPI suite à la découverte d’un serveur ouvert aux 4 vents qui nous indiquait assez de choses déjà à l’époque pour savoir comment TMG travaillait au flicage des internautes. Les auditeurs étant soumis à des closes de confidentialité, ces derniers n’avaient pas pu publiquement s’exprimer autrement que par une petite phrase assassine en réponse à une question en off du SSTIC « TMG était déjà avant ça à classer dans la catégorie charlots« .

L’audit d’Hervé Shauer a très probablement révélé de graves anomalies. L’enfumage de la CNIL n’y fera rien. Elle donna son accord à TMG pour reprendre ses activités. Oui mais voilà… ça coince. Et ça coince au niveau de l’HADOPI qui n’a pas voulu rétablir l’interconnexion entre son système de traitement de données et celui de TMG. Les IP aujourd’hui flashées par TMG transitent donc en train entre Nantes et Paris, sur un disque dur, dans les mains d’un coursier.

☠ Pwn1ng TMG for fun profits

L’affaire TMG avait sérieusement entamé le capital confiance déjà pas folichon qu’on pouvait porter au dispositif de riposte dite graduée. Le capital confiance en TMG, ses processus de contrôle bien sur, mais également le capital confiance envers les ayants-droit qui ont toujours marqué certaines prédispositions à cacher la misère.

Il faut bien avouer qu’en période de campagne électorale, c’est quand même plutôt gonflé. La politique numérique de Nicolas Sarkozy se dévoile au plus mauvais moment. De la répression qui marchouille, des délits mal définis techniquement et s’appuyant sur un chunk de 15 secondes tirant son checksum dans les métadatas d’un master. Derrière ce jargon technique, certains d’entre vous auront parfaitement compris qu’il suffit donc de remasteriser une oeuvre pour que ses copies numériques deviennent indétectables par TMG, vu que ces derniers n’auront pas les metadatas d’une oeuvre remasterisée si personne ne leur transmet.

Nous attendons tous avec une grande impatience de découvrir le contenu des dossiers transmis à la justice. Ayants droit, vous êtes prévenus, les internautes sont joueurs, vous commencez à le savoir…

☠ De la porosité de la citadelle pseudo imprenable

Et c’est désormais une tradition, quand le Net est agressé, il se défend. L’occasion était trop belle, il fallait marquer le coup et « fêter » la mise en place de la machine répressive. Anonymous a donc bondi sur l’occasion en interceptant des correspondances de l’HADOPI avec les ayants droit. Nous y avons découvert les petites colères des ayants droit suite à la publication du rapport Znaty. Si vous n’avez pas compris pourquoi, veuillez relire attentivement la phrase en gras avec du jargon technique dedans un peu au dessus.

Cette histoire de petite fuite présentée comme étant issue de l’HADOPI a de quoi surprendre, je ne serai personnellement pas surpris qu’elle émane plutôt d’un maillon faible, au hasard de chez les ayants droit.

☠ Une seule offre légale : iTunes

Au détour d’une conversation, je suis retombé sur ce billet prémonitoire qui date de 2008. Presque 4 ans plus tard, le constat est pour le moins acide. Apple règne comme prévu en leader incontesté de la distribution. Les majors ne veulent toujours pas ouvrir leur catalogue ou le font via des deals exclusifs en demandant des tickets d’entrée surréalistes afin d’empêcher l’arrivée de tout nouvel entrant sur le marché. Non contents de se goinfrer de la sorte, les majors continuent à pratiquer des prix sidérants pour des supports matérialisées ou non, et poussent pour certaines les cynisme jusqu’à augmenter leurs tarifs quand un artiste de leur catalogue meure, en prévision de ventes accrues.

… Et comme prévu en 2008, Google, avec un peu de retard, arrive, lentement, mais surement… et avec une stratégie bien à lui.

Rien n’y fera, nous le savons, les majors sont bien en train de perdre la distribution. Comme je le prédisais en 2008, cette époque où les commerciaux d’Universal se pointaient dans des magasins physiques et imposaient des quantités pour une implantation, négociant les rachats des invendus à des prix bien en dessous du prix de vente à leur distributeur… est terminée. Sur du dématérialisé, pas d’invendus. Une marge en moins qu’HADOPI et toutes les études plus bidons les unes que les autres n’ont probablement jamais pris en compte.

☠ La colère d’Internet contre les ayants droit monte

Les ayants droit sont les premiers à fustiger l’HADOPI, alors que les dossiers de justice n’étaient pas transmis au parquet, ces derniers disaient avoir des moyens de se mettre à lutter contre le direct download aux côtés de TMG. Quid des procédés techniques ? Là encore on risque de bien rire. Mais là n’est pas le problème. Le problème, c’est qu’à l’époque du DADVSI, l’ancien dirigeant de la CNIL, Alex Turk, faisait passer un cavalier législatif autorisant, en prévision d’HADOPI, la privatisation d’un pouvoir judiciaire, déléguée à des charlots… TMG. Normal me direz vous car ce n’est certainement pas l’autorité judiciaire qui va s’amuser à traiter la traque des internautes qui partagent le dernier Lady Gaga alors que ces derniers, qui traquent quand même la pédo pornographie, les arnaques sur le Net, les intrusions (…) ont moins de budget que l’HADOPI ! Le paquet est donc mis sur les internautes partageurs, les criminels, eux peuvent dormir sur leurs deux oreilles.

La fermeture de Megaupload a une fois de plus soulevé Anonymous, signe d’un pourrissement de la situation qui commence, par effet ricochet, à avoir des conséquences importantes, qu’elles soient médiatiques ou qu’elles le soient moins. Aujourd’hui, c’est trop tard, HADOPI a bien échoué sur un point : internautes et ayants droit sont irréconciliables. En entrant dans sa phase de répression par les tribunaux il ne nous reste plus qu’à constater qu’HADOPI a échoué dans son rôle soit disant préventif, et c’est là son pire échec. Si les 35% de Nicolas Sarkozy tenaient une ombre de vérité, HADOPI n’aurait jamais eu besoin d’entrer dans cette phase et aurait continué à être ce qu’elle était jusque là, la machine à spams la plus chère du monde au profit d’une clique d’évadés fiscaux.

HADOPI n’est qu’une étape, vers la lente régulation orwellienne d’Internet, des entreprises françaises sont très dynamiques dans les technologies de surveillance de masse, mais manque de bol, leur activité n’est ici pas légale, ou difficilement. Vous découvrirez sur Reflets très prochainement la « malédiction Amesys » qui illustre très bien ce dernier propos… stay tuned.

N’oubliez jamais une chose : il suffit souvent de 5 gus dans un garage pour que….

20 Minutes n’a pas tout compris à HADOPI

@ManuDwarf a relevé une pépite dans l’édition papier de 20 Minutes. La brève est incompréhensible, car la bourde est de taille. Décryptons ensemble ce petit bout de désinformation. Voici ce que nous reporte le journal :

@ManuDwarf a relevé une pépite dans l’édition papier de 20 Minutes. La brève est incompréhensible, car la bourde est de taille. Décryptons ensemble ce petit bout de désinformation. Voici ce que nous reporte le journal :

« La loi HADOPI ne frappe pas uniquement les Internautes privés. Elle concerne aussi les Fournisseurs d’accès (FAI), comme Free ou Numéricâcle, qui doivent mettre en place des procédures pour traquer le téléchargement illégal. Et la facture est salée : 2,5 millions d’euros, a dévoilé hier lexpress.fr »

20 Minutes à visiblement du mal à assimiler que ce ne sont pas les FAI qui traquent les Internautes, mais les ayants droit, via une petite bande de grands comiques basés à Nantes, TMG.

Les fournisseurs d’accès Internet, on ne leur demande qu’une chose, c’est de mettre un nom sur un numéro (une adresse IP). C’est le coût de cette identification dont on parle ici pour les 2,5 millions d’euros… un coût sur lequel Christine Albanel expliquait en son temps qu’il serait anecdotique.

L’anecdote à 2,5 millions d’euros pour financer une industrie de vautours capables de ça, je ne vais pas vous faire un dessin et je vais m’arrêter là avant de devenir grossier.

Nicolas Sarkozy est sur Twitter

Twitter est de plus en plus mal fréquenté. Comme on pouvait s’y attendre, Nicolas Sarkozy a enfin son compte Twitter (vérifié). Notre président n’a manifestement pas fait preuve d’un amour fou pour les réseaux sociaux, mais voilà, à la veille des élections, pour lui, c’est un média comme un autre, un média unidirectionnel. Nicolas Sarkozy aura donc une utilisation claire de Twitter, il n’y lira rien, il y passera, par le biais de son assistant probablement, ses belles promesses électorales. Et le plus drôle c’est qu’à peine ouvert, il a déjà plus de 5000 followers alors qu’il ne suit lui-même qu’un seul compte… celui de l’Elysée (dans le genre je m’auto-follow le nombril, on fait difficilement mieux).

Twitter est de plus en plus mal fréquenté. Comme on pouvait s’y attendre, Nicolas Sarkozy a enfin son compte Twitter (vérifié). Notre président n’a manifestement pas fait preuve d’un amour fou pour les réseaux sociaux, mais voilà, à la veille des élections, pour lui, c’est un média comme un autre, un média unidirectionnel. Nicolas Sarkozy aura donc une utilisation claire de Twitter, il n’y lira rien, il y passera, par le biais de son assistant probablement, ses belles promesses électorales. Et le plus drôle c’est qu’à peine ouvert, il a déjà plus de 5000 followers alors qu’il ne suit lui-même qu’un seul compte… celui de l’Elysée (dans le genre je m’auto-follow le nombril, on fait difficilement mieux).

Suivre le compte Twitter de Nicolas Sarkozy est donc parfaitement inutile, vous n’y découvrirez rien de plus que sur TF1.

Vous noterez que notre président croit utile (surement un bon conseil bien crétin d’un spindoctor) de signer ses tweets « NS »… proximité tout ça.

Vous pouvez toutefois essayer de lui poser des questions sur sa brillante politique numérique.

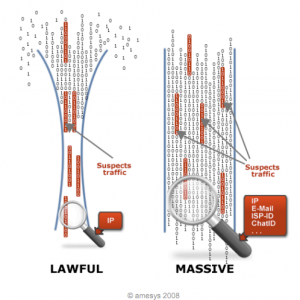

Wikileaks : les Spy Files sont en ligne

Wikileaks, épaulé par OWNI, vient de publier aujourd’hui même les Spy Files, une liste de 1100 documents relatifs aux sociétés qui surveillent Internet. La majorité de ces documents sont des documents parfaitement publics mais ce travail de compilation reste tout à fait exceptionnel car il offre un instantané de l’état de l’art de la surveillance globale des communications sur Internet. On y trouve les principaux intégrateurs, leurs solutions, le superbe contrat d’Amesys à la Libye portant sur un système EAGLE d’interception global et ayant servi à la répression des opposants. Vous apprendrez d’ailleurs très prochainement qu’Amesys était parfaitement au courant de l’utilisation faite de son matériel.</subliminal>

Wikileaks, épaulé par OWNI, vient de publier aujourd’hui même les Spy Files, une liste de 1100 documents relatifs aux sociétés qui surveillent Internet. La majorité de ces documents sont des documents parfaitement publics mais ce travail de compilation reste tout à fait exceptionnel car il offre un instantané de l’état de l’art de la surveillance globale des communications sur Internet. On y trouve les principaux intégrateurs, leurs solutions, le superbe contrat d’Amesys à la Libye portant sur un système EAGLE d’interception global et ayant servi à la répression des opposants. Vous apprendrez d’ailleurs très prochainement qu’Amesys était parfaitement au courant de l’utilisation faite de son matériel.</subliminal>

BlueCoat, une autre entreprise que nous suivons de près sur Reflets.info est également à l’honneur dans cette publication et Wikileaks vous invite à découvrir toute sa gamme.

Comme vous vous en doutez, les collègues de la team Reflets et votre serviteur allons revenir très prochainement sur cette publication et vous faire de nouvelles revelations sur les deals d’Amesys dans le « massive interception » et ce, dans des pays où vous n’auriez pas spécialement envie de passer vos vacances.

Je profite également de ce court billet pour vous annoncer que cette publication de Wikileaks donnera lieu à d’autres publication de notre part sur le sujet (c’est une évidence), mais que nous réfléchissons activement aux contre-mesures depuis un petit moment. Pour passer outre cette surveillance globale dont Amesys vendait si bien les mérites en 2008 à Prague, nous allons tout prochainement lancer une offre de VPN un peu particulière (COMSEC). Une offre concernera les entreprises et l’autre les particuliers. Ces deux offres DPI-Proof® bénéficieront du même niveau de sécurité en offrant un chiffrement de vos communications portant sur les couches 4 à 7 du modèle OSI et viseront explicitement à rendre sourd et aveugles ces systèmes d’interceptions massifs.

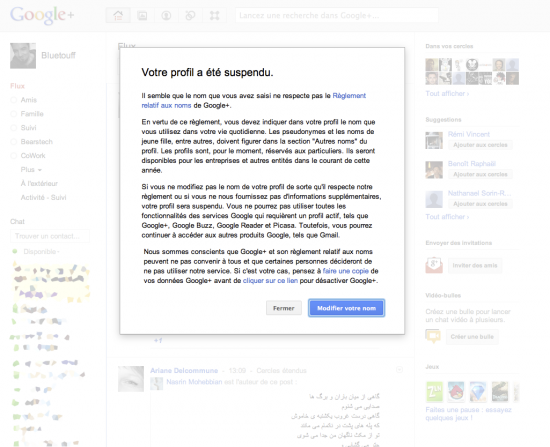

Monsieur Google Plus : VA TE FAIRE FOUTRE !

Je viens d’avoir une belle surprise en tentant de me connecter sur Google+ le réseau social by Google (is not evil… mais particulièrement con des fois… et c’est pas la première). Donc voilà, mon expérience Google+ s’arrête ici. Il semblerait que Google ambitionne de devenir le prochain provider de carte d’identité électronique internationale et que pour lui je sois un couard d’anonyme qui ne respecterait pas le règlement des noms.

Je viens d’avoir une belle surprise en tentant de me connecter sur Google+ le réseau social by Google (is not evil… mais particulièrement con des fois… et c’est pas la première). Donc voilà, mon expérience Google+ s’arrête ici. Il semblerait que Google ambitionne de devenir le prochain provider de carte d’identité électronique internationale et que pour lui je sois un couard d’anonyme qui ne respecterait pas le règlement des noms.

Laissons à Google le loisir de se Facebookiser, mais ce sera sans moi.

Evidemment, le bouton Google + disparait également des articles de ce site … ah tiens, … le analytics aussi.

Un 0day sur GameSpy

Un 0day ciblant GameSpy, bien connu des joueurs en ligne de FPS (Quake 3, Halflife..) serait exploité depuis plusieurs semaines. De gros hébergeurs servent donc actuellement un splendide botnet qui DDoS allègrement tout ce qui bouge. Le site l0g.me a publié aujourd’hui ce 0day. Mais la vraie question, c’est quid de la responsabilité des hébergeurs, qui informés de ces attaques, refusent de couper le service exploité… et donc, contribuent passivement à ces attaques.

Un 0day ciblant GameSpy, bien connu des joueurs en ligne de FPS (Quake 3, Halflife..) serait exploité depuis plusieurs semaines. De gros hébergeurs servent donc actuellement un splendide botnet qui DDoS allègrement tout ce qui bouge. Le site l0g.me a publié aujourd’hui ce 0day. Mais la vraie question, c’est quid de la responsabilité des hébergeurs, qui informés de ces attaques, refusent de couper le service exploité… et donc, contribuent passivement à ces attaques.

OVH pour ne citer que lui serait au courant de la situation depuis plusieurs jours mais l’hébergeur se refuse de couper les serveurs de jeux compromis. Quand on connait la force de frappe découlant de ses capacités réseaux, on comprend vite qu’OVH doit relayer pas mal d’attaques bien violentes. Si l’hébergeur n’est pas responsable de la vulnérabilité, n’a t-il pas le devoir, une fois informé, de couper les services faillibles ?

La question de fond c’est surtout … « pourquoi l’éditeur n’a pas encore patché ? »