Ce billet est le premier d’une petite série sur le thème de l’anonymat, des VPNs, et par extension, des attaques possibles. Pour un plus grand confort de lecture, ce qui ne devait faire qu’un seul billet va du coup en faire plusieurs, ils auront un caractère plus ou moins technique. Le premier est une (longue) introduction aux bases de l’anonymisation IP… bonne lecture.

Ce billet est le premier d’une petite série sur le thème de l’anonymat, des VPNs, et par extension, des attaques possibles. Pour un plus grand confort de lecture, ce qui ne devait faire qu’un seul billet va du coup en faire plusieurs, ils auront un caractère plus ou moins technique. Le premier est une (longue) introduction aux bases de l’anonymisation IP… bonne lecture.

/Greetz wizasys /-)

Fallait pas me chercher…

VPN par ci, VPN, par là, je commence à être blasé d’entendre ce mot utilisé n’importe comment et à toutes les sauces, et surtout d’entendre tellement de contre-vérités sur leurs vertus « anonymisantes ». Comme promis, voici quelques réflexions sur les VPNs, motivées par une recrudescence de spams sur ce blog liés à l’exploitation du bruit autour d’HADOPI. Si certains, plutôt courtois me proposent d’essayer leurs solutions, d’autres viennent carrément pourrir systématiquement tous les billets où ils décellent le mot « HADOPI » pour venir coller un lien sur leur site web qui prétend vendre de la sécurité à 5 euros par mois. Mais le plus dérangeant dans tout ça, c’est surtout les idées fausses qui sont véhiculées sur de nombreux sites ou wikis, et tendant à dire qu’un VPN est l’arme absolue pour vous mettre à l’abri de l’inspection en profondeur de paquets (DPI) et préserver votre anonymat.

Qu’est ce qu’un VPN ?

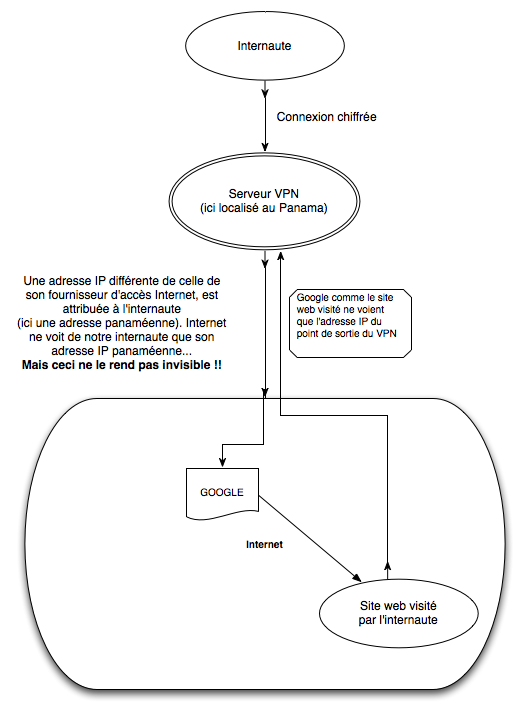

Un réseau privé virtuel ou VPN est un tunnel chiffré dans lequel on fait passer ses communications dans le but de les sécuriser. Ainsi, on entend contrôler les routes empruntées par les informations afin d’éviter la captation par des tiers non autorisés.

Si les VPNs sont pour l’instant une réponse très relativement efficace pour passer sous les radars de Trident Media Guard (je dis bien pour l’instant car sur certains protocoles de P2P, ça risque de ne pas durer, et pour le reste…), ils ne sont pas la panacée, et ne suffisent pas à garantir votre anonymat. Que ce soit sur les réseaux P2P ou sur de simples sites web, il existe, même derrière un VPN, plusieurs techniques permettant de révéler votre véritable adresse IP. Les pièges sont nombreux, ils émanent autant des sites que vous visitez que de votre propre fait, il est donc primordial d’en avoir conscience.

Les racines du mal

En pondant un texte aussi peu inspiré qu’HADOPI, notre bon législateur s’est involontairement exposé à une menace bien réelle dont on peut observer quelques effets indésirables dans d’autres pays. De nombreuses sociétés se sont engouffrées dans ce nouveau marché de la surveillance de masse et du contrôle généralisé, d’autres tentent d’y apporter des parades. Notre Ministre de l’industrie a de quoi se frotter les mains, il va ici voir emerger un nouveau pan de l’économie hexagonale, bien nauséabond, celui de la course à l’armement numérique. Sur Internet comme dans la vraie vie, les marchands de canons peuvent être des personnes très sympathiques, c’est de la protection qu’ils vous vendent sur le papier, mais la mort reste leur fond de commerce. Fabrice Epelboin en parlait très bien dans sa publication sur les révélations d’un CTO de réseau pédopornographique, ses prémonitions sont en train de se concrétiser. Jusque là, les gens qui avaient besoin d’assurer leur parfait anonymat étaient soit des professionnels dont la confidentialité des échanges est nécessaire de par la nature de leurs fonctions, soit des gens dont la nature illicite et criminogène des activités nécessitaient d’éviter de se faire pincer. En ramenant le besoin d’anonymat à des comportements d’ordre délictuels du type téléchargement de MP3 copyrightés, il ne faut pas s’étonner de voir certains réseaux mafieux se frotter les mains en se disant qu’ils vont pouvoir s’attaquer à des marchés plus grands publics. Leurs infrastructures sont là, elles n’attendent plus que les bons gogos… et ces gogos, c’est nous tous !

Ceci est très dérangeant et paradoxal car l’anonymat et la vie privée (ou la protection de la confidentialité) est un besoin légitime, la sécurisation des échanges l’est aussi. Les démarches administratives (impôts, URSSAF…), les opérations bancaires ou financières(…) nécessitent des échanges sécurisés.

On peut donc remercier nos élus d’avoir fait pour l’Internet ce choix de société, souvent par manque de courage politique, quelques fois par e-gnorance, mais aussi et surtout par jemenfoutisme. Vous trouvez que j’y vais un peu fort ? Dans ce cas, respirez un grand coup avant de lire la suite car je n’ai pas terminé… l’échauffement.

Internet est un réseau public

Internet n’a pas été pensé pour l’anonymat ou la vie privée, il s’agit d’un réseau public, les informations de routage sont donc publiques et les données ne sont à l’origine pas chiffrées. Internet permet naturellement le chiffrement mais ce dernier ne cache pas l’identité de l’émetteur ni du destinataire (le chiffrement cache le payload mais pas les informations de routage ni les métadonnées).

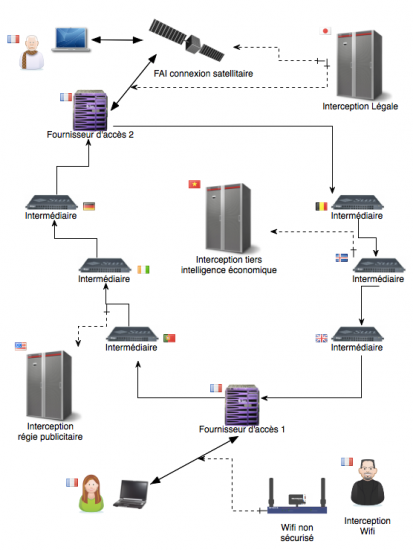

L’Internet est constitué d’AS (systèmes autonomes) qui appartiennent à des fournisseurs d’accès, les AS communiquent via des IX (Internet Exchange). C’est dans les AS (je n’ose imaginer que des ayants-droit ou des officines privées accèdent un jour aux IX) que des personnes qui veulent vous « sécuriser » iront, si on les laisse faire, placer leurs dispositifs d’écoute… tout simplement car c’est là que passent le plus de communications. Ce ne sera pas un problème pour Orange ou SFR (qui utilisent déjà le Deep Packet Inspection pour détecter les DDoS, Spam, Botnets et autres attaques virales) que de faire directement de l’écoute sur leur AS, en revanche sur les IX, d’autres FAI pourraient voir ça d’un très mauvais oeil. Mais aux USA, il est par exemple admis que la NSA puisse réaliser ses écoutes directement au niveau des IX. En France, on imagine bien que la DGSE puisse pratiquer elle aussi de telles captations sur un IX, mais Jean-Marc Manach vous en parlerait sûrement mieux que moi.

Toujours est-il que les FAI (beaucoup) conservent les logs au niveau des AS et sont en mesure de vous dire qui a communiqué avec qui à une date donnée. Je suis un peu plus circonspect concernant la production et la rétention des logs sur les IX, c’est un sujet que je ne maîtrise pas spécialement, mais selon les politiques de surveillance des agences gouvernementales de certains pays, certains IX font l’objet d’une capture de l’intégralité du trafic. A contrario, en Russie par exemple, où il existe peu d’IX, tout est extrêmement surveillé.

Les bases de l’anonymat

Je n’ai certes pas la prétention de donner un cours exhaustif sur l’anonymat mais ayant conscience de ce qu’il implique, je me permettrai simplement, je l’espère, de briser un mythe qui consiste à vous faire gober que des « solutions » simplistes répondant à peine à 10% des problématiques de l’anonymat sont des solutions pérennes pour la protection de votre identité sur les réseaux. Tout ceci est bien plus complexe qu’on aime à vous le dire.

Un VPN (réseau privé virtuel), propose la création d’un tunnel, généralement chiffré entre votre ordinateur (ou dans certains cas votre routeur) et le fournisseur du service. Dans la majorité des cas, tout ce qui passe entre le fournisseur du service et le contenu que vous ciblez passe en clair sur le réseau. Peu de services proposent un chiffrement « end to end » (de bout en bout) , c’est là la première vulnérabilité des solutions de VPN. Si tout passe en clair entre votre prestataire et le contenu que cible votre visite, généralement sur un serveur distant, au fond à droite des Internets, vous avez intérêt à avoir sacrément confiance en lui. Prenez bien conscience qu’en choisissant un fournisseur de service VPN, vous lui confiez la même chose que ce que vous confiez à votre fournisseur d’accès Internet, la moindre des précautions est donc de connaitre la législation en vigueur dans le pays de ce fournisseur de service.

Au chapitre des erreurs, la plus communément observée est l’amalgame fait entre la protection du contenu (ie chiffrement) et la protection du contexte (ie anonymat), entre chiffrement et processus visant à réduire les risques de captation de données. Si on devait résumer ça simplement on dirait que :

- Les contenus définissent l’information

- Le contexte définit l’environnement et les modalités d’accès à l’information.

- On protège les contenus par le biais du chiffrement.

- On protège le contexte par une série de méthodes et techniques adaptées, et sûrement pas par un produit, qu’il soit matériel ou logiciel.

Si le contenu ou le contexte est compromis, c’est votre anonymat qui est compromis.

Il convient également de faire la différence entre protection de la vie privée et anonymat :

- Anonymat : la faculté de ne pas se faire identifier par un tiers ;

- Protection de la vie privée : la faculté de protéger ses communications de la captation par des tiers non autorisés… Autrement dit, d’empêcher des tiers de savoir ce que vous dites ou ce que vous faites.

Si vous m’avez bien lu, vous devez donc comprendre par exemple qu’un réseau chiffré n’est pas forcément garant de votre anonymat. Et inversement, TOR protège le contexte… mais pas le contenu (mais nous allons y revenir dans un prochain billet de cette même petite série).

Qui écoute quoi et où ?

Vous avez tous entendu une phrase stupide, même sortant de la bouche de personnes connues comme Mark Zuckerberg (le fondateur de Facebook) du type : « si on a rien à se reprocher, on a rien à cacher« . Il doit s’agir de personnes qui n’ont jamais par exemple effectué un achat sur Internet ou qui n’ont jamais échangé un mail ou des photos avec leur famille…

En France, la captation de données informatiques, particulièrement quand il s’agit de données à caractère personnel, est très encadrée, elle nécessite l’intervention d’un juge, une enquête judiciaire…

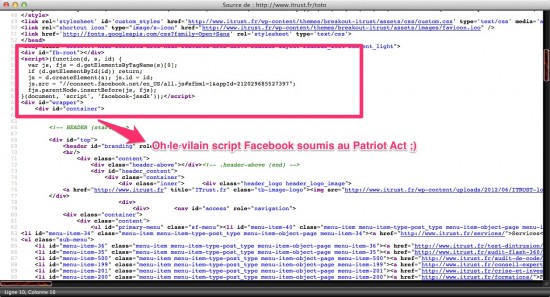

Oui mais voilà, si l’internet s’arrêtait aux frontières françaises, on appellerait ça le Minitel… ou l’Internet par Orange. Vos communications, même nationales empruntent des routes qui ne sont pas toujours sur le territoire national, et donc non soumises aux mêmes contraintes juridiques, un fournisseur de services peut très bien décider de capter ces données pour une raison x ou y… comme par exemple le Patriot Act aux USA. Du coup, si vous en venez à passer par un fournisseur de service VPN aux USA, il ne faudra pas vous étonner si vos communications sont interceptées par les services américains, c’est la loi américaine qui est ainsi. Son pendant européen est la loi sur la rétention des données. Le choix de l’implantation des serveurs du provider dans telle ou telle juridiction est particulièrement important. Fournir des solutions d’anonymat ou du VPN demande une vraie maitrise juridique car c’est un paramètre crucial.

Est-ce que vous confieriez vos données personnelles à ….

Allez, fermez les yeux, et imaginez un instant que je travaille pour Universal Music, comment je procéderai à votre avis si je voulais faire la chasse aux petits resquilleurs ? Bingo, je monterai un service de VPN plus ou moins clairement brandé « contourner hadopi », je l’appellerai par exemple Hadopi en verlan…. ça fait djeuns, ça fait rebelz, et c’est surtout un super moyen de diriger (et même capturer) tout le trafic des gros téléchargeurs vers chez moi afin de mieux les identifier… et en plus, pour une fois, ils sont assez gogos pour payer.

La suite dans : Anonymat – Acte 2 : Les solutions d’anonymat tiennent-elles réellement leurs promesses ? (to come soon)