Le Monde nous a hier gratifié de nouvelles révélations sur les programmes d’interception et de surveillance des services américains. Ces dernières révélations ont fait du bruit, poussant Laurent Fabius à convoquer dans l’urgence l’ambassadeur des Etats-Unis en France, tout particulièrement pour demander à ce dernier de s’expliquer sur l’espionnage dont serait les cibles deux joyaux technologiques français :

Le Monde nous a hier gratifié de nouvelles révélations sur les programmes d’interception et de surveillance des services américains. Ces dernières révélations ont fait du bruit, poussant Laurent Fabius à convoquer dans l’urgence l’ambassadeur des Etats-Unis en France, tout particulièrement pour demander à ce dernier de s’expliquer sur l’espionnage dont serait les cibles deux joyaux technologiques français :

- le franco français Orange, enfin Wanadoo comme on l’appelle encore à la cafet’ de la NSA

- le franco américain Alcatel, un fournisseur comme on l’appelle au service compta de la NSA

Si l’espionnage de Wanadoo peut sembler « curieux » de prime abord, il faut simplement se remémorer quelques éléments de contexte.

- Orange est le plus important fournisseur d’accès à Internet de France

- Orange opère la majorité des infrastructures acheminant des données en France, y compris celles par lesquelles passent les données des autres fournisseurs d’accès, appelons-les « les autres » ou « les opérateurs pas historiques ».

- Orange a une présence à l’étranger très, très importante. Si vous voulez intercepter les conversations téléphoniques de pédo-nazis terroristes en Ethiopie par exemple, c’est bien sur le cas d’Orange qu’il faut se pencher puisque c’est ce dernier qui a mis en place les infrastructures de l’opérateur national local.

- Posez vous une question idiote : combien de députés ou de journalistes ont encore un mail @wanadoo.fr actif ? En fait, ce sont encore 4,5 millions de français qui utilisent une adresse @wanadoo.fr

- Orange opère aussi d’autres réseaux (x25, système de communication des professionnels de santé etc…) et quelques échanges de techniciens d’une messagerie pseudo sécurisée par une entreprise qui a découvert par accident le chiffrement asymétrique il y a trois ans (ne riez pas cette anecdote est authentique), croyez le ou non, mais c’est providentiel quand on joue les big brothers.

Aussi pour toutes ces raisons et certainement d’autres comme celles qui lient contractuellement Orange à de gros autres opérateurs mondiaux, c’est une proie plutôt sympa quand on s’appelle la NSA.

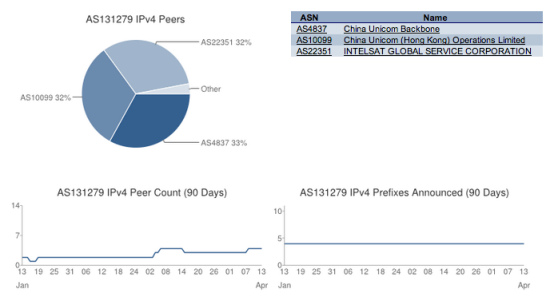

Passons maintenant au cas Alcatel. Alcatel Lucent est une entreprise franco américaine et surtout, en 2010, l’un des principaux équipementiers déployant des routeurs de services chez les opérateurs US (auxquels la NSA accède dans le cadre du programme PRISM). Le renforcement des lois exerçant l’emprise des services secrets américains sur les infrastructures des fournisseurs d’accès à Internet aux USA ne leur laisse pas tellement le choix, il faut déployer de puissants systèmes embarquant le nécessaire pour la collecte de données. Et quoi de mieux qu’un bon gros routeur de service pouvant intercepter le contenu des communications (grâce au Deep Packet Inspection) sur des débits relativement importants ?

En 2010, Alcatel, c’est un peu l’arme ultime anti hackers chinois, tout comme une poignée d’entreprises américaines (Narus, Cisco Systems, Juniper…) . Les USA sont alors en pleine cyber gueguerre sur deux fronts distincts : le front chinois avec Aurora, le front iranien avec le déploiement de Stuxnet dont on commence déjà à l’époque à perdre le contrôle.

Alcatel présente un autre avantage quand on veut par exemple écouter Orange et nombre des fournisseurs d’accès avec lequel l’opérateur travaille directement. Alcatel et Orange ne sont d’ailleurs pas non plus étrangers à la technologie xDSL, l’une des plus répandue dans le monde. On ne vas donc pas reprocher aux américains de s’intéresser à une technologie française pouvant avantageusement remplacer leur réseau câblé tout moisi de l’époque.

C’est donc avec une paranoia qui n’est pas exclusivement due à la traque aux barbus jihadistes que la NSA opère ses écoutes. En fait, avec Alcatel, elle opère avant tout un contrôle sur les équipements qu’elle utilise elle-même, à savoir des routeurs de services Alcatel 7750 : 7750_SR_Portfolio_R10_EN_Datasheet (PDF)

En 2010, les plus gros clients d’Alcatel pour cette gamme sont américains et canadiens. Il gèrent déjà du DPI (que l’on appelle alors du H-QoS, pour Hierarchical Quality of Service) à raison de 100 Gb/s par puce… et il y a jusqu’à 4 puces en fonction des configurations sur ces modèles. Déployés au coeur de réseau chez les opérateurs ils permettent aussi bien de facturer des services IP que d’intercepter à la volée des communications IP. Faites une recherche des termes « lawful interception » sur ce PDF : 9301810201_V1_7750 SR OS OAM and Diagnostics Guide 6.1r1.

En 2010, les plus gros clients d’Alcatel pour cette gamme sont américains et canadiens. Il gèrent déjà du DPI (que l’on appelle alors du H-QoS, pour Hierarchical Quality of Service) à raison de 100 Gb/s par puce… et il y a jusqu’à 4 puces en fonction des configurations sur ces modèles. Déployés au coeur de réseau chez les opérateurs ils permettent aussi bien de facturer des services IP que d’intercepter à la volée des communications IP. Faites une recherche des termes « lawful interception » sur ce PDF : 9301810201_V1_7750 SR OS OAM and Diagnostics Guide 6.1r1.

Alcatel et Orange intéressent donc la NSA, ok c’est un fait. Nous en avons naturellement beaucoup parlé et ceci indigne à juste titre la France, alliée indéfectible des USA. Mais peut-il réellement en être autrement pour ces deux entreprises qui déploient à travers le monde leurs câbles sous-marins, autoroutes de nos échanges numériques, et dorsales d’interception privilégiées de tous les services de renseignements de la planète ?

Si la NSA surveille Alcatel, il y a fort à parier qu’elle surveille également des entreprises comme Amesys ou surtout Qosmos, dont on retrouve la technologie chez des équipementiers américains et qui est précurseur dans les technologies d’inspection en profondeur des paquets (DPI).

Et puis posons clairement la question… Qosmos marque un intérêt prononcé pour la détection de protocoles et la reconnaissance de signatures émanant d’applications en ligne d’origine chinoise. A t-elle développé ceci pour ses propres besoins ou a t-elle un client qui a ses grandes oreilles rivées sur la Chine ?

La menace terroriste est très loin d’être la seule chose qui intéresse le monde du renseignement aux USA. On ne peut que regretter de l’apprendre à nos dépends, de manière aussi brutale, ou se consoler en se disant que la France, elle aussi, profite des informations collectées par les services américains qu’elle échange contre ses propres informations.

Mais que Laurent Fabius ne s’inquiète pas, nul besoin de convoquer la diplomatie américaine et nous jeter de la poudre aux yeux, puisque je vous parle ici de matériel grand public et de méthodes d’interception grand public comme il le dit lui même (enfin sous la bienveillante égide d’un nègre de la Direction du Renseignement militaire qui avait déjà fait déblatérer les mêmes âneries à Alain Juppé) quand la France vend un Eagle au Maroc qui ne manquera surement pas d’idées pour en faire un usage en parfaite adéquation avec les valeurs de notre république.

Alors Alcatel ? … Entre nous, ça vous fait quoi d’être vous mêmes les pseudos victimes de vos propres équipements ?