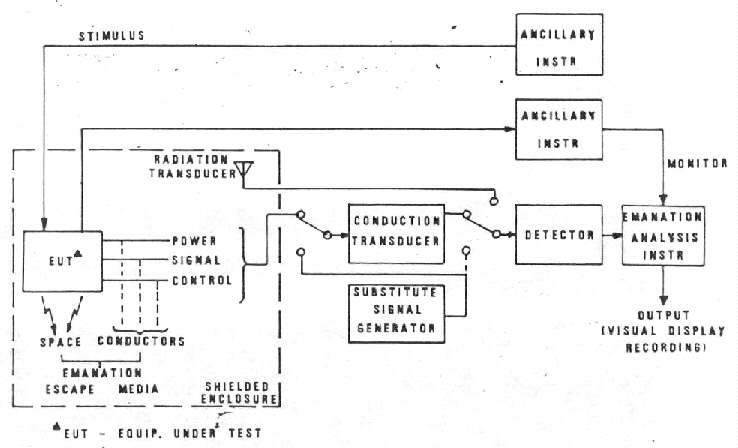

Si vous avez loupé l’épisode des hackers chinois c’est par ici que ça se passe, pour mémoire, le Secrétaire Général à la Défense Nationale annonçait que la France était victime de cyber terroristes chinois, que c’était très sérieux … et que c’était un trojan dans MsWord qui avait failli mettre à mal les infrastructures de notre pays (un gros lol confirmé par quelques recherches). Le syndrome du hacker chinois, c’est cette idée très rependue chez les profanes qu’Internet est une zone de non droit peuplée exclusivement de pirates, souvent chinois (cyber racisme ?), de pédophiles et de dangereux gauchistes. Par delà les fous rires que Madame Albanel provoque dans les directions informatique de France et de Navarre lorsqu’elle soutient à la TV avec aplomb que l’adresse ip suffit à confondre, à coup sur, un internaute, se cachent d’autres réalités moins plaisantes.

Si vous avez loupé l’épisode des hackers chinois c’est par ici que ça se passe, pour mémoire, le Secrétaire Général à la Défense Nationale annonçait que la France était victime de cyber terroristes chinois, que c’était très sérieux … et que c’était un trojan dans MsWord qui avait failli mettre à mal les infrastructures de notre pays (un gros lol confirmé par quelques recherches). Le syndrome du hacker chinois, c’est cette idée très rependue chez les profanes qu’Internet est une zone de non droit peuplée exclusivement de pirates, souvent chinois (cyber racisme ?), de pédophiles et de dangereux gauchistes. Par delà les fous rires que Madame Albanel provoque dans les directions informatique de France et de Navarre lorsqu’elle soutient à la TV avec aplomb que l’adresse ip suffit à confondre, à coup sur, un internaute, se cachent d’autres réalités moins plaisantes.

Je me suis exprimé sur le projet de loi Création et Internet à plusieurs reprises :

- en qualité de chef d’entreprise dont une partie de l’activité autour du wifi communautaire, est directement mise en péril par l’HADOPI ;

- en qualité d’internaute ayant développé une certaine expertise en matière de sécurité et à qui on ne fera pas croire les absurdités distillées par le Ministère de la Culture ;

- en qualité de simple citoyen effrayé de constater la dérive orwellienne de notre société, orchestrée par un puissant lobby.

Ce qui me pousse à vous reparler, une fois encore de la riposte graduée, est une question que de nombreux autres wifistes partageurs me posent.

« Le wifi communautaire est-il mort, la riposte graduée aura t-elle raison de FON et d’Open Mesh … ainsi que de tous les réseaux publics ? »

Voici la réponse que je souhaitais vous faire :

NE DEBRANCHEZ PAS VOS POINTS D’ACCES : Continuez à partager votre connexion, si le mécanisme induit par la Riposte Graduée vous fait écoper d’un email d’avertissement alors que vous n’avez rien à vous reprocher, ceci voudra dire que votre connexion a été utilisée pour échanger des fichiers copyrightés (et là encore je vous promets une belle tranche de rigolade quand je vous reparlerai d’Advestigo et CoPeerRight, mais ce n’est pas encore le moment). Ce téléchargement « illicite » a été fait depuis votre connexion donc l’HADOPI dit que c’est vous le responsable. Que vous partagiez ou non votre connexion volontairement, ceci peut très bien vous arriver et arrivera à de nombreuses personnes.

REAGISSEZ TOUT DE SUITE : l’HADOPI devra tenir à disposition une hotline, contactez les aussitôt pour leur expliquer que vous partagez votre connexion volontairement, ou qu’au contraire votre connexion a été utilisée par un tiers à votre insu.

CONTESTEZ !!! Et pour vous préparer un dossier solide : adressez vous à FON ou Open Mesh pour qu’ils produisent les logs de connexion avec

- adresse ip

- adressse mac (elle est falsifiable mais peut donner de précieuses indications sur la marque de l’ordinateur utilisé … ou du moins la marque de la carte wifi).

- durées de session

RAPPROCHEZ VOUS du collectif La Quadrature du Net qui sera à même de vous orienter sur les démarches à suivre.

TENTEZ LE COUP DES HACKERS CHINOIS : après tout si le Secrétaire Général à la Défense Nationale le fait, pourquoi pas vous ?

Au pire, déconnectez le cable ethernet votre fonera et installez y un firmware Open Mesh afin que nous puissions créer notre propre réseau sans fil local à l’échelle d’un quartier, d’un village, d’une ville … construisons nos propres réseaux d’échange et de partage.

Enfin je m’inquiète sérieusement du poids de la contestation, toute légitime soit elle, de chacun. Les questions en rapport avec les réseaux informatiques sont souvent complexes et la justice leur donne des réponses simplistes non adaptées. Quand on peut lire ce genre d’inepties dans un constat d’huissier (ceci est authentique) :

« cet ordinateur se connecte chaque jour à un site pirate dont l’ip est 192.168.0.254 »

… comprenez qu’il y a de quoi avoir froid dans le dos avec l’HADOPI.