Conséquence directe de la validation par le Conseil Constitutionnel d’HADOPI, Toonux, ma petite société de services en logiciels libres, va arrêter les déploiements de réseaux wifi sociaux reposant sur le partage.  Oh je ne vais pas vous faire pleurer sur ma condition, loin de là, ce qui me révolte le plus c’est qu’HADOPI sonne la mort des habitudes d’usages de millions de personnes qui bénéficiaient d’un accès Internet dans des lieux publics (Hôtel, café, restaurants …). Peu nombreux seront les internautes particuliers comme professionnels qui oseront encore partager leur connexion et peu nombreuses seront les municipalités et les sociétés prestatrices capables de mettre en place un réseau « sécurisé » à la sauce HADOPI.

Oh je ne vais pas vous faire pleurer sur ma condition, loin de là, ce qui me révolte le plus c’est qu’HADOPI sonne la mort des habitudes d’usages de millions de personnes qui bénéficiaient d’un accès Internet dans des lieux publics (Hôtel, café, restaurants …). Peu nombreux seront les internautes particuliers comme professionnels qui oseront encore partager leur connexion et peu nombreuses seront les municipalités et les sociétés prestatrices capables de mettre en place un réseau « sécurisé » à la sauce HADOPI.

Alors certes il y aura d’autres sociétés capables de se prostituer pour fournir des solutions « sécurisées » à la sauce Albanel. Mais ce ne sera pas le cas de Toonux.

Sécurisé de quoi ?

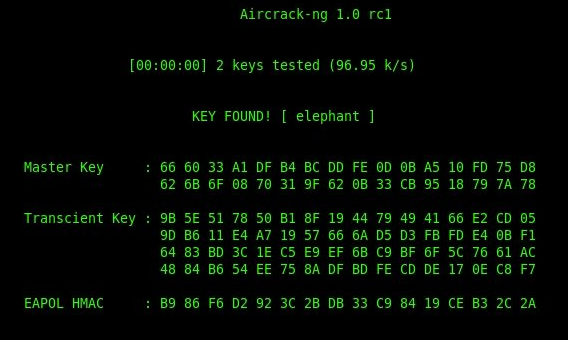

Un réseau wifi sécurisé, dans l’esprit d’un professionnel de la sécurité, c’est un réseau ou des moyens techniques sont mis en œuvre pour préserver les données personnelles des utilisateurs et la fiabilité du service … que du bon sens me direz vous, mais ça c’était avant HADOPI. Dans l’esprit torturé d’un législateur totalement incompétent en la matière, un réseau wifi sécurisé est un réseau wifi où seul le titulaire de la ligne à le droit de surfer. Ce n’est pas explicitement dit comme ça dans la loi, cependant, c’est bien la conséquence des absurdités induites par HADOPI.

Depuis HADOPI, un réseau wifi sécurisé est un réseau où tous les utilisateurs peuvent être identifiés, fliqués (a quand la prise d’empreinte ADN pour accéder au Net ?) et mettant en œuvre des dispositifs de filtrage de site, du traffic shaping, du bridage de ports … C’est aussi un réseau qui présente une authentification et un filtrage, donc oui, vous m’avez bien compris, les réseaux publics deviennent parfaitement illégaux le jour où une ordonnance pénale vous est collé sur le dos et ou un juge décide de la coupure de votre connexion parce que vous avez eu le malheur de la partager.

Faisons la simple :

Si on vous vole votre voiture pour braquer une banque, en général, vous ne finissez pas en prison … avec HADOPI vous êtes présumés coupable dés le départ et pour s’assurer qu’on vous condamnera bien, on a même inventé un délit de « négligence caractérisée ». Vous ne rêvez pas, si vous partagez votre connexion, vous êtes coupables d’un délit créé de toutes pièces visant à punir une personne qui n’est même pas l’auteur des faits qu’on lui reproche… et c’est ce genre de choses qui ont été validées par le Conseil Constitutionnel ! On marche sur la tête. Dans notre exemple, ceci reviendrait à condamner pour braquage de banque le propriétaire d’un véhicule qui aurait oublié de fermer la porte de sa voiture et non le braqueur lui même ! Liberté, égalité et fraternité … quand tu nous tiens !

Mais quel juge un tant soit peu sérieux pourra ordonner une telle sanction à des professionnels qui offrent des services gratuits à leurs clients ou à des particuliers qui ne savent même pas ce qu’est le wep ou le wpa parce qu’on leur a livré et installé une box ou un routeur sans aucune protection ? Auront ils la possibilité de se retourner contre leur opérateur (au pif Bouygues ou Numericable qui leur a fournit du matériel troué ?).

Qui paye l’addition ?

Aujourd’hui, je suis à la recherche de solutions professionnelles sérieuses qui ne coûtent pas 30 000 euros le point d’accès et obligent à une collecte de logs sur un serveur dédié avec un gros routeur manageable Cisco en tête de réseau. Certes, j’en connais quelques unes qui pourraient parfaitement faire l’affaire, mais ceci implique par exemple de changer le parc de points d’accès existant :

- Qui va financer ces opérations de mise à jour logicielles et matérielles : ma société, mes clients, Frédéric Mitterrand ?

- Ma société peut elle être inquiétée si l’un de mes clients se fait couper sa connexion et que je n’ai pas installé le firewall OpenOffice dans ma fonera parce qu’il n’existe que sur Windows et que mon coeur d’activité est justement de libérer les professionnels de Windows ou de solutions propriétaires ?

- A qui vais-je envoyer mon disque dur et la mémoire flash de mon AP pour prouver mon innocence ?

- A ce jour, mes clients, comme ma société n’ont reçu aucune information ou note de sensibilisation de la part des autorités, nos réseaux wifi sont rendus illégaux par HADOPI et rien n’est proposé en retour aux professionnels…. et oui j’ai l’impression qu’on se fout ouvertement de nous !

Mon sentiment dans tout ça, en dehors de la frustration de devoir cesser une activité devenue trop risquée à cause de la bêtise de quelques parlementaires qui sont persuadés qu’ils vont mettre fin au piratage en criminalisant le peer to peer, est celui d’un immense gâchis pour de nombreuses PME qui se refusent à porter atteinte au principe de neutralité de leur réseau pour assouvir les coûteux fantasmes sécuritaires de cyber ignorants… et c’est le cas de ma société. Nous sommes résolument contre toute forme de filtrage, nous faisons de l’Internet : notre rôle est d’acheminer des informations sans aucune forme de discrimination (comme la Poste achemine votre courrier sans l’ouvrir). Nous fournissons des tuyaux et notre rôle n’est pas d’aller voir ce qui se passe à l’intérieur. C’est ce principe de Neutralité qui fait du Net ce qu’il est aujourd’hui et ce n’est pas HADOPI qui va changer notre perception de notre environnement de travail. Nous sommes évidemment prêts à collaborer avec les autorités judiciaires pour fournir les informations nécessaires à la disculpation d’un client en cas d’abus d’une connexion qu’il partage, en revanche, il n’est pas de notre ressort de jouer les gendarmes de l’Internet, nous ne sommes pas rémunérés pour et la perspective de faire ce genre de travail ne nous attire pas du tout.

- HADOPI ne changera pas notre métier ;

- HADOPI ne changera pas Internet ;

- HADOPI va tuer des entreprises ;

- HADOPI va créer de l’injustice et porter atteinte à la liberté d’entreprendre, à la Neutralité du Net ;

- HADOPI sera abrogée car innapplicable, injuste et stupide … elle provoquera un séisme de magnitude 9 sur l’échelle de Riester aux premières déconnexions ;

- HADOPI, c’est risquer bêtement un cyber 68 … et sous les octets, la plage 😉

Des conférences de haut niveau, des rencontres insolites, des prises de contact ultra intéressante avec le gratin mondial de la sécurité informatique. Le New York Times qualifiait l’édition 1997 de Woodstock pour Hackers, l’édition 2009 n’a pas dérogé à la règle. J’étais aux côté des ours de

Des conférences de haut niveau, des rencontres insolites, des prises de contact ultra intéressante avec le gratin mondial de la sécurité informatique. Le New York Times qualifiait l’édition 1997 de Woodstock pour Hackers, l’édition 2009 n’a pas dérogé à la règle. J’étais aux côté des ours de

Le milieu informatique Underground vous intrigue, vous êtes développeur, simple internaute curieux, bidouileur à vos heures ?

Le milieu informatique Underground vous intrigue, vous êtes développeur, simple internaute curieux, bidouileur à vos heures ? Il y a des choses qui ne passent pas, et Zataz avec ses articles est devenu en quelques années l’idole d’une génération de gens qui s’intéressent à une certaines forme de sécurité sur le web. Bien plus habile pour taper sur les gens de manière souvent limite que pour citer ses sources, je ne vais pas laisser passer l’article qu’il vient de publier sur la Quadrature du Net (et non il n’y a pas de lien sur son article à deux balles)… dans lequel il compare le collectif à Frédéric Lefèbvre qu’il se targue, encore une fois,

Il y a des choses qui ne passent pas, et Zataz avec ses articles est devenu en quelques années l’idole d’une génération de gens qui s’intéressent à une certaines forme de sécurité sur le web. Bien plus habile pour taper sur les gens de manière souvent limite que pour citer ses sources, je ne vais pas laisser passer l’article qu’il vient de publier sur la Quadrature du Net (et non il n’y a pas de lien sur son article à deux balles)… dans lequel il compare le collectif à Frédéric Lefèbvre qu’il se targue, encore une fois,