Cette fois, c’est là fin ! Oui encore une fois ! La fin de la cyber paix, Internet est bientôt en guerre. Et ça va être une véritable boucherie, la cyber apocalypse. Rien n’y résistera, ni les centrales nucléaires, ni le respirateur artificiel de belle-maman, ni le pacemaker du chat, ni votre frigidaire, pas même votre cafetière ! La fin des internets tels que nous les avons connus jusque là. C’est Reuters qui le dit, c’est forcément du lourd, d’ailleurs si la presse reprend cette information, c’est que la menace est sérieuse et imminente non ?

Cette fois, c’est là fin ! Oui encore une fois ! La fin de la cyber paix, Internet est bientôt en guerre. Et ça va être une véritable boucherie, la cyber apocalypse. Rien n’y résistera, ni les centrales nucléaires, ni le respirateur artificiel de belle-maman, ni le pacemaker du chat, ni votre frigidaire, pas même votre cafetière ! La fin des internets tels que nous les avons connus jusque là. C’est Reuters qui le dit, c’est forcément du lourd, d’ailleurs si la presse reprend cette information, c’est que la menace est sérieuse et imminente non ?

Les spécialistes de la cybersécurité connaissent d’innombrables moyens par lesquels des hackers peuvent semer le chaos en piratant des infrastructures essentielles ou en infiltrant les systèmes informatiques d’entreprises pour dérober des données ou procéder à de l’espionnage industriel, mais c’est ce qu’ils ignorent encore qui les inquiète le plus.

Des spécialistes de la cybersécurité inquiets de ce qu’ils ignorent, des hackers qui sèment le chaos… on est tous foutus. Si même les experts de la cybersécurité ont peur, c’est qu’on est dans une sacrée merde, c’est moi, Reuters, qui vous le dit ma p’tite dame.

Cette gangrène, rien ne pourra l’arrêter, c’est même surement déjà trop tard :

Les experts s’interrogent en effet sur les bombes à retardement qui pourraient infecter-ou même avoir déjà contaminé- certains réseaux informatiques.

Même le boss de la NSA est d’accord, c’est dire !

Pour Keith Alexander, directeur de l’Agence de sécurité nationale américaine (NSA), il ne fait aucun doute que les cyberattaques vont gagner en ampleur.

Gagner en ampleur ?! Dis moi pas que c’est pas vrai ! C’est nouveau ça ! Avant les cyberattaques elles ne gagnaient pas en ampleur hein dis Reuters ! Il plaisante le monsieur de la NSA, c’est pas vrai hein dis ?! Merde, le Figaro aussi le dit !

« Les attaques à visée de perturbation ou de destruction dirigée contre (les Etats-Unis) vont empirer », a-t-il déclaré lors du sommet sur la cybersécurité organisé par Reuters cette semaine. « Retenez bien ceci: cela va aller en s’aggravant. »

Merde, alors c’est vraiment du lourd, si même au Defcon ils en ont pas parlé et qu’ils en parlent chez de vrais spécialistes (à une sauterie organisée par Reuters), c’est que c’est la fin des Intertubes ! Et ça va « aller en s’aggravant ! » retenez le bien ! C’est bon là ? C’est imprimé ?

Je sens que t’as pas encore assez la trouille pour sortir le chéquier. Je vais t’en remettre une petite couche. Savais-tu que l’ennemi est invisible, et qu’il est partout autour de toi ?… que tu es cerné !

« Le ‘connu inconnu’, c’est ce qui m’inquiète », a dit la secrétaire à la Sécurité intérieure Janet Napolitano.

C’est vrai que quand on y pense bien… un truc qu’on connait mais qu’on connait pas, c’est flippant quand même… non ? Genre un jour t’es sur le canapé, dans ton salon, tranquille, tu mattes « Les chtis marseillais contre les robots mixeurs mutants venus de l’espace II » que tu viens de choper en VOD grâce à la PUR sélection que ton FAI te propose, et là… sans prévenir, ta femme que tu connais depuis avant ton premier CDRom AOL, rentre de chez le coiffeur, teintée en blonde ! Le truc connu inconnu quoi, tout flippant. D’ailleurs elle t’explique bien le truc Janet :

« Par exemple, nous ne connaissons pas l’identité de l’ensemble de nos adversaires qui tentent de commettre des crimes ou d’agir sur les réseaux informatiques. Ce que nous connaissons, nous pouvons le gérer. C’est ça le ‘connu inconnu' », a-t-elle expliqué.

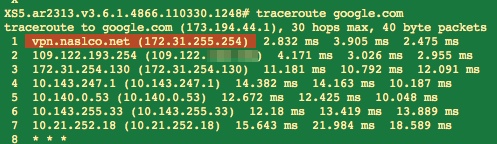

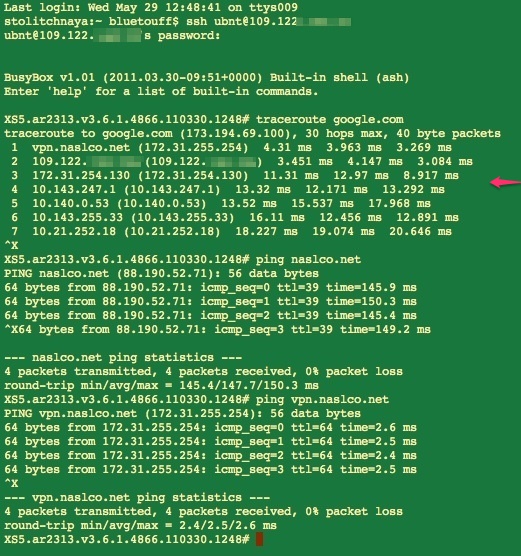

Les agents du chaos, qu’on ne connais pas, en fait, on peut pas trop les gérer. Par contre les agents du chaos qu’on connait, ça on peut. Donc on a moyen la trouille de ceux qu’on peut gérer, mais ceux qu’on connait pas, comme les hackers chinois d’AQMI réfugiés politiques en Iran, ceux là, ils sont vraiment, vraiment flippants ! On ne sait pas trop s’ils existent, mais imagine un peu qu’ils existent, hein ?! Comment tu fais hein ?! Dis !?

Mais il y a encore pire… et ouais ! Débranchez vite vos frigos et vos cafetières nous risquons une cyber apocalypse !

Une autre menace à prendre en compte est celle qui résulte de l’essor des appareils connectés, une évolution qui élargit le champ des cibles potentielles.

C’est clair que si en plus des hackers chinois d’AQMI réfugiés politiques en Iran, les frigos et les cafetières s’y mettent, personne n’y survivra.

« Très bientôt votre cafetière et votre réfrigérateur seront eux aussi des vecteurs d’attaques parce qu’ils seront raccordés à internet », a prévenu Michael Daniel, coordinateur de la politique de cybersécurité à la Maison blanche.

D’ailleurs, moi aussi un jour, j’ai vu un nabaztag, c’était un vecteur d’attaque, je ne le savais pas au debut, je l’ai appris quand ma femme me l’a collé en travers de la tronche le jour où j’ai mis un cron pour lui demander de servir l’apéro à 19h30… on ne se méfie jamais assez des vecteurs d’attaque avec une gueule de lapin crétin…

Les pédonazis, ça au moins, c’est connu, mais les mixeurs pédonazis ?! Hein ?! Tu fais quoi contre les mixeurs pédonazis terroristes ? OpenOffice compile même pas dessus !

Après cette terrifiante lecture, en tant que citoyen, j’ai décidé de réagir en écrivant une question parlementaire pour mon député, à destination de Fleur Pellerin, de François Hollande, de la Navy , des hackers chinois et des forces inter-armées de l’Empire :

L’absence de régulation financière a provoqué des faillites. L’absence de régulation des chipsets électroménagers provoque chaque jour des victimes ! Combien faudra-t-il de pizzas décongelées pour que les autorités réagissent ? Combien faudra-t-il de morts suite à DDoS sur des pacemakers ? Combien faudra-t-il d’adolescents brulés au 3e degré suite à une infection du chauffe-eau ? Combien faudra-t-il de fours micro-ondes explosant aux quatre coins du monde ? Combien faudra-t-il de créateurs ruinés par le pillage du minibar de leur limousine ? Il est temps, mes chers collègues, que l’on backport OpenOffice sur NespressOS pour réguler ce mode de communication moderne envahi par toutes les mafias du monde.

What else ?… Comment ça du FUD ?

Thx @eth0__ pour la tranche de rigolade du soir 😉

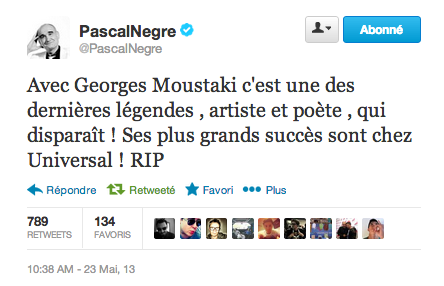

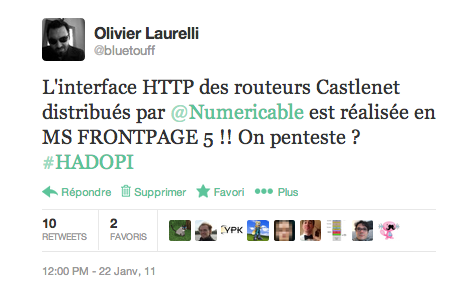

Une décennie de perdue pour découvrir ce soir, en 140 caractères, le business model de la musique. Des heures de débats parlementaires complètement débiles pour accoucher d’un texte tellement con, que même le gouvernement actuel n’ose plus y toucher de peur de faire une boulette… raison pour laquelle il a chargé Pierre Lescure, un homme de télé, pour confier

Une décennie de perdue pour découvrir ce soir, en 140 caractères, le business model de la musique. Des heures de débats parlementaires complètement débiles pour accoucher d’un texte tellement con, que même le gouvernement actuel n’ose plus y toucher de peur de faire une boulette… raison pour laquelle il a chargé Pierre Lescure, un homme de télé, pour confier