Au détour d’un commentaire lu sur Numérama en référence à l’amalgame volontairement fait dans ce billet entre la « sécurisation d’une connexion Internet » et la « sécurisation d’un site web », j’ai pu me rendre compte de l’efficacité de la propagande menées par le Ministère de la Culture… ils ont réussi à mettre un sacré bazar dans nos cerveaux. Je me suis donc essayé à un petit exemple fictif pour illustrer un fait : le dispositif prévu dans le texte de loi n’est pas fait pour sécuriser, mais bien pour fliquer.

Au détour d’un commentaire lu sur Numérama en référence à l’amalgame volontairement fait dans ce billet entre la « sécurisation d’une connexion Internet » et la « sécurisation d’un site web », j’ai pu me rendre compte de l’efficacité de la propagande menées par le Ministère de la Culture… ils ont réussi à mettre un sacré bazar dans nos cerveaux. Je me suis donc essayé à un petit exemple fictif pour illustrer un fait : le dispositif prévu dans le texte de loi n’est pas fait pour sécuriser, mais bien pour fliquer.

Je vais donc reprendre ici cet exemple, une fiction pour le moment mais je suis prêt à vous parier que si le texte était en l’état appliqué au pied de la lettre, la réalité pourrait même dépasser la fiction. C’est l’une des raisons pour lesquelles j’expliquais l’année dernière sur TechToc.tv que nous avions déjà gagné et qu’HADOPI telle que nous la connaissons ne sera probablement jamais appliquée car comme le dit l’adage : à l’impossible nul n’est tenu. Et l’impossible, c’est justement sécuriser une connexion Internet, ce qu’on essaye de nous faire passer pour une obligation légale. Maître Capello ? Pas mieux que trois lettres ? L.O.L.

Voici le commentaire qui a motivé ma réponse :

« C’est quoi le rapport entre la non-sécurisation de sites Internet et la sécurisation de la ligne d’un abonné à Internet pour empêcher les téléchargements illégaux ?

Ah oui, il y a le mot « sécurisation » dans les deux parties de la phrase. Donc de manière simpliste, on fait un raccourci : du moment qu’ils ne sécurisent pas leurs sites, alors ils ne peuvent pas nous demander de sécuriser nos lignes. Alors que les techniques, les moyens et les enjeux n’ont strictement rien à voir.

Bien évidemment qu’une base SQL non protégée sur un site gouvernemental, ce n’est pas très sérieux. Mais quel est le rapport avec Hadopi et ses dispositions législatives ? Ce n’est pas parce qu’ils sont en faute que cela vous dédouanne d’appliquer la loi ! »

Notez que ce n’est pas le seul de ce cru, j’ai même pu en lire sur Read Write Web ou d’autres sites, ce qui justifie à mon sens une explication dont le but sera de dépoussiérer quelques notions et faire un peu le ménage dans les idées stupides que notre bon législateur a tenté de vous mettre dans le crâne (et il y est dans de nombreux cas parvenu).

Les faits

- La loi Création et Internet mentionne une contravention pour non sécurisation d’une connexion Internet, sans pour autant définir le périmètre précis (essayez vous au Quizz, vous allez vite comprendre que juridiquement nous sommes là en face d’un concept particulièrement fumeux).

- Pour que les données d’un serveur web soient accessibles il faut ? … une connexion Internet.

- Pour qu’une machine se fasse compromettre, généralement, sur le Net, il faut … une connexion Internet et une vulnérabilité exploitable à distance (allant de l’utilisateur lui même qui ira cliquer sur un « i love you.exe jusqu’à une faille kernel… et entre ces deux extrêmes… il n’y a pas de limites.

- C’est justement parce qu’entre ces deux extrêmes les limites n’existent pas, qu’AUCUNE solution logicielle de sécurisation au monde ne protègera jamais les utilisateurs de l’intégralité des risques liés à la nature du réseau… et à la nature du cerveau humain. Affirmer le contraire serait une bêtise.

La fiction

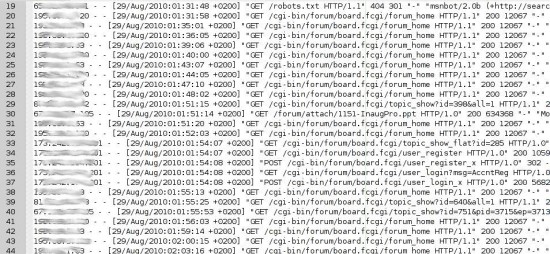

Une entreprise x dispose d’un extranet, son robots.txt indique un répertoire sensé être protégé qui ne l’est pas (au pif avec un beau .sh qui affiche en clair le mot de passe de la base de données Oracle du dit extranet). Un pirate y accède et pénètre l’extranet de l’entreprise, par escalation de privilèges ou en dumpant la base de données, il en prend le contôle de tout le réseau local de l’entreprise. Pour ce faire, rien de plus simple, avec un petit coup de dsniff, il s’empare de tous les mails du serveur de mail Exchange (assez pratique pour se faire renvoyer les passwords non ?), il a tous les mots de passe, tous les accès… voici un scénario malheureusement dramatiquement réaliste d’une compromission.

Puis, il se trouve que l’entreprise en question a une super bande pasante, du 100megas symétriques. Le pirate decide donc de se servir du NAS pour se faire sa médiathèque en ligne qu’il consulte en streaming via un flux chiffré sur un port non standard. Pour télécharger, il s’installe un client torrent en mode console, bien planqué là ou personne ne va jamais fouiller … dans le /opt par exemple.

La HADOPI envoie un mail que l’entreprise ne reçoit pas car elle ne le lit jamais, d’ailleurs, dans l’entreprise, personne ne sait si ce mail existe (le mail d’inscription utilisé pour ouvrir la connexion Internet chez le fournisseur d’accès).

A la réception du courrier recommandé (l’étape 2 de la procédure super pédagogique prévue par le texte), l’entreprise débusque le pirate sur son réseau mais n’a pas compris par ou il est arrivé. Elle supprime donc l’utilisateur ou change le mot de passe du compte utilisé par le pirate. Mais, souvenez vous, comme le pirate a dumpé la base de données et qu’il a récupéré des centaines de mots de passe en sniffant le réseau local de l’entreprise… et que l’entreprise n’a pas changé TOUS les passwords, notre pirate, pas décidé à abandonner sa connexion très haut débit depuis le fin fond de la Lozère, revient… puis un jour, après plusieurs incursions, un recommandé, et 3 audits internes (il faut pas que ça s’ébruite ce genre de choses vous comprenez, ça affolerait les clients de notre entreprise), l’entreprise se retrouve déconnectée du net.

Même l’Hadopipohardware, le Firewall Zyxel, acheté par l’entreprise et qui promettait une protection idéale contre HADOPI en filtrant les applications de peer to peer n’a rien vu venir.

Tout le système d’information de l’entreprise est donc rendu inaccessible depuis l’extérieur et ses salariés sans connexion dans les locaux se retrouvent au chômage technique.

Comme une circulaire de la chancellerie indique que tout cas un peu compliqué ne devra surtout pas être envoyé devant un tribunal… et que même si c’était possible la connexion est déjà coupée.. et que l’entreprise n’a pas le droit de souscrire à une autre offre… l’entreprise ferme ses portes et fait faillite incapable d’honorer une communication basique avec ses clients. Il reste le télétravail et peut être aller faire les rendez-vous clients au Mc Donald du coin.

Que nous apprend cette petite histoire ?

Il s’agit d’un constat évident, que malheureusement trop peu de personnes semblent avoir assimilé :

- La sécurité ce n’est pas un produit mais ensemble de processus

- HADOPI propose l’élaboration de solutions de « sécurité » dont la fonction n’est pas de prévenir de risques d’intrusion externes mais bien de fliquer des usages internes… ce qui inéluctablement conduit à un risque sécuritaire, c’est à dire, tout le contraire de ce qu’on tente de vous vendre.

Pour vous faire passer des vessies pour des lanternes, notez qu’il aura fallu :

- 577 gus dans un hémicycle (en théorie), beaucoup moins en pratique

- 2 HADOPI

- un recallage au Conseil Constitutionnel

- un site web de propagande à 80 000 euros pour 1 mois d’uptime (jaimelesartistes.fr)

- la machine à spam la plus chère du monde…

… j’ai donc encore beaucoup de route à parcourir pour expliquer ça à qui veut l’entendre, je n’ai pas les mêmes moyens que ceux déployés par l’Etat, mais aidé par quelques gus, nous devenons tous des créateurs de possible… non ?