Plutôt que de vous pondre un énième tutoriel Aircrack-ng ou Kismet, nous allons tenter d’avoir une approche un peu plus vulgarisatrice en nous affranchissant de toute explication sur un logiciel particulier.

Nous allons donc nous concentrer sur la stricte théorie dans un premier temps pour comprendre les vulnérabilités du WEP dans un premier temps et des équipements wifi dans un second temps. Pas ici de cours magistral ce n’est pas vraiment le propos, mais si ça vous intéresse je vous recommande vivement la lecture du blog de Cédric Blancher.

Voici donc comment nous allons aborder notre thème du jour, on va la faire très simple :

- Le Wep saymal

- Le WPA TKIP saybien mais pas top

- WPA/AES/CCMP et WPA2/AES/CCMP sont amour et félicité … oui mais …

- Et ton firmware bordel #@%#=#£@$@#!!!

1° le WEP saymal !

Le Wired Equivalency Protocol plus connu sous le petit nom de WEP est connu pour être « crackable ». Crackable voulant ici dire que la clef chiffrant les communications entre les ordinateurs et le point d’accès peut être « cassée »… ou plutôt extrapollée depuis des paquets collectés sur le réseau sans même que l’intrus n’ai besoin de s’y conecter, il s’agit d’une écoute de réseau passive, quasi indétectable. Le WEP est en France connu en ses versions 64 et 128bits, des chiffrages très faibles puisqu’il faudra soustraire à cela 24 bits qui passent en clair pendant l’établissement de la communication sans fil. De notre chiffrement, en 64 bits, on a donc un chiffrement effectif de 40 bits et en 128 bits, un chiffrement effectif de 104 bits. Ces bits qui passent en clair sont appellés IV, ou vecteurs d’initialisation. Ce sont ces paquets non chiffrés qui permettent à l’ordinateur et au point d’accès de communiquer alors qu’ils ne se connaissent pas. En clair, c’est ce qui permet à l’ordinateur de détecter le réseau, son SSID, et l’adresse mac du point d’accès auquel il va se connecter (BSSID). Une adresse mac est un identifiant unique assigné par son constructeur à chaque périphérique réseau, ainsi, il est très aisé de déduire le fabricant et le modèle du point d’accès wifi auquel on s’attaque. <subliminal> Matte ce truc !</subliminal>

Visualisons un peu a quoi ressemble nos trames en wifi :

-----------------------802.11 Header----------------------

---IV 0---|---IV1---| --- IV 2 ---|--------ID------------ |

---snap0---|---snap1---|---snap2---|---Protocole ID---|

==========================================================

--------------Couche des données--------------------------|

===========================================================

----------checksum (contrôle des datas)-------------------

==========================================================

En pratique, quand ce genre de trame circule dans les airs, il est possible, pour n’importe qui de les intercepter. En collectant un grand nombre d’IV, il devient possible de déduire la clef de chiffrement, et ainsi, d’accéder aux données de tous le réseau local.

Voilà pour les grands principes théoriques de la faiblesse du WEP. En pratique, ceci veut dire véritable cauchemard pour notre madame Michu qui sur les conseils bien avisés de son fournisseur d’accès a chiffré son réseau en WEP parce qu’elle avait une très vielle carte wifi et qu’elle ne sait pas chercher un driver à jour sur le site du fabricant …. comme 80% des internautes…Et comme son driver ne supportait à l’époque pas le WPA ….

Conclusion pour le WEP : ne jamais utiliser cette méthode de chiffrement, et ne vous croyez pas à l’abri a cause du filtre d’adresse mac de votre Livebox ou du pack sécurité que vous payez 5 euros par mois à votre FAI qui dit vous protéger de tous les virus et hackers … c’est de la publicité mensongère, ni plus ni moins.

Les mésaventures de notre Madame Michu, appelons la Christine pour notre exemple, ne s’arrêtent pas là.

2° Le WPA TKIP saybien mais pas top

Christine a lu ce blog, elle sait donc que le WEP saymal, toute contente de sa nouvelle mise à jour Open Office, Christine se connecte sur son routeur

Mais Christine a reçu un premier avertissement de l’HADOPI, alors qu’elle ne fait que du Deezer. Elle se décide donc ainsi à passer en WPA sur les conseils de son nouveau voisin de palier, Frédéric M. Le chiffrement des données qui transitent sur le réseau c’est bien, mais il faut aussi se taper le manuel de l’authentification pour ne pas se rendre coupable d’un « défaut de sécurisation de la ligne ».

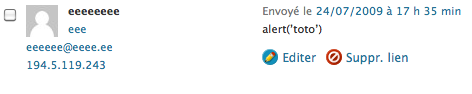

Christine ne connais pas les méthodes d’authentification, ce n’est pas une experte, et se taper toutes la doc de TCPIP/WPA et s’avaler 3 ou 4 bouquins de crypto, elle n’a pas vraiment le temps, surtout que certains ont étudié ça pendant des années et ne sont eux même pas au top, on appelle ça des « ingénieurs informaticien »… ces mêmes « ingénieurs informaticiens qui se rendent coupables de ce genre de choses … autrement plus graves que de télécharger un mp3…

Ah mais si HADOPI dit que toi, Christine Michu tu dois sécuriser ta ligne, il faut t’y plier, sinon c’est prison ! sans passer par la case juge … ou alors si mais en mode expéditif … puis a quoi ça sert qu’on laisse à Christine le droit de se défendre ? Elle ne saurait pas expliquer le quart des mesures de sécurité qu’elle a mis en en double cliquant sur une version warez russe du firewall open office.

Donc Christine pleine de bonne volonté, se dit qu’elle va passer en WPA, le bidule TKIP/AES machin, elle ne sait pas vraiment ce que c’est, elle s’en cogne comme de l’an 40. Monumentale erreur, juste en face de chez Christine habite Jean-Kevin, notre Jean-Kevin du haut de ses 13 ans est passer maître dans l’art de brute forcer du WPA. Comme n’importe quel grand expert de la sécurité, notre Christine a choisi un mot de passe qu’ellle arrive à retenir … avec pas trop de lettres hein !

Notre Jean-Kevin est lui assez au fait de ce qui se fait et choisit une attaque par dico assez classique, …. au bout que quelques minutes la clef de Christine « wifimaison » s’affiche en clair, notre Jean-Kevin aspire tout Pirate Bay … Christine reçoit un second avertissement de l’HADOPI, cette fois par courrier recommandé … c’est la seconde fois qu’elle paye le prix de son ignorance. Mais là encore, ce qu’il y a de pratique avec les ordonnances pénales, c’est qu’on se fout de la culpabilité de Christine, si HADOPI a trouvé l’IP de Christine sur Pirate Bay, c’est bien que Christine est une Pirate après tout ! Si HADOPI dit que tu es coupable, avec une preuve aussi irréfutable qu’une ip collectée sur un tracker torrent 🙂

3° WPA/AES/CCMP et WPA2/AES/CCMP sont amour et félicité … oui mais …

Bon Christine est bien décidée à ne plus se laisser piéger par un Jean-Kevin, après 4 heures de hotline avec son fournisseur d’accès, elle comprend enfin ce qui est arrivé à sa connexion wifi. A partir de là, deux choix s’offrent à elle :

a) se débarrasser de tout matériel wifi

b) changer son mot de passe et utiliser une méthode d’authentification plus blindée que le TKIP.

Christine finit donc par passer en AES/CCMP, elle a galéré pendant 4 jours pour comprendre pourquoi une carte wifi toute neuve achetée il y a à peine 4 ans ne fonctionne pas en WPA2/AES/CCMP… finalement elle finit par réussir à mettre à jour son driver qu’elle avait installé avec le cd fournit … il y a 4 ans … vous me suivez là ?

Mais voila Christine a oublié une chose, c’est que notre Jean-Kevin qui a gentiment fait tourner un DSNIFF sur le réseau local de Christine a maintenant accès à sa boite mail, à ses comptes, à son facebook … cependant, dans sa soif d’apprendre, Jean-Kevin ne se manifeste pas, il ne fait que récupérer la nouvelle clef WPA que vient de poser Christine. Certes il revient régulièrement, mais sans trop télécharger.

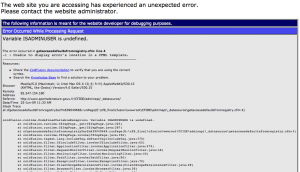

4° Et ton firmware bordel #@%#=#£@$@#!!!

Jean-Kevin s’est calmé, ok, mais son petit frère de 11 ans John-David , privé d’ordinateur par maman, se souvient d’un truc qu’il a lu sur le net … sur certains routeurs, il serait possible de reseter le mot de passe d’admin si l’interface web est accessible… L’opération prend quelques seconde, elle est imparable … enfin elle le serait si ce #@#`@%#$@ de firmware du routeur était à jour.

En France, à peine 20% de la population disposant d’un routeur wifi met son firmware régulièrement à jour (croyez moi, ce 20% est ultra optimiste) … et pourtant il y a des raisons de le faire

Et voilà notre John-David w00t du router de Christine, ce fut très simple … comme un bête cross site scripting en sauvegardant ceci au format html sur son ordinateur, il est possible de tromper l’authentification du routeur !

Vous connaissez la suite … « bittorent, Hadopi, n’apuintairenette, juge, ordonnance, j’ai rien compris à ce qu’il m’arrive et je sais sûrement pas comment prouver mon innocence. »

De bonne foi, Christine se retourne contre son fournisseur d’accès après avoir engagé des frais de justice importants pour tenter de prouver son innoncence : tout y est passé, l’expert, l’huissier … et comme l’huissier est totalement incompétent, il constate que le pirate avait l’adresse ip 192.168.0.4, ip qu’il communique au juge, qui la communique au fournisseur d’accès, qui se prend une belle barre de rire et renvoit notre Christine dans les cordes enb lui filant le lien wikipedia de la définition d’une adresse ip public/privée agrémenté d’un gentil RTFM (Read the Fine Manual) de rigueur.

Christine s’en veut de ne pas avoir soutenu la Quadrature du Net … n’apuinternaitte ! Les 5 gus du garage avaient peut être raison.

Attention, maintenant Jean-Kevin est aussi sur iPhone

Les bon reflexes en Wifi, ils existent, le soucis, c’est que personne, ou une infime partie de la population ont ces reflexes. En instaurant un délit de sécurisation de la ligne internet (semble t-il maintenant abandonné par HADOPI2), le ministère de la culture brille par son ignorance de la réalité terrain et érige notre madame Michu au rang de Cryptographe L33tz s’étant tapé tous les PoC du DefCon et tous les exploits de milw0rm, une formalité puisque comme chacun le sait, notre Christine Michu lit les payloads en assembleur comme elle lirait le Figaro.

Ah oui ça aurait été bien tout ça, mais DefCon et milw0rm ont été blacklistés par la LOPPSI !

WHAT AN EPIC FAIL CHRISTINE !

Volontairement, dans ce billet je ne vous ai pas parlé des Rogues AP qui permettent de récuper les données personnelles des victimes, mots de passe, informations bancaires … tout y passe .. et c’est pas vraiment compliqué à mettre en oeuvre … mais évidemment, aucun des députés ayant voté en faveur du texte Création et Internet ou s’apprêtant à voter la LOPPSI ne se laisserait prendre à ce genre de choses. Ce sont tous des experts en sécurité informatique 🙂

d’intrusion, d’interception, des matériels hackés dans tous les sens comme les

d’intrusion, d’interception, des matériels hackés dans tous les sens comme les  Oui c’est vrai, je poste un peu moins depuis quelques jours, mais c’est pour la bonne et simple raison que je vous préparais une petite surprise.

Oui c’est vrai, je poste un peu moins depuis quelques jours, mais c’est pour la bonne et simple raison que je vous préparais une petite surprise. C’est un secret de polichinelle, Création et Internet n’a jamais été une loi destinée à protéger la création. La LOPPSI (Loi d’Orientation et de Programmation pour la Performance de la Sécurité Intérieure), portée par Michèle Aliot Marie, aka MAM, pointe le bout de son nez.

C’est un secret de polichinelle, Création et Internet n’a jamais été une loi destinée à protéger la création. La LOPPSI (Loi d’Orientation et de Programmation pour la Performance de la Sécurité Intérieure), portée par Michèle Aliot Marie, aka MAM, pointe le bout de son nez.  Le milieu informatique Underground vous intrigue, vous êtes développeur, simple internaute curieux, bidouileur à vos heures ?

Le milieu informatique Underground vous intrigue, vous êtes développeur, simple internaute curieux, bidouileur à vos heures ?