Vous connaissez sûrement mes positions anti filtrage du Net. Cependant j’ai souvent cette conversation avec mes interlocuteurs quand nous causons de filtrage du Net : faut-il filtrer les contenus pédophiles et les contenus incitant à la haine raciale ? C’est une question très délicate à laquelle il ne peut y avoir de réponse simple, au risque de la rendre simpliste. J’ai évidemment envie, comme tout le monde de répondre oui, la pédophilie et les appels à la haine raciale doivent être filtrés … mais voilà, le technicien que suis un peu aussi a envie de vous dire que c’est complètement inutile.

Je vais donc me lancer dans un exercice assez compliqué, celui de vous expliquer pourquoi le filtrage est à la fois hypocrite et inefficace.

Tout a commencé la semaine dernière, je visionnais un reportage terrifiant sur les divers mouvement néo-nazis à travers le monde. Ils s’appellent Blood and Honour, Slavic Skinhead Union, Schultz 88, White Revolution, Aryan Nation ou en encore le toujours très actif Ku Klux Klan…ils sont Allemands, Suédois, Russes, Anglais, Américains, Hollandais,

Naturellement, j’ai souhaité me documenter un peu plus après le visionnage de ce reportage qui date quand même de quelques années. C’est donc par simple curiosité et désir de comprendre que je suis allé faire un petit tour dans les entrailles de la bêtise humaine et de la haine. J’ai rapidement trouvé des sites très officiels de ces organisations qui m’ont renseigné sur certains aspects « culturels » du néo nazisme : musiques, codes, croyances, groupuscules, conspirationnisme paranoiaque, culte des armes… un joyeux bazar de prime abord… sauf que voilà, très vite, on s’aperçoit que tout ce petit monde est en fait très organisé. Il existe des ponts entre ces diverses organisations qui au premier coup d’œil n’ont pas grand chose à voir, si ce n’est un inquiétant business de la haine venu de Suède. Il faut savoir que la liberté d’expression suédoise est sujette à des débordements, ce qui est normal mais ce que les autorités suédoises semblent arriver à surveiller.

En Russie, ancien bloc soviétique, mère nation d’un communisme vieillissant, la jeunesse se tourne également vers le néo-nazisme dans des proportions relativement inquiétantes. Des groupuscules y fleurissent .

Je l’avais bien cherché, je suis tombé sur ces sites car j’ai effectué une recherche, donc pas de problème, j’étais conscient et je dirais « préparé », même si on ne l’est vraiment jamais, à ce que j’ai pu découvrir.

Mais ce qui m’a sauté aux yeux, c’est un racisme tout aussi violent, déterminé et prosélyte, sur des espaces que vous connaissez tous.

Pour l’anecdote, j’ai demandé la destruction de mon compte Dailymotion le jour où j’ai posté une séquence de quelques secondes extraite des débats de l’Assemblée Nationale (une super production bien de chez nous et quand même financée par l’argent du contribuable), pour violation des droits d’auteur ! Non vous n’hallucinez pas, même ces séances publiques de la vie politique française sont soumises à restriction. En dehors du fait que je trouve ceci honteux, je me suis rendu compte que la modération de Dailymotion avait mis plus d’entrain à filtrer cet extrait de séance publique de l’Assemblée Nationale que les comptes de certains utilisateurs aux profiles et aux propos plus que douteux dont voici quelques exemples :

Voici ses copains et ses vidéos préférées

Et voici un de ses contacts, toujours sur Dailymotion

Un copain du copain

… tout ce petit monde a évidement une prose d’une grande finesse, citations issues de Mein Kampf à l’appui !

On aura du mal à me faire avaler que les modérateurs n’ont pas vu les abuses qui ont du affluer sur ces profiles et leurs commentaires … et non … au lieu de ça, Dailymotion préfère filtrer des débats de l’Assemblée Nationale … une super production copyrightée par on ne sait qui et financée avec de l’argent public.

Au bout que quelques sites, on commence à assimiler certains « codes de cette culture, comme le chiffre 88, omniprésent qui symbolise le « Heil Hitler », le H étant la 8e lettre de l’alphabet mais voulant aussi dire SS car le S est également la 8e lettre de l’alphabet pris à l’envers. Ces signes de reconnaissance identifiés, les recherches se font plus habiles et on commence à trouver des choses assez ahurissantes comme cette page du site pourtant à l’image « sage » , copain d’avant, où l’on trouve des groupes rassemblant des utilisateurs qui partagent leur passion pour une certaine culture néo-nazi, ci dessous, le groupe de fans du groupe Legion 88 …

pas moins de 90 « copains d’avant » qui échangent librement, aux yeux de tous, en se refilant les « bonnes adresses » comme ce label, Nordic Diffusion.

Tous les réseaux sociaux sont investis par cette culture de la haine, la musique n’y échappe évidemment pas et sur LastFM, on trouve par exemple ce genre de groupes dont la prose et les visuels ne laissent pas vraiment de place au doute :

Cette liste n’est pas du tout exhaustive… il en existe plus d’une centaine (peut être plusieurs centaines) rien que sur LastFM. Très hypocritement, LastFM filtre certains tags, mais ne se gène pas pour suggérer les groupes marqués de ce même tag.

Filtrer quoi comment et dans quel but ?

Filtrer la bêtise est peine perdue, comme nous venons de le découvrir ici, elle est partout. Tout ce petit monde a un champ sémantique, des signes de reconnaissance et mille et une manières de contourner une éventuelle censure.Techniquement, différentes formes de filtrages peuvent être mises en place, cependant permettez moi de m’interroger très sérieusement quand je constate que l’on filtre des sites de jeux d’argent avant de s’attaquer au problème de la pédopornographie ou de l’incitation à la haine raciale.

Et si tout ça n’était qu’une vaste escroqueries ne visant qu’à tenter maladroitement de faire taire les internautes en instaurant un climat de terreur ? La question peut vous sembler absurde, mais réfléchissez bien. La presse se fait régulièrement l’écho de cette nouvelle classe bien pensante d’intellectuels ou artistes pour lesquels « Internet est la plus grande saloperie que l’homme n’ai jamais inventé« , ils se nomment Amanda Lear, Jacques Séguéla, Enrico Macias, Frédéric Lefèbvre, Muriel Marland Militello, Alain Finkielkraut, Jean François Copé, Frédéric Mitterrand ou Nicolas Sarkozy (…) que des experts ! Tout ce petit monde est bien nostalgique de cette époque où seule leur caste à eux avait le droit de s’exprimer de manière publique et risquer d’être entendue par des milliers de personnes. Ce temps est révolu et il faut comprendre l’effroi que ceci peut provoquer chez ces gens. Et pour lutter contre ça, qu’y a t-il comme meilleure stratégie que de laisser les extrêmes s’exprimer pour diaboliser l’outil Internet tout entier ?

Les quelques signes dont je vous ai fait part dans ce billet, s’ils venaient à constituer une stratégie sérieuse de bridage des libertés d’expression numériques, seraient alors une splendide manipulation de ces intellectuels pour reprendre les « parts de marché » qu’ils perdent un peu plus chaque jour.

F.E.A.R

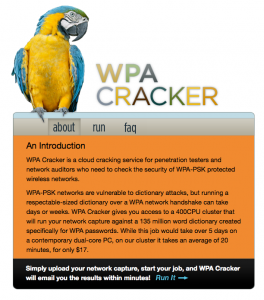

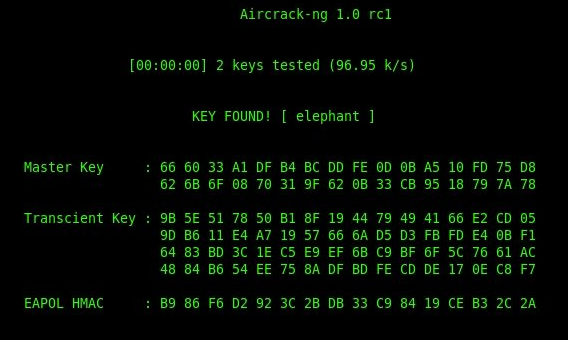

Ce 17e volet de l’art de contourner HADOPI pour les nuls va vous présenter un service en ligne, complètement immoral, qui vous permettra de faire accuser à votre place n’importe quel internaute qui ne sait pas sécuriser correctement une connexion wifi, soit plus de 80% des internautes français. Le délit de négligence caractérisée est loin le plus bête, le plus méchant, le plus injuste et le plus stupide délit inventé par le législateur. Conséquence directe d’une loi bête et méchante, des services tout aussi bêtes et méchants se mettent en place pour générer du business sur la peur du gendarme.

Ce 17e volet de l’art de contourner HADOPI pour les nuls va vous présenter un service en ligne, complètement immoral, qui vous permettra de faire accuser à votre place n’importe quel internaute qui ne sait pas sécuriser correctement une connexion wifi, soit plus de 80% des internautes français. Le délit de négligence caractérisée est loin le plus bête, le plus méchant, le plus injuste et le plus stupide délit inventé par le législateur. Conséquence directe d’une loi bête et méchante, des services tout aussi bêtes et méchants se mettent en place pour générer du business sur la peur du gendarme.

Des conférences de haut niveau, des rencontres insolites, des prises de contact ultra intéressante avec le gratin mondial de la sécurité informatique. Le New York Times qualifiait l’édition 1997 de Woodstock pour Hackers, l’édition 2009 n’a pas dérogé à la règle. J’étais aux côté des ours de

Des conférences de haut niveau, des rencontres insolites, des prises de contact ultra intéressante avec le gratin mondial de la sécurité informatique. Le New York Times qualifiait l’édition 1997 de Woodstock pour Hackers, l’édition 2009 n’a pas dérogé à la règle. J’étais aux côté des ours de