Suite à ce billet dans lequel je m’insurgeais contre les positions de deux blogueurs, j’ai eu quelques échanges assez vifs, particulièrement avec l’un d’entre eux, Nicolas Jegoun. Ce dernier a cru bon d’en rajouter une couche me reprochant mon manque d’argumentation dans le billet sus-mentionné, un comble quand on lit ses arguments. Il a cependant pris le temps de coller mon texte dans un éditeur pour compter le nombre de caractères de mon billet en omettant visiblement de le lire comme il l’avoue implicitement dans un troisième billet répondant à l’article de Ju.

Suite à ce billet dans lequel je m’insurgeais contre les positions de deux blogueurs, j’ai eu quelques échanges assez vifs, particulièrement avec l’un d’entre eux, Nicolas Jegoun. Ce dernier a cru bon d’en rajouter une couche me reprochant mon manque d’argumentation dans le billet sus-mentionné, un comble quand on lit ses arguments. Il a cependant pris le temps de coller mon texte dans un éditeur pour compter le nombre de caractères de mon billet en omettant visiblement de le lire comme il l’avoue implicitement dans un troisième billet répondant à l’article de Ju.

Vu que mes commentaires sur son blog semblent se perdre, je vais lui répondre ici, en prenant soin cette fois ci de ne pas poser de lien vers ses billets qui appellent cette réponse, attendu qu’il me reproche de lui envoyer « ma meute »… et oui chers lecteurs, pour ce monsieur, vous êtes une meute. Un meute qui a eu l’affront de poster à tout casser une quarantaine de commentaires, le reste étant ses réponses. Une réaction qui n’est pas sans me rappeler une certaine 3M…

De l’art de bien troller

Cher Nicolas, quand on se lance dans un troll, il y a quelques règles à observer.

La première, c’est de savoir avec qui on troll. Je te montre comment on fait, tu vas voir c’est pas extraordinairement compliqué, même pour toi qui a un blog nommé « aubistrogeek.com » qui tient visiblement plus du bistro que du geek. On commence par se rendre sur l’objet du troll, google.fr par exemple, puis on fait comme ça. Ça va ? C’est pas trop technique jusque là pour toi ? Je ne t’ai pas encore perdu ?

La seconde règle pour bien troller, et là encore c’est du bon sens, c’est qu’il faut être au moins deux pour établir ce que l’on va qualifier de dialogue trollogène. Le dialogue trollogène n’est en soi qu’une variante de ce qu’on appelle communément un dialogue. Il répond donc aux mêmes règles, ce qui implique qu’avant de répondre à un truc, tu lises le texte appelant ta propre réponse. Dire qu’on l’a fait ne suffit pas, il faut le faire, et attentivement, ce qui nous amène à la troisième règle.

Troisième règle… attention cette fois on rentre dans les trucs un peu complexes, on va causer web. Tu tiens un blog, donc tu as peut être vaguement entendu parler d’un truc qui s’appelle « Lien Hypertexte ». Ils sont assez compliqués à utiliser, on les repère généralement dans un texte car ils sont pas de la même couleur que le reste du texte ou sont soulignés. Mais il existe un moyen super pour les repérer, quand on passe le curseur de la souris dessus, ce dernier change de forme ! Et tiens toi bien, si tu cliques dessus, tu arrives sur un autre texte, des fois même sur un site qui n’est pas celui que tu étais en train de lire !

Quatrième règle, quand on se voit opposer une foule d’arguments, documentés, réfléchis, par des personnes qui travaillent ces problématiques depuis des années, quand on paye des impôts pour financer un truc à la con qui s’appelle la CNIL… on prend un minimum de recul avant d’asseiner conneries sur conneries, au risque de se faire incendier par une « meute » impie qui a le toupet de t’expliquer que tu écris du caca, elle aussi avec foule d’arguments que tu balayes d’un revers de main. Mais tu le fais terriblement bien, à coup de tautologies épiques du genre « Le marché de la publicité ciblée va explosée avec les télés qui se transformeront en PC »… t’es dans le marketing toi non ?

Cinquième règle : éviter de prendre les lecteurs pour des cons pour masquer sa propre inculture avec ce genre de phrase : « Le billet d’Olivier est bien trop technique pour intéresser le grand public. Donc la description des moyens techniques ne sert à rien. Quand j’ai fait un billet en montrant l’historique de mes recherches Google, j’étais sûrement plus efficace. » Ce au risque de se faire ridiculiser lors du concours de quéquettes qu’il implique. Pour ta gouverne cher Nicolas, Reflets.info qui est le site sur lequel j’officie le plus, a accusé le mois dernier plus de 300 000 visiteurs uniques qui se sont par exemple passionnés pour le dossier Amesys en Lybie, ou BlueCoat en Syrie. Nos publications sont régulièrement reprises dans des médias mainstream, et les gens que tu juges trop cons pour nous lire sont au final de l’ordre d’un nombre à 7 chiffres. En outre il se trouve que c’est justement sur ce site que ce que tu acquiesces béatement en commentaire à l’article de Ju a été révélé, par mes propres soins plusieurs mois avant le Wall Street Journal… Un truc que tu aurais d’ailleurs pu trouver par tes propres soins en observant la règle 3 du présent manuel de l’art de bien troller for dummies, celle relative aux liens hypertextes.

Sixième règle : pour paraitre sérieux, éviter l’axe du bien contre l’axe du mal et avancer soi même des contres arguments. A ce titre, tu dois bien te douter que je suis le premier à utiliser Google, et certainement plus intensivement que toi. Je suis un utilisateur de Google Music, je « joue » pas mal avec Android, je suis un petit rat des Google labs, j’utilise Google Apps… j’en passe et des meilleures. Ceci fait, théoriquement, de moi une personne, mais je peux me tromper, plus disposée que toi à savoir de quoi elle parle. Si on ajoute à ça que tu avoues même dans ton premier billet ne pas lire les conditions d’utilisation des services de Google, on commence, forcement à se demander pourquoi tu la ramènes. Mais ce n’est pas tout, et celle ci est pour Thierry… Si j’ai effectivement une certaine expertise, je la mets à disposition de mon engagement, et ce dernier, il se situe plus du côté activisme que de « l’Etat ». Car oui cher lecteur tu ne le sais pas mais ton dévoué serait selon certains à la solde de l’État qui me manipulerait ou pire, me paierait pour semer la peur ! Il y en a qui doivent se fendre la poire à la DCRI. Je vais vous décevoir tous les deux, mais non, je ne suis pas « payé par l’Etat pour vous faire peur« , une simple recherche vous le confirmera, voir règle numéro un si vous ne savez pas comment faire. Puis bon, c’est pas comme si vous étiez les premiers à porter ces accusations risibles (vous êtes lecteur du Figaro ?’), j’ai en vrac eu droit à « agent de la DCRI », « Agent de la CIA », et « agent du Mossad », quand je ne suis pas accusé d’être un salafiste voulant renverser le beau régime démocratique syrien (tu es dispensé Nicolas ce dernier lien est trop technique pour toi il pourrait te donner des maux de tête). Bref avec tout ça j’en accumule des points retraite ! En outre c’est assez amusant de se faire traiter de parano et de vous lire partir tous en sucette sur « ouais l’Etat sait tout de nous, moi je fais plus confiance à une entreprise privée comme Google qu’à l’Etat« … c’est totalement ridicule et je vais y revenir dans la seconde partie de mon billet que je n’aurais pas eu à écrire si Nicolas n’avait pas mystérieusement égaré mon commentaire.

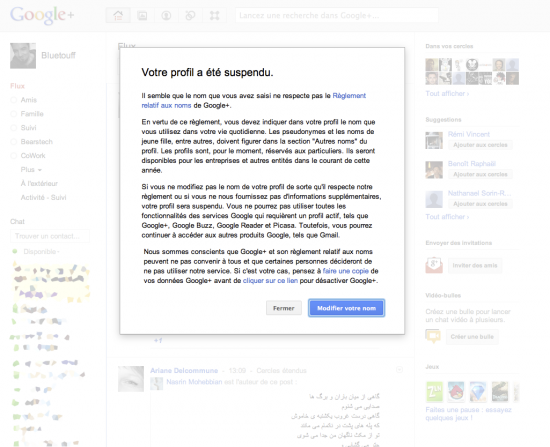

Septième règle relative au déni et à la mauvaise foi : des gens qui sont venus commenter ton billet t’ont fait remarquer ta mauvaise foi ponctuée d’éructations du type « ça prouve rien » « ton argument c’est de la merde » « j’attends toujours qu’on m’apporte des preuves » etc… Lorsqu’on te pose un commentaire répondant aux exemples que appelles, on évite de le censurer. La raison en est simple, c’est que ça se termine, de fait en billet, avec une visibilité bien plus importante qu’un commentaire. C’est toi l’expert SEO non ?

Revenons à Google

Ces précisions étant faites, nous allons maintenant passer aux exemples de débordements de Google relatifs à la vie privée.

Commençons par un débordement verbal d’Eric Schmidt qui a tenu les propos débiles que tu tiens toi même cher Nicolas. Le truc ‘est qu’en Europe et en France, il y a certaines lois. Là on te demande pas ton avis, on te demande pas d’être pour ou contre… c’est la loi. Il y a par exemple la CNIL que tu connais probablement au moins de nom. Il y aussi le code des postes et des télécommunications électroniques, mais il y a, surtout, un petit manuel poussiéreux qui s’appelle le code pénal. Alors il raconte quoi le code pénal à ton avis ? Il raconte, article 226-15, que :

Le fait, commis de mauvaise foi, d’ouvrir, de supprimer, de retarder ou de détourner des correspondances arrivées ou non à destination et adressées à des tiers, ou d’en prendre frauduleusement connaissance, est puni d’un an d’emprisonnement et de 45000 euros d’amende.

Est puni des mêmes peines le fait, commis de mauvaise foi, d’intercepter, de détourner, d’utiliser ou de divulguer des correspondances émises, transmises ou reçues par la voie des télécommunications ou de procéder à l’installation d’appareils conçus pour réaliser de telles interceptions.

J’espère ce que ce jargon juridique n’est pas trop technique pour toi, je te le décode par charité chrétienne au cas où. Ça veut dire que violer les correspondances privées d’autrui c’est mal et que panpan cucul.

Et si tu te réfères à mon précédent article, tu sais quand j’emploie un mot savant, le « deep packet inspection » pour parler de Gmail qui se sert du CONTENU de ton message pour t’afficher des pubs… déjà c’est limite du viol de correspondance… mais pas vraiment puisque ça fonctionne sur base de dictionnaire de mots clés, en utilisant les MEMES DISPOSITIFS que les trucs que tu crains tant quand ils sont dans les mains de l’ETAT, pour procéder, en France, à des ECOUTES LEGALES, sur COMMISSION ROGATOIRE D’UN JUGE. Bah oui Thierry, nous on vit en France, on a des lois, et le BOPE ne déboule pas dans nos favelas en tirant sur tout ce qui bouge. On ne procède pas à des écoutes n’importe comment… bon ok, sauf Amesys des fois… ah non en fait ça leur arrive souvent.

Quand toujours dans le précédent billet je te parle de Google Screenwise et que tu juges bon de t’épargner un clic ici, puis que tu oses ensuite dire qu’on a pas d’argument « sérieux » et que tu ponctues par un « il est évident que ce type parle pour ne rien dire », ça nous laisse le choix entre la mauvaise foi, l’ignorance crasse, ou la bêtise. Dans ton cas il y a probablement un savant mélange des 3.

En clair, ta position à toi Nicolas, c’est de défendre qu’une entreprise privée utilise le même matos que Kadhafi ou Bachar El Assad utilis(ai)ent pour traquer les opposants et les tuer. Désolé, mais je trouve ton raisonnement d’une connerie sans borne cher Nicolas.

Continuons sur Google. Tu as probablement entendu parler de Street View, tu sais peut être qu’en Allemagne des villes et villages ont refusé aux Google cars censées prendre les vues l’accès à leur commune ? Tu sais pourquoi ? Regarde ça ….

Autre petit exemple de rien du tout pendant que tu as l’article 226-15 du code pénal en tête, il y a très longtemps de ça, sur ce même blog, j’avais remarqué un étrange manège d’une voiture autours d’un lieu sur lequel je déployais un réseau wifi, comme je sais encore reconnaitre une antenne wifi d’une antenne radio. Il était évident pour moi que cette voiture faisait un truc pas net avec notre réseau, passant et repassant. J’avais alors pensé à une association militant contre les ondes magnétiques. Et 2 ans plus tard… SURPRIIIIIIISE, on apprend que Google a intercepté « par erreur » des milliers d’emails et de mots de passe en wardrivant gaiement pour les besoins de Street View… C’est dingue non ?

Je vais aller plus loin avec la grande confiance que tu portes dans les entreprises privées américaines (ou pas), car je ne te l’ai pas dit, mais tout troll qui se respecte (et c’est la 8e règle) se solde tôt ou tard par un point Godwin. Le point Godwin est bien l’objet de ce dernier paragraphe. Il s’agit de l’histoire d’une petite startup, dans les années 30, qu’on appelait IBM. Ça se passe aux Pays-Bas, le gouvernement veut financer des lieux de cultes. Il cherche donc un moyen de recenser la population et tombe sur l’américain IBM qui lui informatise tout ça. Quelques années plus tard, les nazis débarquent. Ils sont tout contents, ils ont sur cartes perforées des fichiers qui vont leur faciliter la tâche dans leur oeuvre. Impressionnés, ces derniers contactent IBM… je te laisse lire la suite sur Wikipedia en te recommandant également la lecture du livre d’Edwin Black.

« Bon, je baisse pavillon. Après une bonne heure de recherches je n’ai pas trouvé d’exemple que Google ai essayé ou essaye de nous nuire intentionnellement. » disait l’un de tes lecteurs en commentaire. Et oui, c’est tout le problème, l’enfer est pavé de bonnes intentions.

Pour conclure, deux questions :

Qu’adviendra t-il quand les actuels dirigeants ne seront plus là et que le capital de Google sera disloqué dans une nébuleuse de fonds de pensions obscurs qui ne s’embarrasseront pas des considérations morales auxquelles l’entreprise se tient actuellement ?

Et si Google était la première agence de renseignement (non)gouvernementale américaine ?

La lutte contre la cybercriminalité ne se met pas en place qu’au niveau national avec les différents outils que nous connaissons aujourd’hui ou avec la Loi sur la Programmation Militaire (relative à la cyberdéfense et à la « prévention » des risques). Au niveau européen, ça bouge également. Nous connaissions déjà INDECT visant à mettre en place des outils de détection comportementale. Voici aujourd’hui le projet CyberCrime@Octopus : Octopus Project (PDF 175Ko).

La lutte contre la cybercriminalité ne se met pas en place qu’au niveau national avec les différents outils que nous connaissons aujourd’hui ou avec la Loi sur la Programmation Militaire (relative à la cyberdéfense et à la « prévention » des risques). Au niveau européen, ça bouge également. Nous connaissions déjà INDECT visant à mettre en place des outils de détection comportementale. Voici aujourd’hui le projet CyberCrime@Octopus : Octopus Project (PDF 175Ko).