***NOTE : AVANT DE LIRE CE BILLETMERCI DE LIRE CELUI-CI ***

Soutenir Wawa-Mania c’est soutenir un échange bien commercial et non le partage !

Avertissement : Ce qui suit est une enquête menée en une nuit par fo0 et moi même. Ce billet est motivé par notre volonté de vous ouvrir les yeux sur une organisation qui vous manipule en jouant sur de nombreux tableaux. Nous allons ici vous démontrer que Wawa-Mania, ce n’est pas que Zac. Chaque lien posté ici est une source d’information ahurissante et nous espérons qu’après avoir lu ce billet, vous ferez particulièrement attention à ne pas vous engager dans cette organisation, ni à la soutenir.

Nous ne tolérons pas que Wawa-Mania soit érigé en symbole du partage de la culture après tout ce que nous avons trouvé

Je vous parlais il y a quelques heures à peine de Wawa-Mania et je vous faisais part de mes soupçons sur l’éthique de Zac et sa fine équipe. Nous avons maintenant un paquet d’éléments qui nous font penser que nous sommes bien face à une organisation de cyber délinquants. Vous allez voir, il y a de quoi faire, tout ce petit monde a laissé un paquet de traces sur le Net. On y apprendra en vrac que des administrateurs de Wawa-Mania livrent la guerre à d’autres boards à coup de DDoS, defacing, vol de bases de données, vol de codes AlloPass, trojaning, on nous renseigne sur les finances de l’organisation, sur les stratégies que l’organisation compte mener … tout y passe !

Nous avons acquis la conviction que Wawa-Mania discrédite aussi bien la scène warez que les opposants au projet de loi liberticide qu’est HADOPI. Ne vous laissez donc plus manipuler, partez de cette base, enquêtez vous mêmes, faites vous votre propre opinion, dans la plus grande tradition de la culture hacker.

Il apparait à 90% sûr que plusieurs personnes se sont enrichies et manipulent les autres

ATTENTION : Notre enquête ne vise en AUCUN CAS A DECREDIBILISER LA LIGUE ODEBI, en revanche, ceci devrait la mettre en garde sur qui elle soutient. D’après les informations que nous avons pu collecter, nous émettons une extrême prudence, nous ne parlerons donc, à propos de la ligue ODEBI, que de l’un de ses acteurs, A.B, collègue de Zac. Visiblement un acteur très informé et très bavard. Nous soupçonnons A.B de ne pas avoir tout raconté à la Ligue Odebi, ce qui expliquerait son soutien aveugle à cette organisation bien huilée, en clair A.B aurait manipulé la ligue Odebi. Au centre de cette organisation des boards de warez (très nombreux), et une association : l’ATILD.

Au coeur de nos investigations on retrouve systématiquement A.B alias Nawak, proche de Zac, membre très actif de la Ligue Odebi, et gérant de la société qui emploie Zac.

Autant vous le dire tout de suite, nous sommes tombés là dessus en une seule nuit, vous vous doutez bien que les autorités qui instruisent l’affaire doivent en avoir par gigaoctets !

Les petits dessous de Wawa-Mania

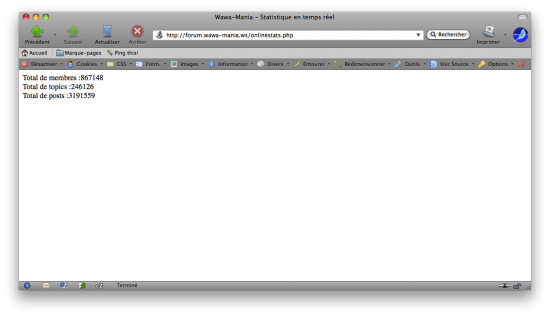

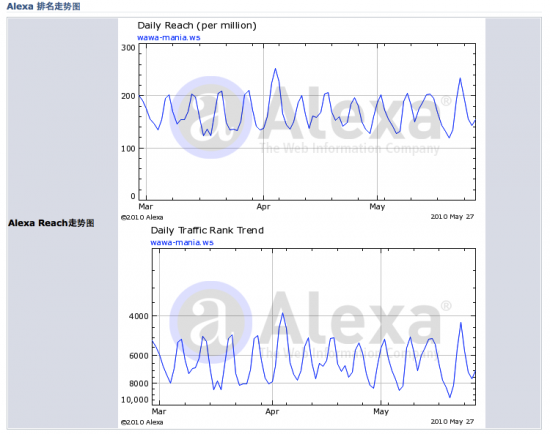

1° – Wawa-Mania en chiffres :

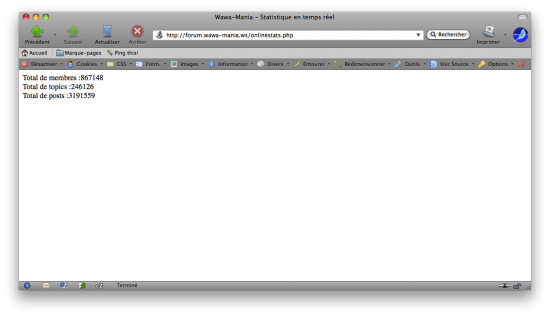

Pas compliqué d’y accéder, le forum est un fluxBB, un petit tour ici : http://forum.wawa-mania.ws/onlinestats.php

Et on découvre pas moins de 867 148 membres et plus de 3 millions de posts !

On apprend plus tard sur pastebin que ça représente 3 millions de pages vues par jour

Si 2% de ces personnes cliquent sur une pub (sans parler des pubs qui rémunèrent à l’affichage), ça nous fait quand même 60 000 clics par jour, ce qui nous donne à 5 ct le clic, la somme de 3000 euros par jour

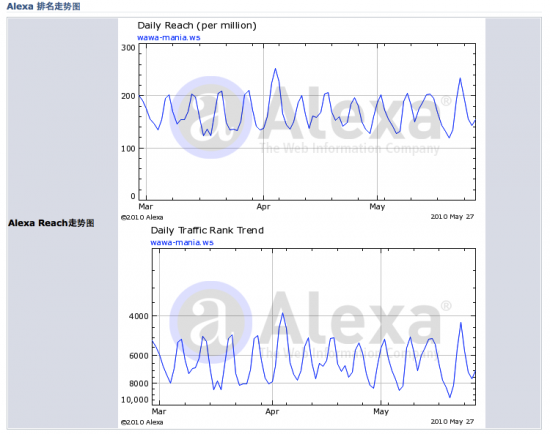

Ce graphe est aussi très parlant, vous le trouverez ici :

2° – Un réseau très structuré

Un autre scoop, Wawa Mania, ce n’est pas un seul site actuellement fermé, mais des dizaines de boards, d’espaces de stream privatifs … c’est juste énorme ! En voici quelques uns :

- http://www.wawa-coffee.net/ —> http://pastebin.com/wEqdQR8p

- http://streamguims.com/

- http://onedayonelink.com

- http://www.lebardeswareziens.org

- ..

… on retrouve souvent les mêmes personnes comme :

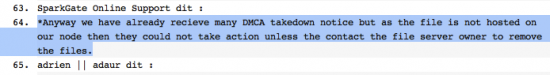

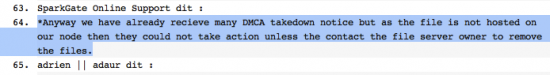

- Adaur (que vous trouverez ici ouvertement avec son hébergeur causer warez, visiblement tout à fait complice et qui rassure même Adaur en lui disant qu’il a déjà reçu des demandes de retrait de contenu mais que comme le fichier n’est pas physiquement sur le serveur, on ne peut mener d’action),

- Mesko …

- AcidTouch

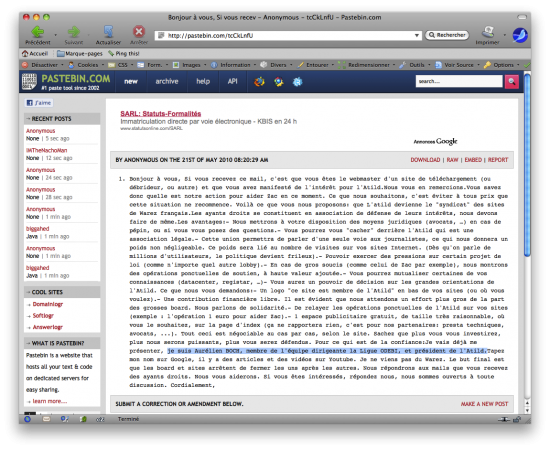

3° – A.B est bien un organisateur et un meneur d’hommes

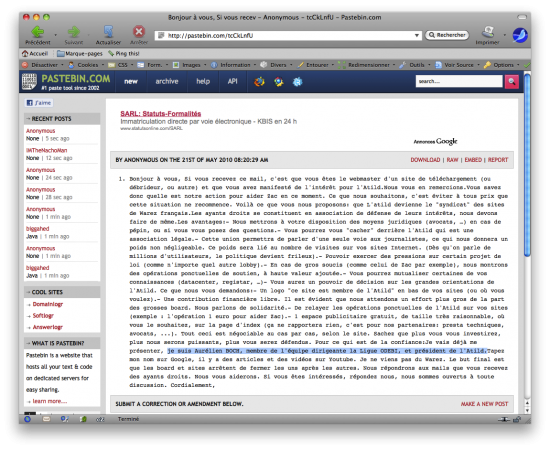

A.B n’est pas que président de l’ATILD, dirigeant d’ODEBI, gérant de la société qui embauche Zac, pote de Mesko sur lequel nous allons revenir, c’est aussi un véritable manager et un habile manipulateur comme en atteste ce mail qu’en super warezien, on colle évidemment sur pastebin (cliquez pour zoomer) :

Attention, on arrive maintenant dans le rock’nroll. Je vous invite à TOUT lire, les manipulations de la presse, les collaborations entre boards, les appels aux dons alors que les sommes collectées sont probablement quelque part à l’étranger …

… il y en a des pages entières et A.B sollicite les wareziens en leur demandant de contribuer financièrement ce qui est hallucinant quand on jette un oeil là dessus

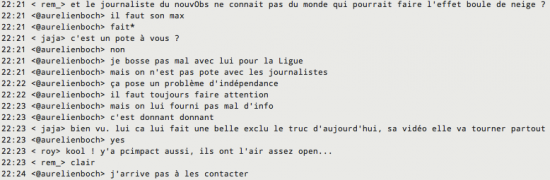

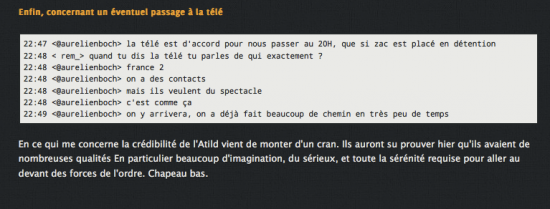

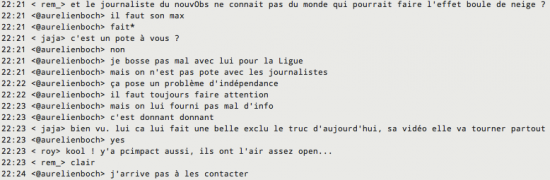

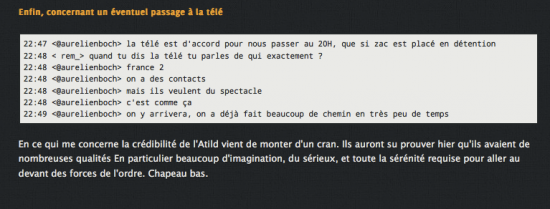

Puis dans la manipulation médiatique on a du lourd, le NouvelObs et France2 seraient demandeurs de spectacle, « c’est donnant/donnant » explique A.B.

4° – Le staff de Wawa-Mania

Croyez le ou pas … mais tout est en ligne, sur PasteBin,

Voici toute l’équipe :

Les Administrateurs : JadJoud ,Kaejan, MelJer, macky410

Administrateur Graphique: rom’

Modératrice Graphique: Marinou7

Les modérateurs Généraux: antho , legend killer, shinozuke

Les modérateurs Spécialisés:

- xxxxxxxxxx ===> Musique

- TheLuneaire===> Films

- kosukeatami7===> Gamez

- shadows.shogun====> Informatique

- alcazard====> Majeur XXX

Les Graphistes: Angedughetto, ashexen, BYSnake, Dio-fr, Gordonne94, Helhunter, Rikey, roro82, Sn!PeR, zlatkobsd

5° – Les talents cachés du staff de Wawa-Mania

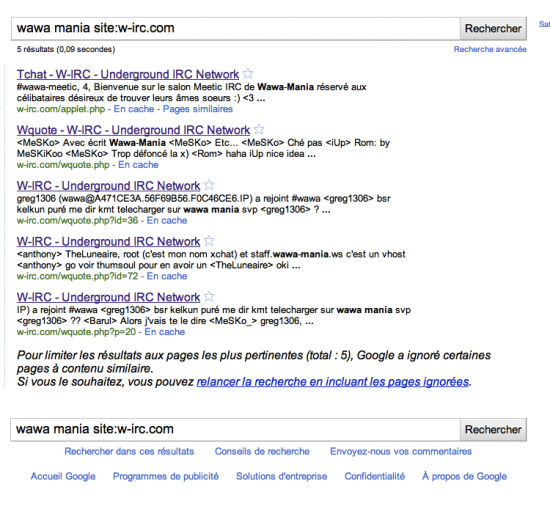

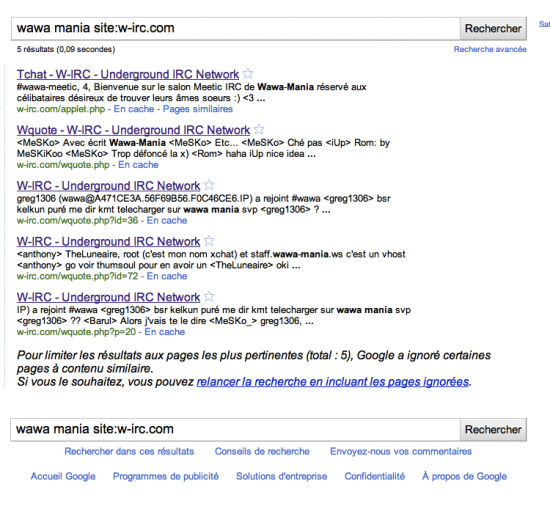

Vous vous doutez bien que dans la « scène », les warl0rdz se livrent une guerre sans merci, à coup de Ddos et de defacing, là encore on en parle ouvertement, on logue, et on fait indexer tout ça par Google, c’est une tradition semble t-il dans ce petit groupe :

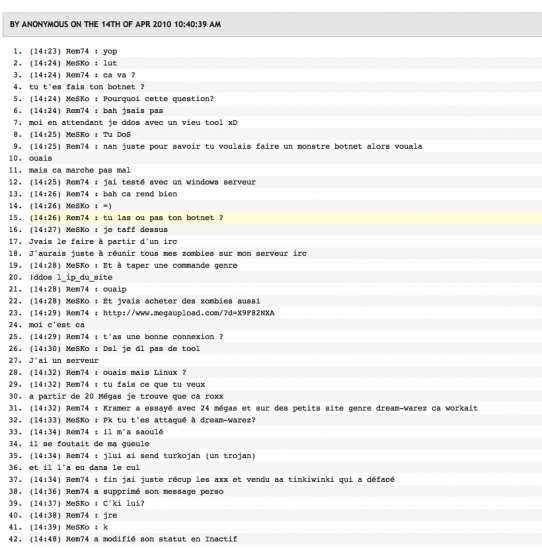

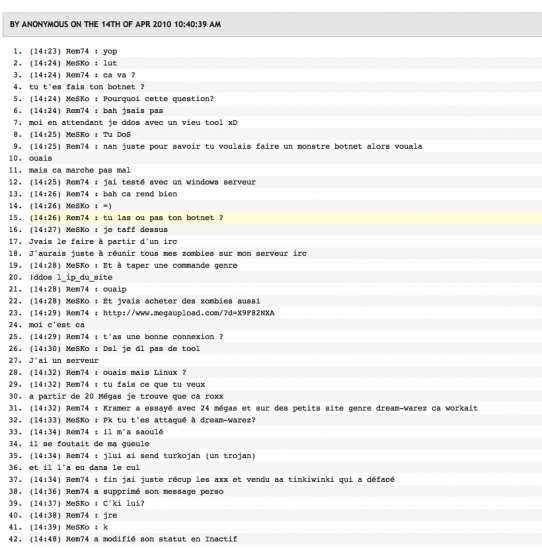

Puis rapidement, on tombe dans plus fun que le warez, encore sur pastebin, on confesse volontiers qu’on utilise des botnets et des trojans pour se débarrasser de la « concurrence » et là on est plus du tout dans le petit partage de fichiers entre amis:

6° – Wawa-Mania et le fric (encore et toujours)

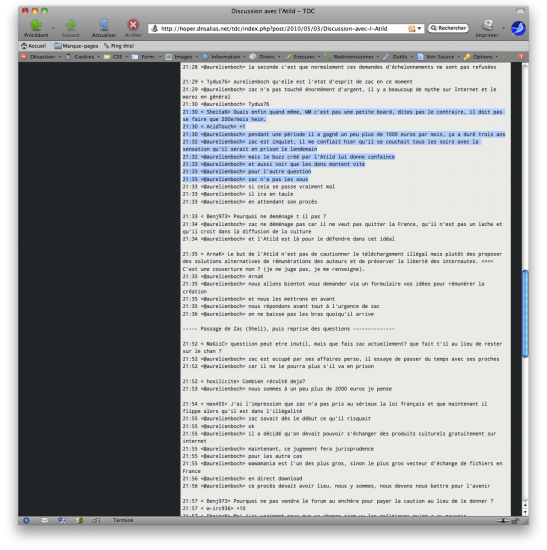

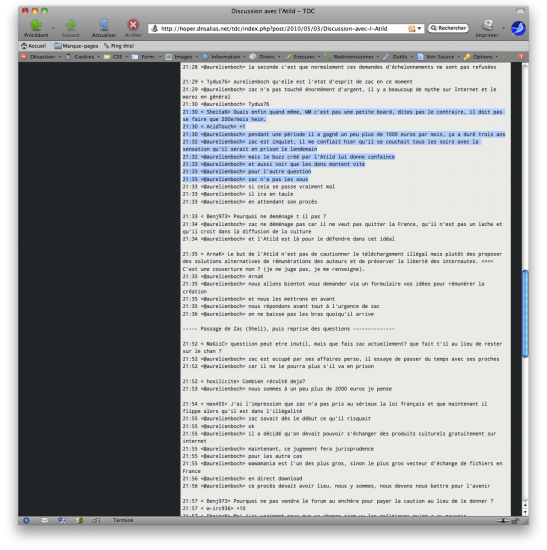

Un membre de la ligue Odébi nous apprend dans cette très intéressante page que Zac a gagné 1000 euros par mois pendant 3 ans … soit 36 000 euros (et ce n’est que ce que A.B avoue à des personnes auxquelles il sollicite des dons)… un vrai mécène quoi. Mais le plus fun c’est qu’il a surement organisé son insolvabilité, son pognon est à l’étranger et la même personne nous apprend qu’il paye son avocat (un ténor du barreau comme décrit dans le reportage de France 2) avec ses petites économie… pauvre Zac !

21:14 < w-irc936> D'ou provient l'argent que zac utilise pour payer son avocat? Touche toujours de l'argent des pubs sur wawa?

21:14 <@aurelienboch> zac utilise de l'argent qu'il avait mis de coté

21:15 <@aurelienboch> il n'est plus le webmaster de wawa

21:15 < bot76> Mais le forum vivra-t-il encore après ce procès ?

21:15 <@aurelienboch> oui

21:15 < Benj973> Qui s'occupe de Wawa ?

21:15 <@aurelienboch> quoiqu'il arrive wawamania restera en ligne21:52 < MaGiiC> question peut etre inutile, mais que fais zac actuellement? que fait t'il au lieu de rester sur le chan ?

21:52 <@aurelienboch> zac est occupé par ses affaires perso, il essaye de passer du temps avec ses proches

21:52 <@aurelienboch> car il ne le pourra plus s'il va en prison

Contrairement à ce que des personnes de la Ligue Odebi soutenaient dans les commentaires de ce billet, Zac n’est visiblement pas à plaindre. La ligue a peut-être tout simplement été bernée.

21:30 < SheitaN> Ouais enfin quand même, WM c'est pas une petite board, dites pas le contraire, il doit pas se faire que 200e/mois hein.

21:30 < AcidTouch> +1

21:30 <@aurelienboch> pendant une période il a gagné un peu plus de 1000 euros par mois, ça a duré trois ans

21:32 <@aurelienboch> zac est inquiet, il me confiait hier qu'il se couchait tous les soirs avec la sensation qu'il serait en prison le lendemain

21:32 <@aurelienboch> mais le buzz créé par l'Atild lui donne confaince

21:33 <@aurelienboch> et aussi voir que les dons montent vite

21:33 <@aurelienboch> pour l'autre question

21:33 <@aurelienboch> zac n'a pas les sous

7°- Les régies publicitaires de Wawa-Mania

Je les ai tout simplement trouvé en regardant le source des pages HTML, en voici 3, il y en a surement d’autres :

http://xtendmedia.com/

Registrant:

Personal

26 Hamitpe Apartment 20

Shoham, POB 2657

Israel

Administrative Contact:

Personal

26 Hamitpe Apartment 20

Shoham, POB 2657

Israel

+1.00972545642113

z5x.net

Registrant:

Domains by Proxy, Inc.

DomainsByProxy.com

15111 N. Hayden Rd., Ste 160, PMB 353

Scottsdale, Arizona 85260

United States

http://www.zedo.com/

Registrant:

roy de souza

roy de souza

215 2nd street 3rd floor

san francisco, ca 94105

US

Phone: +1.8474911104

8° Le pack presss

9°- conclusion :

Cette enquête, réalisée à l’aide d’un simple navigateur, vous démontre comment des personnes peuvent vous manipuler et vous exploiter sur le Net en se faisant passer pour des défenseurs de vos libertés, alors qu’elles ne défendent en fait que leur porte-feuille. Les faits relatés ici devraient vous permettre de porter un regard avisé sur l’affaire Wawa-Mania et de ce qu’on a tenté de vous faire gober.

Ce billet est « sponsorisé » par

Google Cache, Pastebin, the irc network et les cafés grand mère

Bluetouff & fo0