Depuis quelques jours, le filtrage par DPI (Deep Paquet Inspection) est très en vogue dans les blogs de France et de Navarre. Il convient cependant d’en causer avec des pincettes pour plusieurs raisons.

Depuis quelques jours, le filtrage par DPI (Deep Paquet Inspection) est très en vogue dans les blogs de France et de Navarre. Il convient cependant d’en causer avec des pincettes pour plusieurs raisons.

Premier point : on y est pas encore ! Si Nicolas Sarkozy appelle « sans délai » à des expérimentations de filtrage, peut être n’est-ce après tout que pour parfaire sa culture personnelle sur un sujet qu’il maîtrise comme nous le savons tous parfaitement.

Second point : on ne parle pas de filtrer le marc de café, mais des communications électroniques. Contrairement à ce qu’à pu nous raconter le député Myard dans ses errements aux relents totalitaires, il ne suffit pas d’avoir de « très gros ordinateurs ». S’il suffisait d’avoir de très gros ordinateurs … les barbus n’essaieraient pas de faire péter leurs godasses dans les avions.

Troisième point : filtrer, c’est bien mais on filtre quoi ? Là, croyez moi, on va rigoler. J’étais hier à la présentation de Tweest, celle où NKM, pressée par les questions sur lesquelles tout le Net attend des réponses depuis un an, a finalement lâché le morceau. Elle s’est déclarée en faveur du filtrage des sites pédo-pornographiques, et UNIQUEMENT de ces sites, suite dénonciation sur le portail gouvernemental dédié à cet effet … Ce côté « bisounours hémiplégique » qui hémiplégie de l’autre hémisphère que Benjamin Bayart a quelque chose de sympathique, de naif et de touchant. Attention séquence émotion, voici le workflow d’un filtrage pour NKM.

- Mr Dupont reçoit un email lui indiquant qu’il a gagné 100 millions de dollars à la loterie Microsoft, il n’a jamais joué à ça, d’ailleurs il ne savait pas que Microsoft donnait dans le PMU … mais c’est pas grave … il clique … et là c’est le drame.

- Il s’empresse d’aller signaler, comme 15 000 personnes l’ont fait cette année, ce site web aux autorités compétentes, via le site web dédié.

- Loic Le Meur est alerté, et paff il passe un coup de fil à Google

- .. clap clap finit les pédo nazis, Mr Dupont est un héro.

… je ne vais pas vous en dire plus pour le moment, mais croyez moi, on va en reparler dans peu de temps …

Écartons nous un instant des considérations techniques et revenons à ce qui est dit, maintenant, par notre président qui appelle au filtrage « sans délai ». Dans ses vœux au ministère de la Culture, après une chouette opération d’enfumage avec sa taxe Google, Nicolas Sarkozy a quand même réussit l’exploit de rentrer en contradiction avec NKM pourtant docile sur la question … Nicolas lui les pédophiles c’est une chose, mais il faut aussi filtrer les sites qui permettent l’échange de fichier … les contenus « pirates »… et là du coup je m’interroge …

- Qu’est ce qu’un site qui permet l’échange de fichiers ? … réponse conne à la question con … tous.

- Le workflow reposant sur la dénonciation s’appliquera t-il aussi à ces sites ?

- Quel est le rôle du juge ? On se fait un p’tit coup d’ordonnance pénales histoire de ne pas laisser moisir le corpus législatif d’HADOPI ?

- Est ce que les blogs de politiques qui violent la GPL et les Creative Commons en virant la mention du footer des auteurs sur les thèmes graphiques qu’ils utilisent seront eux aussi filtrés sur simple dénonciation ? (croyez moi y’en a un paquet).

… Ben ouai, le « sans délai » c’est bien mais faut pas oublier son neurone en route.

Rappelons nous enfin que ces vociférations du président ne sont pas sans rapport avec la démagogie ambiante qui précède chaque élection, là encore, nous sommes face à un phénomène d’une affligeante banalité… faut bien rentrer dans le lard de quelque chose quand on a rien à dire, et pour ça, les pirates, c’est un bon client … pour les présidentielles, vous allez voir qu’on en reviendra à nos bons vieux hackers chinois, une valeur sûre !

Ensuite … et seulement après s’être posé ces quelques questions, on peut décider (ou pas) de théoriser sur l’application éventuelle d’un filtrage qui portera la griffe de notre exception culturelle : il sera hybride, coûteux et inefficace.

« Dis papa c’est quoi le DPI ? »

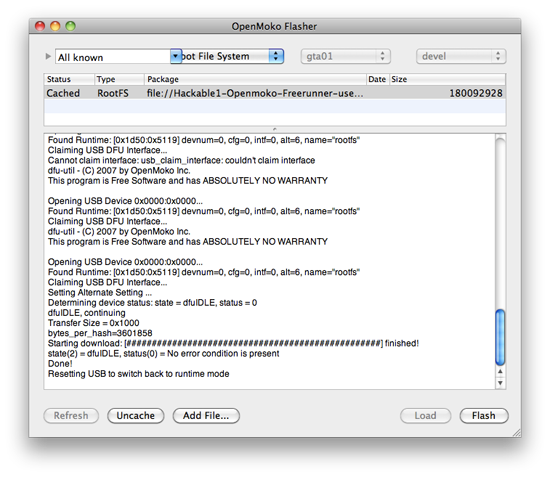

– Ça fiston, c’est un truc super cool qui permet à papa de faire la traque aux virus pour protégéer les neuneux qui cliquent partout comme Monsieur Dupont. C’est un bidule uber puissant qui est capable de reconnaitre un choux d’une carotte dans un caddie de supermarché et de ne placer que les carottes dans le panier du lapin.

« Mais comment il fait le lapin s’il a envie de manger un choux ? »

– Ben il ne décide pas, et puis les choux c’est pas bon pour le lapin, ça lui donne des gaz.

« Et s’il veut manger un navet il fait comment ? »

– Là encore il ne décide pas, son docteur, le bienveillant Nicolas décide pour lui et papa applique l’ordonnance du docteur.

« C’est pas super sympa pour le lapin qui aime le chocolat … »

– Mais si c’est super sympa, parce qu’à chaque fois qu’il revient au supermarché, le lapin est maintenant automatiquement guidé au rayon des carottes, on peut lui envoyer des tickets de promotions sur tous les modèles de carottes qu’on a en supermarché, c’est ça le DPI, un outil qui permet de cibler les carottes qui conviendront le mieux au lapin et donc de faire en sorte qu’il passe le moins de temps à chercher dans les rayons du supermarché… c’est pour son bien !

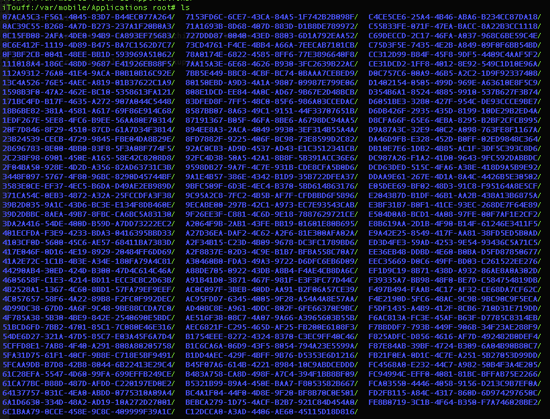

« Et que se passe t-il si le lapin change de magasin ? »

– Ah … ben là le DPI de papa il marche plus, pour que ça marche il faut que le lapin vienne dans le même magasin, avec le même caddie, avec la même voiture, prenne la même route, qu’il aille tout le temps dans le même rayon et paye à la même caisse … sinon ça fout en l’air tous les supers algos de papa …

« Ben c’est nul ton truc si tu peux pas empêcher le lapin de changer de supermarché »

– c’est pour ça que papa a un autre jouet … il s’appelle BGP… avec ça papa il peut empêcher l’accès à tous les autres supermarchés. DPI n’est pas fait pour interdire au lapin d’aller chez les concurrents, par contre avec BGP je peux détruire l’autoroute qui mène à la ville voisine où se trouvent les autres supermarchés.

« Et ça coute cher tes jouets papa ? »

– oui très, et en plus ça marche pas toujours

« Ah bon ? »

– il arrive des fois que le lapin change de voiture, ou pire … qu’il change de route ! … et dans ce cas là, impossible de le reconnaitre, c’est pour ça que le mieux, ça reste quand même de détruire les routes et de faire un dôme au dessus de notre ville pour être sur que notre lapin n’aille pas à la concurrence.

« Mais comment ils font tout ceux qui ne sont pas lapins et qui mangent pas de carottes »

– Là tu fais chier avec tes questions !

J’attends toujours avec une grande impatience les décrets d’application d’HADOPI. Celui que j’attends le plus, c’est évidemment celui qui désignera le délit de négligence caractérisée, cette hérésie que j’ai tenté de vous expliquer modestement dans ce petit livre blanc sur la sécurisation des connexions wifi.

J’attends toujours avec une grande impatience les décrets d’application d’HADOPI. Celui que j’attends le plus, c’est évidemment celui qui désignera le délit de négligence caractérisée, cette hérésie que j’ai tenté de vous expliquer modestement dans ce petit livre blanc sur la sécurisation des connexions wifi.