Aborder des sujets un peu légers des fois, ça détend les zygomatiques. Ça faisait un petit moment que je n’avais pas autant ri d’une vulnérabilité… bon ok pas si longtemps que ça en fait…

Aborder des sujets un peu légers des fois, ça détend les zygomatiques. Ça faisait un petit moment que je n’avais pas autant ri d’une vulnérabilité… bon ok pas si longtemps que ça en fait…

Tout a commencé en scrutant ma timeline sur Twitter quand je tombe sur un tweet de @Sidd4rtha indiquant qu’un blog officiel de Microsoft migrait sur WordPress.com, l’incontournable mastodonte de scripts de blogs open source, c’est ce tweet là :

Et effectivement, ce n’est pas une blague, le Windows Live Space Bloggers vient bien de migrer sur WordPress.com. Un chouette coup de communication, autant pour Microsoft que pour WordPress.

Et effectivement, ce n’est pas une blague, le Windows Live Space Bloggers vient bien de migrer sur WordPress.com. Un chouette coup de communication, autant pour Microsoft que pour WordPress.

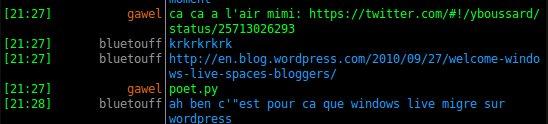

Dans un esprit de barbu libriste comme le mien, ça prêtait déjà à sourire. Mais la barre de rire est arrivée dans les 20 secondes qui ont suivi ma découverte du tweet de @Sidd4tha, quand un collègue ours, Gawel, me balance ceci sur IRC :

Et, là tenez vous bien, comme c’est dans les meilleurs pots qu’on fait les meilleurs soupes, voici comment avec un vieil exploit datant de 2002, on se groinfre des droits système sur des millions d’applications en ASP.Net … Voici la vidéo que je découvre sur le lien de Gawel… tout y est, passez en plein écran, montez le son, regardez bien le montage avec la musique, c’est magnifique et réalisé sans trucage (en dehors d’une petite avance rapide), elle est l’oeuvre de deux chercheurs Juliano Rizzo et Thai Duong :

Vous trouverez plus de détails ici, le code là, une tentative de réponse de Microsoft là, et la réponse de la réponse ici.

Python wins ! Merci Gawel et Sidd4rtha pour cette barre de rire <3

J’ai rien compris ! ;)))

Mais c’est pas grave.

Je me doutais un peu que ça n’amuserait que moi et un ou deux gus 😉

J’ai rien pigé non plus, mais je serais tenté de dire que c’est dans les vieux pots qu’on fait les meilleures soupes, non ?

Bon et puis la musique compense un peu le fait de nager en plein brouillard :p

J’ai rien compris non plus, mais :

Je n’ai pas accès aux liens ni à la vidéo.

Je rigolerai plus tard (genre après le taff)

Heuu je suis un peu sur le cul là.

Ca marche encore ca ?

Touts les sites en ASP.net sont vulnérables ?

*fear*

krkrkrk et oui… Ça marche encore ça 😀

Allez pour Windows 8 ils nous réintroduisent le bon vieux ping of death.

Nan nan, il était (ouin) déjà dans seven ! XD

Si j’ai bien compris la vidéo, l’auteur a réussi à se mettre en super utilisateur grâce à une faille. En gros, le nouveau blog officiel de Microsoft est facilement piratable, c’est ça?

Non c’est pas du tout ça.

Pour la vidéo oui par contre c’est bien ça, mais une faille qui date quand même de 2002, c’était déjà très drôle pour moi. Mais quand on ajoute à ça la première info via twitter…. c’est hilarant :

Il y a un énorme trou de sécurité non patché sur le framework ASP.net, du coup des blogs officiels de Microsoft migrent sur WordPress (php).

Le contexte a provoqué chez moi ce fou rire … voilà 😉

grosso merdo, ils basculent chez des gens qui maitrisent leurs outils plutôt que de tenter de réparer le système maison foireux ?

Ou pas.

PHP est d’autant plus foireux. Au moins en ASP.NET, on peut compiler le langage (je dis pas les tests de rapidité qu’il y a entre ASP.NET et PHP, PHP prends un sacré coup de vieux)…

Bref, débat stérile. PHP c’est de la merde et ça le restera.

Aller, je suis sûr que tu va faire tes sites en CGI-BIN…

//J’ai pas dis HipHop ?…

WordPress c’est pas mal pourri aussi hein.

Hum, vu l’annonce, ca avait du être préparé avant, mais cela a peut être été accéléré par la faille

plusieurs choses :

– on peut décrypter des morceaux chiffrés via le padding oracle (VIEWSTATE, cookies…), qui sont chiffrés en utilisant les clés de chiffrement présentent dans la partie machineKey du web.config

– on peut chiffrer des messages arbitraires (mais avec certaines contraintes)

A partir de là, plusieurs choses:

– en utilisant une faille dans ScriptResource.axd, on peut télécharger un fichier arbitraire (par exemple le web.config). Pour ce faire, il faut « juste » la bonne requête chiffrée, via la méthode du dessus par exemple (mais pas forcément simple car on obtient une partie de garbage dans les data chiffrées)

– pour DotNetNuke (dans la video), le web.config a été récupéré via la méthode au dessus, donc les clés de chiffrement + signature ont été récupérées. DNN utilise la valeur dans un cookie chiffré+authentifié pour savoir qui est l’utilisateur. Comme on a récupéré les clés, on peut forger un cookie et dire « je suis admin », donc on « casse » DNN.

Pour les autres applications ASP.NET, on peut déchiffrer les valeurs chiffrées (donc si le dev a été assez c*n pour mettre des choses sensibles dedans, on peut le récupérer) et récupérer des fichiers arbitraires (de configuration comme le web.config)

Note: le fichier web.config peut être chiffré, donc même en le récupérant, on obtiendrait pas forcément grand chose d’intéressant

Enorme… je n’y connais rien à l’ASP mais la vidéo parle d’elle-même (sinon les liens sont pas mal aussi :))

N’empêche, ça fais peur.

Chapeau bas

J’aurais envie de dire PWNED !

Mais que fait l’HADOPI ???

(j’avoue avoir suivi le concept de l’exploit mais on est pas dans les techs que je maitrise – mais j’ai bien ri)

comme c’est mignon , et la musique d’accompagnement va très bien avec 🙂

ps merci pour ce doux moment de détente plein de souvenirs et de sourires

Mais bluetouff, tu connaissais déjà la vidéo nan ? Pasque sinon, en répondant à 21.28 à un message à 21.27 sur une vidéo qui dure 3 minutes… Il est fort ce bluetouff… Même si on le savait déjà… Bon voilà, c’était le commentaire pour rien dire…

http://www.generation-nt.com/asp-faille-securite-patch-microsoft-actualite-1091641.html

C’est la meme faille ?

Tiens: http://www.microsoft.com/technet/security/bulletin/ms10-070.mspx

Sinon, la vulnérabilité a été à Buenos Aires en fin de conférence Ekoparty. Ils ont copié leur code contre ASP.NET sur trois clés USB qu’ils ont lancé dans la foule. La seule barrière, c’est qu’il faut résourdre deux challenge pour y avoir accès.

Ça, en plus de l’annonce, ça a vraiment foutu les boules à MS…