La question de la cyber souveraineté est une question importante pour de nombreux pays. Pour la Corée du Nord, on ne peut pas dire que ce soit une préoccupation majeure, et c’est peu de le dire. On pourrait qualifier l’architecture Nord Coréenne d’architecture en entonnoir. L’absence de réseau filaire, très probablement liée à l’absence d’opérateurs privés a conduit la Corée du Nord à des choix singuliers. Au coeur de l’architecture : deux satellites. Mais voilà, ces deux satellites ne sont pas sous contrôle nord coréen.

La question de la cyber souveraineté est une question importante pour de nombreux pays. Pour la Corée du Nord, on ne peut pas dire que ce soit une préoccupation majeure, et c’est peu de le dire. On pourrait qualifier l’architecture Nord Coréenne d’architecture en entonnoir. L’absence de réseau filaire, très probablement liée à l’absence d’opérateurs privés a conduit la Corée du Nord à des choix singuliers. Au coeur de l’architecture : deux satellites. Mais voilà, ces deux satellites ne sont pas sous contrôle nord coréen.

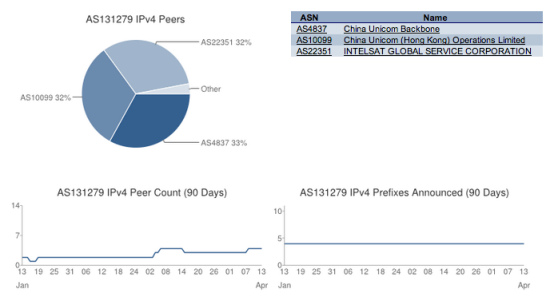

Nous avons vu dans le dernier article que le petit bout d’Internet Nord Coréen était pour le moins fragile niveau DNS. Mais ceci n’est probablement pas grand chose face au choix de laisser à un opérateur tiers, d’une puissance étrangère, avoir le droit de vie ou de mort sur chaque octet qui rentre ou qui sort du territoire national. Il est très surprenant pour un état réputé si paranoïaque et qui dit avoir développé son propre système d’exploitation (en tout cas niveau serveurs, ça utilise surtout du CentO), de constater que toute la connectivité est assurée par un opérateur chinois et un opérateur américain :

3 des 4 réseaux nord coréens sont routés par China Unicom et un l’est par Intelsat depuis maintenant un mois (source). Et il s’est bien passé quelque chose les 13 et 14 mars dernier. Des indisponibilités globales laissent à penser que le réseau nord coréen a essuyé une importante panne, peut-être même une attaque. On peut s’étonner de voir, à la suite de cet incident, Intelsat router une partie du trafic nord coréen. Peu après, le 20 mars, c’est Séoul qui semblait être la cible d’attaques ciblant les AS de groupes média et de compagnie énergétiques. S’agissait-il d’une attaque menée par la Corée du Nord ? Il est difficile de ce prononcer à ce stade. Les adresses IP des attaquants semblaient venir de Chine, mais Séoul y a vu la main de Pyongyang. Mais quelle est la capacité d’attaque réelle de la Corée du Nord ? En a t-elle seulement une ? Vu le nombre restrein d’IP et l’absence du tuyaux à la disposition de Pyongyang, on imagine qu’elle doit recourir à des services étrangers (du cloud chinois ou russe, des botnets off-shore ?), et via des tunnels chiffrés, si elle veut mener une attaque massive par déni de service sans trop attirer l’attention du monde entier.

Vu la manière dont est routé l’internet nord coréen, on se doute que chaque octet qui entre ou sort de Corée du Nord est attentivement disséqué par les chinois en premier lieu puis par les américains, on imagine donc mal des attaques partir de Corée du Nord, ça serait un peu voyant. On peut décemment penser que le tout petit bout d’internet Nord Coréen est attentivement scruté, et pas par les nord coréens qui concentrent probablement leur surveillance sur le Kwangmyong, lui même non connecté à Internet.

Difficile dans ces conditions de mener une attaque depuis son propre réseau. Si Pyongyang veut mener une attaque, il devra la mener depuis l’extérieur pour ne pas éveiller les soupçons de China Unicom et d’Intelsat. Il n’est alors pas délirant de penser que les coréens mènent des attaques depuis la Chine. Mais à l’heure actuelle, la Corée du Nord nie avoir mener ces attaques sur Corée du Sud en mars dernier. Le scénario le plus noir serait que la Corée du Nord était alors en pleine répétition en perspective d’une intervention militaire appuyée par des attaques informatiques de grande envergure.

L’autre scénario plausible, c’est que le « pupetmaster » de l’attaque essuyée par la Corée du Sud n’a jamais été nord coréen. Cependant cette thèse semble infirmée par les observations de Renesys pour qui les attaques du 20 mars dernier impactaient à la fois la Corée du Sud et la Corée du Nord. Mais là encore difficile à partir de simples mesures réseau d’expliquer avec exactitude ce qu’il s’est passé. La Corée du Nord peut très bien avoir subi une attaque d’un tiers pour ensuite attaquer par rebond la Corée du Sud. Il y a fort à parier aujourd’hui que la Chine et les USA en savent bien plus que ce qui est divulgué au grand public.

Rappelons que les USA s’octroient le droit d’attaquer militairement toute puissance menant des cybers attaques contre ses intérêts. Vu les horreurs constatées hier, si on suit ce raisonnement crétin, n’importe quel taré sur cette planète avec quelques notions de réseau pourrait être en mesure de déclencher une guerre. En espérant que ces quelques informations éveillent votre sens critiques sur les propagandes multiples qui rythment l’escalade de ces derniers jours et conservez un oeil sur ce qu’il va se passer aujourd’hui et demain (date à laquelle on soupçonne la Corée du Nord de vouloir lancer ses missiles).