Bon vous allez dire que je suis paranoïaque tout ça … Mais bon … Voilà PCIncpact nous alerte que le service marketing d’Orange s’apprête à proposer une offre payante de DPI (en tout cas vu d’ici ça y ressemble quand même pas mal)… ! Même pas peur !

Bon vous allez dire que je suis paranoïaque tout ça … Mais bon … Voilà PCIncpact nous alerte que le service marketing d’Orange s’apprête à proposer une offre payante de DPI (en tout cas vu d’ici ça y ressemble quand même pas mal)… ! Même pas peur !

Pour que vos packets soient analysés (pour votre sécurité bien sur…), et accessoirement servent à vous balancer de la pub (vocation première du Deep Packet Inspection), il vous faudra débourser 3,95 euros par mois. Si vous consentez à vous faire bombarder de pub, vous aurez le droit de vous faire analyser vos paquets gratuitement… trop sympa Orange ! Bon comme en interne c’est un peu tendu, on va sous-traiter ça à du vrai pro du DPI, en plus ça sera surement plus discret … Hop, gogogadgeto Kindsight.

Nuançons : Kindsight a l’air d’aspect très clean, très respectueux de votre vie privée, et dit ne collecter aucune donnée. On peut se désabonner du service quand on le souhaite. On peut y croire … ou pas. Moi j’ai bien envie d’y croire, mais c’est plus loin que ça se gâte.

Côté Orange, on reprend la bonne vieille recette : on s’attaque aux plus faibles, ceux qui n’y comprennent rien et qui pensent que notre Internet est tout pourri, en leur expliquant que leur sécurité est en danger à cause des vilains pirates du Net et on en profite pour leur refourguer un dispositif destiné à vous fliquer comme le souligne PCInpact citant une jolie formule bien marketing très caractéristique :

« des cybercriminels arrivent à pirater les ordinateurs personnels en désactivant les logiciels antivirus. Ils peuvent alors usurper votre identité. Bien sûr les antivirus sont indispensables, mais il vous faut une protection supplémentaire. Les cybercriminels ne peuvent désactiver la protection KindSight car elle est intégrée au réseau».

Parano moi ? … et ça c’est du poulet ? KindSight est clairement identifiée comme une entreprise spécialiste du Deep Packet Inspection…

Alors à quoi ça sert ce truc ?

Déjà ça évite de placer un logiciel chez les clients que des gens trop curieux pourraient reverser, on place donc de la pseudo intelligence de flicage directement sur le réseau d’Orange. Le système est aussi capable d’envoyer des SMS et pourquoi pas des notifications rue de Valois.

Mais qui sont ces gens ?

Quand on regarde un peu l’équipe de KindSight, on trouve pas mal des gens d’Alcatel Lucent (vous savez les gens qui fabriquent des DSLAM) … oh ben tien .. le module HADOPI dont je vous parlais .. directement sur les DSLAM… c’est pas ça ?

Alors clean ou pas ?

Et bien Kindsight a beau expliquer qu’ils sont super respectueux de la privacy, mais quand on lit bien ce truc … on tombe par exemple sur ça :

« Le service Kindsight n’analyse pas, à des fins publicitaires, tout le trafic lié aux sites que Kindsight classe comme sensibles, comme les sites liés à la pornographie, la sexualité, la santé, la politique, la haine, la violence, la drogue, ou la criminalité. Ce trafic est, cependant, analysé dans le cadre de la détection d’attaques et d’autres activités malveillantes, à condition que l’abonné ai souscrit au service. «

Comprenez : « on analyse pas pour envoyer de la pub, mais pour vous protéger » .. par contre avec le deal de Orange .. on s’en servira aussi pour de la pub… Du coup, ça serait sympa de nous expliquer comment on fait pour envoyer de la pub ciblée à un internaute sans collecter de données… un truc m’échappe là.

Orange vient-il d’inventer la première offre payante de Deep Packet Inspection ?

Vous ne me croyez toujours pas … ?

Et si je vous dit ISP DPI SNOOPING TECHNOLOGY dont Kindsight et son projet RIALTO qui ne semblent pas y être étranger ?

Ça ressemble à s’y méprendre à ça.

…. FEAR …

Merci Alcatel Lucent

☠

**** EDIT ****

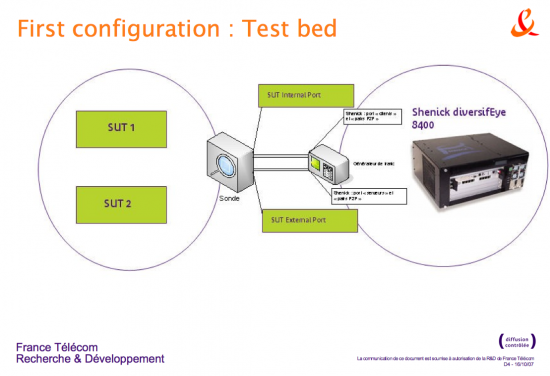

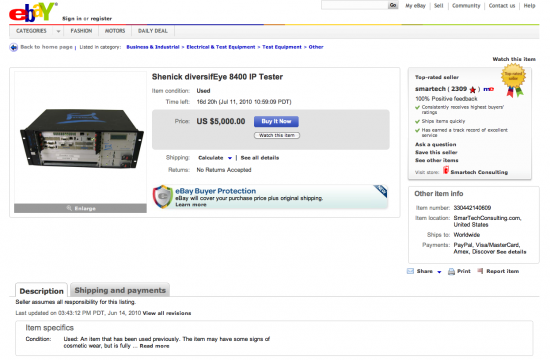

Le DPI chez Orange on s’y intéresse depuis 2007 , avec Shenick Diversif Eye 8400 et attention, niveau performances, ça faisait déjà peur à l’époque avec :

- 16 millions de flux simultanés

- 500 00 adresses ip traitées

- 50 000 nouveaux flux à la seconde

« A good challenge for DPI Testing »

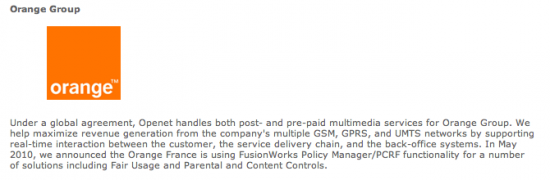

Ensuite on trouve aussi ceci … et c’est beaucoup plus récent. On y apprend que Orange s’est fait un nouveau copain : FusionWorks et son manager Openet, et là je lis bien en toutes lettres « Deep Packet Inspection », ça commence à faire beaucoup de coincidences non ?

« Openet’s FusionWorks Policy Manager product will be integrated with the Deep Packet Inspection solution from Openet partner Cisco Systems. Orange France selected Cisco’s Content Services Gateway (CSG) in conjunction with its purchase of Policy Manager from Openet. The integrated network control and monetization solution will enable Orange France to control its network resources using real time applications of complex rules based on subscriber, service or usage context. »

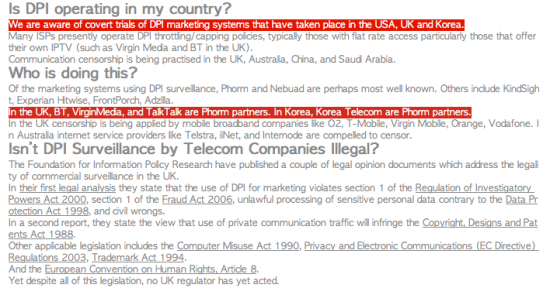

Il semblerait qu’Orange Mobile connaisse très bien cette technologie. D’ailleurs, je serais curieux de savoir si Orange pratique en France le DPI sur les SMS (la question est également valable pour SFR, vu que Vodafone semble aussi pratiquer). Etrangement, le forum où ça en causait dans la communauté Orange rame … beaucoup …

Si vous aussi le DPI vous intéresse, sachez que pour la modique somme de 5000$ vous pouvez trouver un Shenick diversifEye 8400 IP Tester sur EBAY !!

Et tant qu’à verser dans la paranoia … allons voir aussi si d’autres FAI ne se sont pas penchés sur ce genre de solutions … le menu semble appétissant :

DART Benefits

- Accurate application identification

- Granular subscriber, application, and topology visibility

- Enhanced QoS policy enforcement

Respect de la « privacy » … mais dans le cas de délits ou de crimes, les preuves (potentielles) seront immédiatement transmises aux autorités compétentes. Pas de « privacy » pour les délinquants ou les criminelles !

Nota Bene : seules les autorités ont le pouvoir de décider si les actes que vous aurez commis sont des délits ou des crimes.

En suivant ce genre de raisonnement on devrait TOUS être mis en prison, ça éviterait les crimes 😉

SI on vous propose une caméra de vidéo surveillance à placer dans votre chambre … vous dites oui ?

C'est pour votre sécurité on vous dit !

Bon bah voila. On en a fait des cauchemar, Orange le réalise super 🙁

Bon bah y’a plus qu’a utiliser nos sites favoris en https ou alors tout faire passer par un vpn et la comment vont’s ils faire ? Faire une loi qui interdis les VPN et le cryptage des données sur internet ?

Toi tu ne vas pas du tout aimer mon dernier edit avec ca : http://www.allot.com/Dynamic_Actionable_Recogniti…

qui bypass le SSL …

Bon bah soit on a peut de temps et on se cotise pour se payer un VPN soit alors on a du temps et beaucoup de détermination et on monte des FAI associatif comme voudrais FDN ou encore on change de pays

La solution de multiplier les FAI associatifs locaux est à mon sens la bonne.

Ça permettrait de garder une certaine indépendance vis-à-vis de l'Etat et du business des entreprises, mais si l'Etat sort une loi spéciale DPI-obligatoire, être chez Orange, BigBro'Telecom ou FDN ne permettra pas d'être à l'abris.

Attention ! Le SSL n'a PAS été cassé en tant que tel.

Ce que l'ont peux considérer comme "cassé" c'est le système de chaîne de confiance à base de certificats, en particulier dans les navigateurs web.

En effet, ce principe se base sur le fait qu'un fournisseur de certificat (ex: Verisign) : 1) vérifie l'identité de ceux à qui ils fournissent des certificats, et 2) ne crée PAS de certificats "génériques", à destination des gouvernements ou des FAI. Or, il a été démontré que ces 2 pré-requis se sont révélé faux.

J'explique un peu plus là (commentaire obcd) http://www.numerama.com/magazine/16043_2-google-e…

J'ai écrit que SSL était cassé moi ? J'avais bu ?

SSL est compromis .. pas cassé, tu as raison de le souligner 😉

Comme as répondu bluetouff le ssl est bypassé sans pb, en theorie le dpi peut aussi bypasser ton vpn sans grand problème il me semble non ?

Ou l'on réclame la transparence que ce doit d'avoir tout FAI vis à vis de ces abonnés. Je pense qu'à force d'articles et de communication, le réflexe du consommateur sera plus avisé ! Je le constate tout les jours dans mon entourage, à la défaveur de Orange Hélas, qui est je le rappel l'opérateur historique en France !!!

opérateur historique et ancien operateur national … ne l'oublions pas 😀 Mais si le gouvernement fait va pour votre bien !

Je crois me rappeler que les FAI étaient contre ces trucs, y a pas si longtemps. "ça coûtera trop cher à mettre en place", "et le stockage??" et autres trucs (censés, d'ailleurs). On voit de suite que certains savent retourner leur veste et surtout en faire une source de profit.

Hey, et si c'était pour relancer l'économie, simplement, hein?

je suis déjà loin

Justement, je ne suis pas sur que l’internaute « lambda », cette fameuse madame Michu 😉 soit informée de ces enjeux.

La difficulté est de lui expliquer sans l’inonder de technique, tout en restant pertinent et crédible.

Si je commence à lui parler de DPI et VPN, elle va se fermer.

Malheureusement, c'est pas nouveau:

Il y a quelques années j'avais entendu parler du projet Phorm : http://en.wikipedia.org/wiki/Phorm

L'idée était d'analyser les pages web retourné par les serveurs web, & de les modifier à la volée, par exemple en y ajoutant du javascript, pour de la pub ou du tracking.

C'était British Telecom qui avait expérimenté ceci, avant de faire machine arrière.

Il faut se dire que TOUT service de tuyauterie est potentiellement un ennemi, dans notre pays: On ne peux PLUS avoir confiance dans les services du FAI.

Utiliser un VPN ne fait que reporter le problème sur ce fournisseur de VPN, d'ailleurs (c'est juste qu'il est plus difficile pour eux de valoriser ces données).

Quant à Orange, ils ne se sont jamais caché (en particulier aux consultation ARCEP) que, pour eux, l'Internet idéal est un Internet Mobile. Au moins ils sont cohérents.

Orindje respecte tellement ses clients, qu’il leur vend la corde pour les pendre. Ainsi leur conscience est sauve. Pauvres Michus, fallait pas cliquer…

Salut Bluetouff. Après notre discution sur Twitter d'hier soir (tard), je suis revenu sur ton billet. Dans les commentaires, @obinou semble indiquer que le SSL n'a pas été cassé en temps que tel.

D'une manière générale, je ne m'y connais pas dans ces technologies, mais je ne parviens pas à comprendre comment un intermédiaire pourrait décrypter les paquets…

J'avais lu (je ne sais plus où) qu'il faudrait énormément de temps pour trouver la clef puis décrypter le contenu, et donc que de le faire à grande échelle était un suicide commercial. D'autant que la DPI doit quelque part ralentir le trafic (à moins que ce soit une vérification postérieure, non bloquante et en parallèle), ce qui pour le coup reviendrait à se tirer une bonne grosse balle dans le pied en terme de technologie et de compétitivité.

Si tu as davantage d'infos là-dessus, je suis preneur.

Un bon link valant mieux qu'un long discours : http://news0ft.blogspot.com/2010/04/ssl-est-casse…

😉

Voilà : c'est exactement ce que je disais :

"Ma conclusion est simple: le modèle de sécurité des autorités de certification ne vous protège que contre les attaques passives (écoute d'une connexion SSL). Mais pas contre les attaques actives (man-in-the-middle SSL, authentification par certificat client, signature de code, etc.). Et ça n'est pas prêt de changer."

Autrement dis, lorsqu'on travaille en HTTPS, *avec les autorités de certification par défaut* des navigateurs, on est en danger.

(Une des solutions serais de les virer toutes, puis de vérifier CHAQUE certificat visuellement, en les téléchargeant depuis 2 points du réseau différents & en comparant les fingerprint).

Mais c'est pas SSL qui est *cassé* : C'est le modèle de confiance (et c'est déjà énorme, c'est clair).

Une autre chose, ça implique que lorsque un fournisseur de service OpenVPN te fourni SON certificat auto-signé, généré pour l'occasion rien qu'a toi, tu *est* sécurisé contre l'espionnage des FAI sur le chemin.

Rien qu'en wifi, si je me mets sur ton chemin avec un ettercap … 😉

Et y'a aussi le lien là juste en dessous …

Ah oui , autre chose :

Il *FAUT* que tu fasse confiance aux fichiers de root-ca envoyé par ton fournisseur de VPN, à l'origine. (le triplet ca.crt, user.crt, user.key). Si CES fichiers sont intercepté & remplacé, all bets are off.

(Tu t'en apercevrais si, par exemple, tu te connecte d'un autre FAI, parceque les clés ne matcheraient pas)

Comme en SSH lorsque tu dois accepter la clé la 1ère fois : Si cette clé n'est pas la vrai du serveur….c'est pas bon

Tu changes les conditions, là…

C'est sur que si tu fait un rogue-AP avec interception… (malgré tout tu ne pourrais pas voir mes données SSH/OpenVPN. Au mieux, tu me bloque).

Moi ce qui me fait le + peur, c'est pas toi & ta carte wifi : C'est bien plus le FAI !

Nous sommes donc parfaitement d'accord 😉

Tout ceci est encore très théorique. Aucun certificat de ce genre (signé par un ca classique) n’a jamais été détecté. Pourtant ce genre de modification laisse des traces…

Il y a 2 liens subliminaux dans le dernier billet 😉

Ah et comme y'a pas que le Man in the Middle (facilement testable avec ettercap), voici où on en est dans le DPI sur un flux chiffré par SSL : http://loophold.it-online.co.za/index.php?option=…

Je cite :

"The technology can inspect inside all SSL sessions across all ports, independently of the protocol, resulting in both encrypted and decrypted data being scanned, monitored and protected."

Je demande à voir, Ca m'a tout l'air d'un discours commercial:

"SonicOS 5.6 introduces SonicWALL's new DPI-SSL feature, which does not rely on a proxy configuration on the end points" => ca laisse penser à un proxy transparent, à la squid

"Server side DPI-SSL service options include gateway anti-virus, gateway anti-spyware, intrusion prevention and application control."

=> c'est bien un équipement à placer en coupure, pas en tapping

http://www.sonicwall.com/us/support/230_15496.htm… : Regarde le PDF , c'est bien expliqué ce qu'on a dis plus haut:

"In the Client DPI-SSL scenario, the SonicWALL UTM appliance

typically does not own the certificates and private keys for the content it is inspecting. After the appliance performs DPI-SSL inspection, it re-writes the certificate sent by the remote server and signs this newly generated certificate with the certificate specified in the Client DPI-SSL configuration. By default, this is the SonicWALL certificate authority (CA) certificate, or a different certificate can be specified. Users should be instructed to add the certificate to their browser’s trusted list to avoid certificate trust errors."

Je doute que tu consente à placer dans ton ca.crt d'openvpn un truc qui n'est pas celui du fournisseur de VPN… (idem pour un simple ssh)

Par contre, un danger est simplement qu'une telle appliance simplement coupe tout traffic SSL qu'il ne peux pas décrypter. La , c'est juste mort, on peux rien faire.

(Leur mode Server-SSL est à mettre coté serveur, donc c'est pas extraordinaire : Evidemment que le serveur dispose des données en clair…. Un simple apache+squid sais faire pareil)

Non, et puis… Comment des choses comme celles-là sont possibles ?

Google, quand il capture par erreur (parce qu’il ne se rappelle plus qu’il utilise une bidouille pour être plus efficace) des paquets en clair sur la voie publique… il se fait quasiment lyncher. Et puis, ça doit être que quelques paquets (les quelques secondes où il passait à proximité du signal).

Et là, un truc qui capture TOUT, 24 h sur 24, 7 jours sur 7, tous les jours de l’année… il ne se passe rien ?

Ou j’ai peut-être mal compris : c’est peut-être ça en fait, ça sert à tester son SSL ou son VPN 😉

Ce genre d'outils est fourni par défaut par Alcatel-Lucent (Huwawei aussi), le DPI est souvent utilisé dans les entreprises pour limiter les usages "hors boulot" (va jouer au casino pendant que t'es sensé finir le rapport). Et ce genre d'équipements sont souvent déjà installés chez les FAI (par mesure légales et en prévention). Ce qui me fait sourire est que l'on ne sait jamais ce qu'il y a derrière, rien n'est contrôlé, seul Orange le sait (tiens, pourquoi ne pas bloquer les paquets venant de Bluetouff.com pendant 10 secondes ?), voir même, seul la société qui édite ça.

Enfin bon, entre ça, les Etats-Unis votant le pouvoir de couper Internet sans demander l'avis du reste du monde, ACTA… Je me demande si dans 20 ans il restera un pays où l'internet ne sera pas soumis à des vérifications constantes sur le grand public.

Il fait beau en Hollande sinon ?

L'autre pays du fromage ?

Ca fait peur, c'est vraiment un billet à un pas lire le soir, sous peine de cauchemarder toute la nuit …

Avec l'arrivée de la fibre optique, est-ce qu'une généralisation de la stegano n'est pas envisageable?

Eh, les bisounours là : je suis navré de vous couper l’herbe sous le pied mais l’analyse de trafic existe depuis que les réseaux existent. Bon, c’est plus simple sur IP que sur X25 car à la base IP est gratuit donc le taro des produits d’analyse s’en ressent.

Mais cette analyse existait déjà dans les années 90, a posteriori.

Puis, à la fin des années 90, est venu le temps des boîtiers analyseurs (dits de Traffic management, Traffic shaping ou bandwidth management) en temps réel (des sociétés comme Packeteer, Abbot), boîtiers réalisant la prise de décision en temps réel.

J’en ai fait installé au CG du Rhône en 2002.

Voir, par exemple, http://en.wikipedia.org/wiki/Packeteer et les articles associés, http://en.wikipedia.org/wiki/Traffic_shaping et

http://en.wikipedia.org/wiki/Bandwidth_management.

Si la cible première de ces produits étaient les entreprises et l’optimisation de leur WAN (une liaison 256 Kbps de qq km coûtait plusieurs dizaines de milliers d’euros par an à l’époque), les FAI ont été embarqués dans la vague suivante.

Ce n’est donc ni récent, ni nouveau a fortiori.

Même si le DPI (voir http://en.wikipedia.org/wiki/Deep_packet_inspection) part d’un besoin différent plus proche de l’IDS (Snort pour ceux qui connaissent) et donc de la chasse aux signatures on se retrouve, in fine, avec un fonctionnement à la PacketShaper (Packeteer) mais basé sur des signatures et non de la simple reconnaissance de protocole.

Le DPI est donc bien un outil lié à la protection (rempart) et non au Traffic management.

C’est la combinaison des 2 (qui est possible techniquement depuis 10 ans) associé à la puissance de traitement accessible désormais (plusieurs 10zaines de Gbit/s) qui fait que le giron des ISP est accessible (alors qu’auparavant c’était uniquement les entreprises).

Et depuis que les lobbies de la propriété intellectuelle se sont foutus dedans c’est la débandade !

Désormais, ce n’est pas compliqué : tous les acteurs de l’IP sont sur les rangs, Cisco le premier.

C’est du reste en grande partie à cause d’eux que l’on parle de neutralité du Net et pour l’autre partie les ISP (dont on ignore à quel point ils sont lobbyés par les premiers).

Débrayer l’égalité des flux et des utilisateurs leur permet de vendre leur daube.

Donc, il y a eu du PacketShaping chez l’ISP (à partir de 2003-2005 et avant pour les amoureux des CBQ et autres WFQ à la sauce libre), il y a à présent du DPI depuis 2008-2009 et il y en aura toujours.

La question n’est pas comment l’éviter mais comment composer avec.

Il y a un besoin technique à la base désormais complètement écrasé sous un besoin commercial et culturel imposé de l’extérieur.

La meilleure idée à mon sens est qu’un FAI respectueux de sa clientèle se devrait de publier ses règles (aucun ne le fera hormis, peut-être, FDN mais certainement pas Orange, SFR et Bouygues) sous la forme d’opendata par exemple.

La meilleure réaction que nous puissions avoir est de fuir les FAI s’équipant en loucedé d’un tel système.

La réaction serait immédiate ! Tout comme pour le nucléaire en Allemagne.

Mais combien le feront ?

db