Suite à l’action qualifiée de réunion de bisounours par certains (moi le premier… oui, franchement parler HADOPI à des fans de Patrick Bruel, je vous assure que ça frise l’action caritative), sur l’initiative de la Ligue ODEBI, qui consistait à se rendre sur des forums de fans d’artistes pro HADOPI pour y ouvrir des débats sur la position de leur artiste fétiche sur ce texte, Stars Buzz se lance dans une analyse légale d’une raré débilité.

Je cite :

« Autant dire que cette action, illégale, aura surtout eu l’effet d’un chateau de sable face à l’océan. D’abord, peu d’internautes en cette fin juillet sur l’ensemble des sites visés. Etonnant d’ailleurs que la ligue n’a pas préféré s’attaquer aux sites des majors. Ensuite, l’action semble illicite aux yeux de la loi. ».

Ah bon ? C’est grave ce que vous avancez là… ceci dit un truc illicite aux yeux d’autre chose que la loi, c’est relativement rare.

Explications :

L’action d’hier consistait à :

- s’inscrire sur un forum (nous plaidons coupable) ;

- poster un ou plusieurs messages visant à ouvrir une discussion très actuelle sur l’HADOPI, sans contrevenir à AUCUN moment à aucune règle des forums en question (nous plaidons coupable) ;

- à répondre aux interrogations des fans qui pour certains n’ont même jamais entendu parler d’HADOPI (nous plaidons coupable).

Les rules du raid de l’armée numérique sont même disponibles sur cette page.

Le bilan

Des administrateurs des forums en question ont délibérément choisis de fermer temporairement les forums pour ne pas avoir à répondre de positions indéfendables et censurées par le Conseil Constitutionnel pour leurs artistes : c’est leur choix.

A aucun moment les infrastructures d’hébergement de ces sites n’ont été la cible d’une montée en charge exceptionnelle attestant d’un déni de service distribué et automatisé visant à altérer le fonctionnement du système cible. AUCUN autre outil qu’un navigateur web a été utilisé pour poster des messages sur ces forums …. c’est dire le caractère illégal que souligne Stars Buzz !.

Donc chez Stars Buzz visiblement il y a un pseudo juriste pseudo geek (oui ca en fait des pseudos) qui a décrété que cette action était illégale, c’est très drôle et on va vous expliquer pourquoi :

Un forum c’est quoi ?

C’est une application en ligne de communications interpersonnelles fonctionnant sur un mode public (contrairement à un email ou à une conversation par messagerie instantanée où les interlocuteurs sont définis, un forum est par définition public et s’adresse à TOUS les visiteurs qui y ont accès en fonction de la politique de confidentialité dudit forum).

Illicite mes fesses oui !

Star Buzz enfonce le clou en nous balançant un article de loi Godfrain qui dans ce contexte pourrait tout aussi bien s(‘appliquer à la copulation des mouches subsahariennes en milieu aquatique des steppes de Yacoutie Orientale. Bref quand on ne sait pas, le mieux est quand même d’éviter de raconter des âneries et de qualifier une action ou une autre d’illégale, (voir l’article 226-10 du code pénal qui lui existe bien et que rien n’oppose à voir transposé au web).

Voici ce que nous dit Star Buzz :

Pour rappel, la loi Godfrain souligne comme illicite toute modification, altération et maintien dans un système informatisé. Dans ce cas, la loi indique “(…) une altération du fonctionnement de ce système, l’emprisonnement sera de deux mois à deux ans et une amende pouvant atteindre 15.000 euros (…) Art. 462-3. — Quiconque aura, intentionnellement et au mépris des droits d’autrui, entravé ou faussé le fonctionnement d’un système de traitement automatisé de données sera puni d’un emprisonnement de trois mois à trois ans et d’une amende de 15.000 euros ou de l’une de ces deux peines. (…) Art. 462-8. — Quiconque aura participé à une association formée ou à une entente établie en vue de la préparation, concrétisée par un ou plusieurs faits matériels, d’une ou de plusieurs infractions prévues par les articles 462-2 à 462-6 sera puni des peines prévues pour l’infraction elle-même ou pour l’infraction la plus sévèrement réprimée.”

De l’altération et du maintien dans un système informatisé :

1° les posteurs se sont inscrits comme ils l’auraient fait sur n’importe quelle application de forum (qui vous invite expressément à le faire : il n’y a aucun contournement de dispositif de sécurité, c’est même comme ça que fonctionne un forum ou de nombreuses applications en ligne) ;

2° l’altération : le fait de poster un message sur un forum ne contrevenant à aucune des règles édictées par les forums en question ne saurait constituer une « altération ». C’est aussi débile que de dire que le premier qui poste un commentaire sur mon blog risque des poursuites pour avoir « altéré mon système informatisé » ;

3° la nature même d’un cookie envoyé par ce type d’application et faisant suite à une inscription validée par email vous renvoi au point 1° et fait tomber cette idiotie contextuelle de « maintien dans un système informatisé » … exactement comme si je menaçais les utilisateurs de ce blog de poursuites pour maintien dans mon système informatisé puisqu’ils ont eu l’outrecuidance de se créer un compte utilisateur ;

4° c’est le point le plus intéressant, celui qui constitue l’infraction désignant une association formée ou une entente établie. Les anti HADOPI sont d’accord et mènent une action de contre-lobbying en utilisant des moyens surement plus légaux que faire financer par le contribuable un « site de propagande ou nul débat contradictoire n’est autorisé et ne visant qu’à promouvoir un projet de loi du gouvernement » (dixit le député Patrick Bloche dans l’Hémicycle) comme jaimelesartistes.fr. Alors on fait quoi ? on interdit le droit de réunion dans sa transposition aux affaires numériques ? Un chat de plus de 3 personnes devient une réunion non autorisée ? On déclare un channel irc en préfecture ?

Enfin cet article 462-8 pour être valable fait références aux infractions telles que décrites dans les articles suivants :

- Art 462-2 alinéa 1er : délit d’intrusion dans le système d’autrui : nous venons de le voir, il n’y a eu aucune intrusion ;

- Art 462-2 alinéa 2 : délit d’intrusion ayant entrainé des dégradations involontaires : toujours pas d’intrusion encore moins de dégradation ;

- Art 462-3 : délit d’entrave au système : aucune entrave, les sites n’ont même pas été ralentis et la décision de fermeture des posts par la modération ne saurait constituer une entrave sérieuse motivés par une menace réelle ;

- Art 462-4 : délit d’atteinte aux données : les seules données altérée pendant cette opération sont du fait des administrateurs qui ont supprimé les messages en rapport avec HADOPI, si plainte devait être portée, il faudrait qu’ils portent plainte contre eux même 🙂 ;

- Art 462-5 : faux informatique : nous sommes de vrais gens qui avons postés sur de vrais forums … ouf.

Bref Stars Buz devrait continuer à s’occuper des starlettes siliconnées d’Hollywood au lieu de se lancer dans des disgression légales aux considérations partisanes.

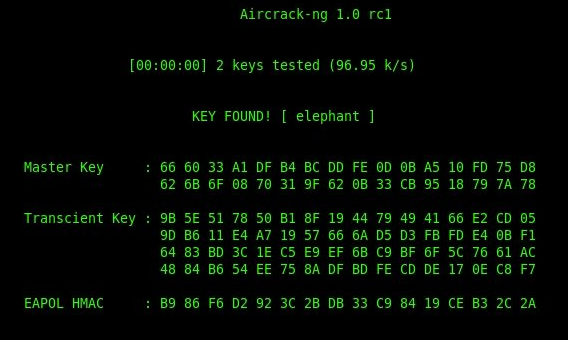

Des conférences de haut niveau, des rencontres insolites, des prises de contact ultra intéressante avec le gratin mondial de la sécurité informatique. Le New York Times qualifiait l’édition 1997 de Woodstock pour Hackers, l’édition 2009 n’a pas dérogé à la règle. J’étais aux côté des ours de

Des conférences de haut niveau, des rencontres insolites, des prises de contact ultra intéressante avec le gratin mondial de la sécurité informatique. Le New York Times qualifiait l’édition 1997 de Woodstock pour Hackers, l’édition 2009 n’a pas dérogé à la règle. J’étais aux côté des ours de