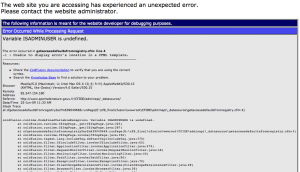

Assez régulièrement, je me balade sur le net à la recherche de choses rigolotes, ce qu’on appelle communément des boulettes d’admin sur les site web de l’Etat… Ministère, armée, préfectures …  il y en a pour tous les goûts. J’observe ce genre de choses depuis 7 ou 8 ans, et plus le temps passe, plus on voit des choses hallucinantes… comme celle ci… une boulette made in Coldfusion, le tout hosté sur du Windows, l’admin à l’air … pour un peu on penserait à un Honeypot.

il y en a pour tous les goûts. J’observe ce genre de choses depuis 7 ou 8 ans, et plus le temps passe, plus on voit des choses hallucinantes… comme celle ci… une boulette made in Coldfusion, le tout hosté sur du Windows, l’admin à l’air … pour un peu on penserait à un Honeypot.

Comprenons nous, je ne vais pas ici m’amuser à divulguer des urls sensibles, toutes accessibles depuis une recherche dans Google, celle ci étant l’une des plus « montrables ». Mais à l’heure où on nous parle de défaut de sécurisation de ligne Internet pour les particuliers, je commence à m’agacer sérieusement de voir que l’argent public part dans des solutions propriétaires que les admins ou les prestataires externes ne savent même pas configurer correctement !

… et un jour, des hackers chinois ….

CONTOURNER HADOPI POUR LES UN PEU MOINS NULS (PARTIE 2) : wireless cracking for fun and profits

Plutôt que de vous pondre un énième tutoriel Aircrack-ng ou Kismet, nous allons tenter d’avoir une approche un peu plus vulgarisatrice en nous affranchissant de toute explication sur un logiciel particulier.

Nous allons donc nous concentrer sur la stricte théorie dans un premier temps pour comprendre les vulnérabilités du WEP dans un premier temps et des équipements wifi dans un second temps. Pas ici de cours magistral ce n’est pas vraiment le propos, mais si ça vous intéresse je vous recommande vivement la lecture du blog de Cédric Blancher.

Voici donc comment nous allons aborder notre thème du jour, on va la faire très simple :

- Le Wep saymal

- Le WPA TKIP saybien mais pas top

- WPA/AES/CCMP et WPA2/AES/CCMP sont amour et félicité … oui mais …

- Et ton firmware bordel #@%#=#£@$@#!!!

1° le WEP saymal !

Le Wired Equivalency Protocol plus connu sous le petit nom de WEP est connu pour être « crackable ». Crackable voulant ici dire que la clef chiffrant les communications entre les ordinateurs et le point d’accès peut être « cassée »… ou plutôt extrapollée depuis des paquets collectés sur le réseau sans même que l’intrus n’ai besoin de s’y conecter, il s’agit d’une écoute de réseau passive, quasi indétectable. Le WEP est en France connu en ses versions 64 et 128bits, des chiffrages très faibles puisqu’il faudra soustraire à cela 24 bits qui passent en clair pendant l’établissement de la communication sans fil. De notre chiffrement, en 64 bits, on a donc un chiffrement effectif de 40 bits et en 128 bits, un chiffrement effectif de 104 bits. Ces bits qui passent en clair sont appellés IV, ou vecteurs d’initialisation. Ce sont ces paquets non chiffrés qui permettent à l’ordinateur et au point d’accès de communiquer alors qu’ils ne se connaissent pas. En clair, c’est ce qui permet à l’ordinateur de détecter le réseau, son SSID, et l’adresse mac du point d’accès auquel il va se connecter (BSSID). Une adresse mac est un identifiant unique assigné par son constructeur à chaque périphérique réseau, ainsi, il est très aisé de déduire le fabricant et le modèle du point d’accès wifi auquel on s’attaque. <subliminal> Matte ce truc !</subliminal>

Visualisons un peu a quoi ressemble nos trames en wifi :

-----------------------802.11 Header----------------------

---IV 0---|---IV1---| --- IV 2 ---|--------ID------------ |

---snap0---|---snap1---|---snap2---|---Protocole ID---|

==========================================================

--------------Couche des données--------------------------|

===========================================================

----------checksum (contrôle des datas)-------------------

==========================================================

En pratique, quand ce genre de trame circule dans les airs, il est possible, pour n’importe qui de les intercepter. En collectant un grand nombre d’IV, il devient possible de déduire la clef de chiffrement, et ainsi, d’accéder aux données de tous le réseau local.

Voilà pour les grands principes théoriques de la faiblesse du WEP. En pratique, ceci veut dire véritable cauchemard pour notre madame Michu qui sur les conseils bien avisés de son fournisseur d’accès a chiffré son réseau en WEP parce qu’elle avait une très vielle carte wifi et qu’elle ne sait pas chercher un driver à jour sur le site du fabricant …. comme 80% des internautes…Et comme son driver ne supportait à l’époque pas le WPA ….

Conclusion pour le WEP : ne jamais utiliser cette méthode de chiffrement, et ne vous croyez pas à l’abri a cause du filtre d’adresse mac de votre Livebox ou du pack sécurité que vous payez 5 euros par mois à votre FAI qui dit vous protéger de tous les virus et hackers … c’est de la publicité mensongère, ni plus ni moins.

Les mésaventures de notre Madame Michu, appelons la Christine pour notre exemple, ne s’arrêtent pas là.

2° Le WPA TKIP saybien mais pas top

Christine a lu ce blog, elle sait donc que le WEP saymal, toute contente de sa nouvelle mise à jour Open Office, Christine se connecte sur son routeur

Mais Christine a reçu un premier avertissement de l’HADOPI, alors qu’elle ne fait que du Deezer. Elle se décide donc ainsi à passer en WPA sur les conseils de son nouveau voisin de palier, Frédéric M. Le chiffrement des données qui transitent sur le réseau c’est bien, mais il faut aussi se taper le manuel de l’authentification pour ne pas se rendre coupable d’un « défaut de sécurisation de la ligne ».

Christine ne connais pas les méthodes d’authentification, ce n’est pas une experte, et se taper toutes la doc de TCPIP/WPA et s’avaler 3 ou 4 bouquins de crypto, elle n’a pas vraiment le temps, surtout que certains ont étudié ça pendant des années et ne sont eux même pas au top, on appelle ça des « ingénieurs informaticien »… ces mêmes « ingénieurs informaticiens qui se rendent coupables de ce genre de choses … autrement plus graves que de télécharger un mp3…

Ah mais si HADOPI dit que toi, Christine Michu tu dois sécuriser ta ligne, il faut t’y plier, sinon c’est prison ! sans passer par la case juge … ou alors si mais en mode expéditif … puis a quoi ça sert qu’on laisse à Christine le droit de se défendre ? Elle ne saurait pas expliquer le quart des mesures de sécurité qu’elle a mis en en double cliquant sur une version warez russe du firewall open office.

Donc Christine pleine de bonne volonté, se dit qu’elle va passer en WPA, le bidule TKIP/AES machin, elle ne sait pas vraiment ce que c’est, elle s’en cogne comme de l’an 40. Monumentale erreur, juste en face de chez Christine habite Jean-Kevin, notre Jean-Kevin du haut de ses 13 ans est passer maître dans l’art de brute forcer du WPA. Comme n’importe quel grand expert de la sécurité, notre Christine a choisi un mot de passe qu’ellle arrive à retenir … avec pas trop de lettres hein !

Notre Jean-Kevin est lui assez au fait de ce qui se fait et choisit une attaque par dico assez classique, …. au bout que quelques minutes la clef de Christine « wifimaison » s’affiche en clair, notre Jean-Kevin aspire tout Pirate Bay … Christine reçoit un second avertissement de l’HADOPI, cette fois par courrier recommandé … c’est la seconde fois qu’elle paye le prix de son ignorance. Mais là encore, ce qu’il y a de pratique avec les ordonnances pénales, c’est qu’on se fout de la culpabilité de Christine, si HADOPI a trouvé l’IP de Christine sur Pirate Bay, c’est bien que Christine est une Pirate après tout ! Si HADOPI dit que tu es coupable, avec une preuve aussi irréfutable qu’une ip collectée sur un tracker torrent 🙂

3° WPA/AES/CCMP et WPA2/AES/CCMP sont amour et félicité … oui mais …

Bon Christine est bien décidée à ne plus se laisser piéger par un Jean-Kevin, après 4 heures de hotline avec son fournisseur d’accès, elle comprend enfin ce qui est arrivé à sa connexion wifi. A partir de là, deux choix s’offrent à elle :

a) se débarrasser de tout matériel wifi

b) changer son mot de passe et utiliser une méthode d’authentification plus blindée que le TKIP.

Christine finit donc par passer en AES/CCMP, elle a galéré pendant 4 jours pour comprendre pourquoi une carte wifi toute neuve achetée il y a à peine 4 ans ne fonctionne pas en WPA2/AES/CCMP… finalement elle finit par réussir à mettre à jour son driver qu’elle avait installé avec le cd fournit … il y a 4 ans … vous me suivez là ?

Mais voila Christine a oublié une chose, c’est que notre Jean-Kevin qui a gentiment fait tourner un DSNIFF sur le réseau local de Christine a maintenant accès à sa boite mail, à ses comptes, à son facebook … cependant, dans sa soif d’apprendre, Jean-Kevin ne se manifeste pas, il ne fait que récupérer la nouvelle clef WPA que vient de poser Christine. Certes il revient régulièrement, mais sans trop télécharger.

4° Et ton firmware bordel #@%#=#£@$@#!!!

Jean-Kevin s’est calmé, ok, mais son petit frère de 11 ans John-David , privé d’ordinateur par maman, se souvient d’un truc qu’il a lu sur le net … sur certains routeurs, il serait possible de reseter le mot de passe d’admin si l’interface web est accessible… L’opération prend quelques seconde, elle est imparable … enfin elle le serait si ce #@#`@%#$@ de firmware du routeur était à jour.

En France, à peine 20% de la population disposant d’un routeur wifi met son firmware régulièrement à jour (croyez moi, ce 20% est ultra optimiste) … et pourtant il y a des raisons de le faire

Et voilà notre John-David w00t du router de Christine, ce fut très simple … comme un bête cross site scripting en sauvegardant ceci au format html sur son ordinateur, il est possible de tromper l’authentification du routeur !

Vous connaissez la suite … « bittorent, Hadopi, n’apuintairenette, juge, ordonnance, j’ai rien compris à ce qu’il m’arrive et je sais sûrement pas comment prouver mon innocence. »

De bonne foi, Christine se retourne contre son fournisseur d’accès après avoir engagé des frais de justice importants pour tenter de prouver son innoncence : tout y est passé, l’expert, l’huissier … et comme l’huissier est totalement incompétent, il constate que le pirate avait l’adresse ip 192.168.0.4, ip qu’il communique au juge, qui la communique au fournisseur d’accès, qui se prend une belle barre de rire et renvoit notre Christine dans les cordes enb lui filant le lien wikipedia de la définition d’une adresse ip public/privée agrémenté d’un gentil RTFM (Read the Fine Manual) de rigueur.

Christine s’en veut de ne pas avoir soutenu la Quadrature du Net … n’apuinternaitte ! Les 5 gus du garage avaient peut être raison.

Attention, maintenant Jean-Kevin est aussi sur iPhone

Les bon reflexes en Wifi, ils existent, le soucis, c’est que personne, ou une infime partie de la population ont ces reflexes. En instaurant un délit de sécurisation de la ligne internet (semble t-il maintenant abandonné par HADOPI2), le ministère de la culture brille par son ignorance de la réalité terrain et érige notre madame Michu au rang de Cryptographe L33tz s’étant tapé tous les PoC du DefCon et tous les exploits de milw0rm, une formalité puisque comme chacun le sait, notre Christine Michu lit les payloads en assembleur comme elle lirait le Figaro.

Ah oui ça aurait été bien tout ça, mais DefCon et milw0rm ont été blacklistés par la LOPPSI !

WHAT AN EPIC FAIL CHRISTINE !

Volontairement, dans ce billet je ne vous ai pas parlé des Rogues AP qui permettent de récuper les données personnelles des victimes, mots de passe, informations bancaires … tout y passe .. et c’est pas vraiment compliqué à mettre en oeuvre … mais évidemment, aucun des députés ayant voté en faveur du texte Création et Internet ou s’apprêtant à voter la LOPPSI ne se laisserait prendre à ce genre de choses. Ce sont tous des experts en sécurité informatique 🙂

Ultrasn0w : unlock les iPhone jailbreakés

Et le voici

On l’attendait, le voici, Ultrasn0w permet l’activation des téléphones jailbreakés. Une fois que vous avez jailbreaké, il suffit de connecter votre iphone au net en wifi, puis d’ajouter une source à cydia ou a icy, le nouvel installer, puis d’installer ultrasn0w une fois que vos sources :

Voici la source du repository en question

repo666.ultrasn0w.com

Une fois installé et rebooté, Ulstrasn0w active et désimlock l’iPhone.

Il y a des grosses mises à jour dont celle de SLL qui casse beaucoup de packages essentiels et les remplace. Le nouveau firmware a semble t-il fragilisé le pilote wifi chez moi, je ne sais pas si je suis seul dans ce cas mais c’est agaçant ces déconnexions intempestives.

Plone 3.2.2 : l’installation avec Unified Installer

Ce billet est plus un aide mémoire pour moi même qu’autre chose, il vise à expliquer ce que fait l’Unified Installer de Plone et dans un second temps, d’aborder des problématiques de migrations d’instances non basées sur buildout vers des instances « buildoutisées ». Je dois dire que j’ai eu un peu de mal à me défaire des installations depuis les sources, à la mimine, j’aimais bien ça. Avec les nouvelles versions de Plone, ce n’est même plus possible, il est proposé sous forme d' »unified installer » qui compile tout bien comme il faut sans se prendre la tête, finit les galères en mode débug à tracké la librairie oubliée. L’installation et donc vos environnement de production s’affranchissent au plus possible du système pour proposer une sorte d’environnement virtualisé pour votre travail.

Ca part d’une bonne intention et les avantages de ce système sont évidents, soit, mais des fois, quand on a des instances Plone 3.xx pas forcément migrables en 3.2, c’est un peu lourd de trouver un source de produit installable simplement, en le décompressant dans le répertoire /Products de notre Plone.

On commence par récupérer notre installer qui fait le café :

$ wget http://launchpad.net/plone/3.2/3.2.2/+download/Plone-3.2.2-UnifiedInstaller.tgz

On le décompresse

$ tar -xvzf Plone-3.2.2-UnifiedInstaller.tgz

Pour notre exemple , on va faire un installation en mode non root (pas pour un environnement de production multi instances)

Je nomme dans cette exemple mon instance z35000, c’est le port sur lequel je vais la faire écouter.

$ cd Plone-3.2.2-UnifiedInstaller

$ ./install.sh standalone --instance=z35000

Si tout s’est passé correctement vous devez avoir un truc qui ressemble à ceci :

#####################################################################

###################### Installation Complete ######################

Plone successfully installed at /home/bluetouff/Plone

See /home/bluetouff/Plone/z35000/README.txt

for startup instructions

(...)

Use the account information below to log into the Zope Management Interface

The account has full 'Manager' privileges.

Username: admin

Password: votrepassword

Voici ce que l’on trouve dans notre répertoire d’installation Plone en plus de notre instance:

~/Plone$ ls

buildout-cache Python-2.4 z35000 Zope-2.10.7-final-py2.4

Et surtout voic ce que nous avons dasn notre instance :

buildout.cfg fake-eggs products src versions.cfg

bin develop-eggs parts README.txt var

Et ouai, un Plone « Buildout Ready » ! On va jeter un oeil sur le fichier buildout.cfg

$ emacs buildout.cfg

C’est dans ce fichier que lon configure notre port d’écoute du Zope, dans notre exemple on fait ecouter sur le 35000, on remplace donc la ligne :

http-address = 8080

par

http-address = 35000

On sauvegarde ce petit monde, mais je vous invite à lire ce fichier attentivement, c’est ici que l’on déclare les produits que l’on souhaite installer avant que buildout ne s’occupe du reste.

Une fois sorti, on lance une petite mise à jour de notre buildout qui ira chercher lui même les extensions qu’on lui demande.

On lance donc tout simplement un :

$ bin/buildout -n

Une fois les opérations achevées, on lance notre instance :

$ cd bin/

$ ./instance start

Il est recommandé au premier lancement de lancer l’instance en debug pour voir si tout va bien :

$ ./instance fg

Votre instance est maintenant disponible depuis votre navigateur sur :

http://vous:35000 (remplacez cette valeur au besoin par l’ip de votre machine de travail et le port d’écoute que vous lui avez affecté dans le buildout.cfg, ou 8080 pour celui par défaut).

Hacked Hackable Device

A social hack on how to pacify bears :

☠ : Pas Sage en Seine r0x

Et voilà c’est finit pour cette première édition de Pas Sage en Seine qui se tenait en marge de Futur en Seine.Tout s’est bien déroulé : quelques petits atelier ou des nerds sont venus présenter des techniques  d’intrusion, d’interception, des matériels hackés dans tous les sens comme les OpenMoko que l’on ne présente plus avec Hackable Devices inside ou les boîtiers Open Mesh qui nous ont permis d’assurer une connexion sans fil. A ce sujet nous nous sommes aperçu d’une chose avec l’ami Crashdump qui avait fait le trajet pour l’occasion : les utilisateurs sont par défaut isolés sur un réseau Open Mesh, ce qui lui confère une sécurité hors du commun pour ce type de point d’accès à 39$ pièce, nous vous montrerons les fichiers de configuration qui bridgent et permettent ce niveau de sécurité.

d’intrusion, d’interception, des matériels hackés dans tous les sens comme les OpenMoko que l’on ne présente plus avec Hackable Devices inside ou les boîtiers Open Mesh qui nous ont permis d’assurer une connexion sans fil. A ce sujet nous nous sommes aperçu d’une chose avec l’ami Crashdump qui avait fait le trajet pour l’occasion : les utilisateurs sont par défaut isolés sur un réseau Open Mesh, ce qui lui confère une sécurité hors du commun pour ce type de point d’accès à 39$ pièce, nous vous montrerons les fichiers de configuration qui bridgent et permettent ce niveau de sécurité.

Bref tout le monde est bien content, de mon côté j’ai encore fait de très belles rencontres et je vous reparlerai très prochainement de petites choses nées de cet événement, qui, c’est désormai une certitude, connaîtra une seconde édition 🙂

Un big merci à La Cantine aux ours pour leur super accueil

Er pour ceux qui ont loupé un épisode, un petit rappel :

☠ ☠ ☠ ☠ Aujourd’hui c’est le DDay ☠ ☠ ☠ ☠

LOPPSI ? Non je ne dors pas &%¨^+!`#@ !

Oui c’est vrai, je poste un peu moins depuis quelques jours, mais c’est pour la bonne et simple raison que je vous préparais une petite surprise.

Oui c’est vrai, je poste un peu moins depuis quelques jours, mais c’est pour la bonne et simple raison que je vous préparais une petite surprise.

Tout le monde sait désormais qu’après HADOPI, c’est au tour de la LOPPSI de venir grignoter un peu plu snos libertés individuelles, mixer des fichiers aux données improbables qui peuvent coûter un emploi à certain … mais c’est contre les organisations criminelles nous assure t-on … oui c’est comme ça que de simples témoins se retrouvent dans le STIC et se font jeter lors d’un entretien d’embauche …

Et bien voila, avec tous ces signes inquiétants, j’ai décidé d’ouvri un nouvel espace, la einture est encore fraîche mais il s’agit d’un portail plus évolué que ce blog dans lequel nous devrions être un peu moins à l’étroit.

Le domaine en question, c’est LOPPSI.org

Au plaisir de vous y retrouver une fois la peinture sèche.

PLOSS : 10 propositions pour relancer l’économie numérique grâce au logiciel libre

PLOSS, le réseau des entreprises du logiciel libre en Ile de France a publié un hier un communiqué de presse proposant, en 10 points, des mesures de relances économique gravitant autour du logiciel libre.

PLOSS, le réseau des entreprises du logiciel libre en Ile de France a publié un hier un communiqué de presse proposant, en 10 points, des mesures de relances économique gravitant autour du logiciel libre.

Voici les 10 mesures proposées par les entrepreneurs du libre pour propulser un peu plus haut encore un secteur qui ne connaît pas ou très peu la crise.

- La non-discrimination contre les logiciels libres dans les appels d’offres publics ainsi que des recommandations objectives, claires et actionnables sur l’usage des logiciels libres dans les administrations et collectivités.

- Une prise en compte accrue du logiciel libre dans l’enseignement et la formation professionnelle (ajustement des programmes, formations initiales spécifiques, thématiques prioritaires pour la formation continue, etc.).

- Une articulation claire des exigences d’interopérabilité au sein de l’administration, en mettant en avant les standards ouverts librement implémentables, et en finalisant en priorité le RGI (Référentiel Général d’Interopérabilité).

- Une position claire de la France contre les brevets logiciels, néfastes pour l’innovation, cause d’incertitude juridique et destructeurs de valeur pour l’économie.

- La condamnation des pratiques commerciales de vente liée de matériel et logiciel ou du « bundling » qui rendent l’accès au marché plus difficile aux produits challengers, en particulier issus du Logiciel Libre.

- Une orientation des investissements en R&D vers le logiciel libre, en tenant compte de ses spécificités (via notamment Oseo, des fonds d’investissement spécifiques, ou les pôles de compétitivité).

- Une simplification des aides, l’accélération des règlements et des conditions d’attributions (par exemple, condition sur les fonds propres) qui ne pénalisent pas les PME du libre.

- Sur le modèle du « Small Business Act » américain, l’attribution d’une part minimale de commandes publiques aux PMEs, afin de soutenir leur croissance.

- L’incitation fiscale en faveur de la participation au développement de logiciels libres et, dans le cadre de projets financés par l’état, l’encouragement au reversement de contributions au logiciel libre.

- Sur le modèle de la fondation Apache, l’introduction d’un statut particulier d’ « association à but non lucratif dédiée au logiciel libre », et l’instauration de la déductibilité fiscale des donations en nature sous la forme de code source ou de temps-homme au bénéfice de ces associations.

FreeWifi : un nouveau pied de nez à HADOPI … et à SFR ?

Alors que Création et Internet, confortée par les affirmations d’Olivier Henrard, condamnait de fait le wifi communautaire, Free vient de réaliser ce qu’il convient d’appeler un coup de maître.

Alors que Création et Internet, confortée par les affirmations d’Olivier Henrard, condamnait de fait le wifi communautaire, Free vient de réaliser ce qu’il convient d’appeler un coup de maître.

La problématique :

Quand un utilisateur nomade se connecte à un point d’accès public, l’adresse IP visible qui lui est attribuée est celle du point d’accès sur lequel il est connecté. Avec le dispositif mis en place par la loi Création et Internet, les internautes partageurs risquent en tout logique de voir leur connexion coupée si un internaute nomade indélicat télécharge depuis sa box. Typiquement, c’est le cas sur le réseau Neuf Wifi.

La réponse technique de Free

Free a donc réussit à apporter une réponse technique à l’authentification sur son réseau en octroyant au freenaute nomade une adresse ip unique, différente de celle du point d’accès sur lequel il est connecté. Ça c’est le premier effet KissCool qui relègue Neuf Wifi et Orange Wifi au rang de réseaux préhistoriques… particulièrement si la loi Création et Internet, venait, un jour, à être appliquée.

C’est bien joli le FreeWifi mais après ? … le 802.11s : le second effet KissCool

Alors que l’on annonce à tort le Wimax comme le successeur du Wifi (le wimax est une technologie opérateur alors que le wifi est une technologie domestique), on voit que depuis presque 3 ans des technologies novatrices se développent autour du wifi, apportant ce que le Wimax nous promet depuis des années … la belle arlésienne que voilà.

La fonctionnalité qui fait baver tous les nomades est sans aucun doute le roaming, ou la capacité pour un terminal d’accrocher une connexion d’un point d’accès à l’autre sans être déconnecté (de la même manière que le ferait un terminal téléphonique sur un réseau GSM). Si vous lisez de temps en temps ces pages, vous devez connaître mon attachement au projet OpenMesh… si vous ne connaissez pas et que vous avez un peu de mal avec la langue anglaise, allez jeter un coup d’œil ici.

Avec un réseau de 3 millions de Freebox V5, je vous avoue que j’ai la bave aux lèvres à la simple idée de voir Free mailler ces 3 millions de Freebox avec OLSR ou B.A.T.M.A.N (Better Approach to Mobile Ad-Hoc Networking) … Ces technologies de transmissions ad hoc qui permettent aux points d’accès de communiquer entre eux, d’acheminer du débit là ou il en faut, et dans un futur proche, d’agréger du débit.

Oui mais voilà, pour le moment, le chipset Ralink des Freebox V5 ce n’est pas la panacée pour faire de l’ad hoc… gageons que les développeurs de Free sauront, une fois de plus, porter une contribution majeure en améliorant le support du wifi maillé sur ce chipset largement répandu afin d’offrir à ses abonnés LE réseau wifi ultime.

Pourquoi un réseau maillé ? Wifi .. téléphone … licence 3g … VOIP … vous me suivez ?

Le wifi ne remplacera pas la 3G, ce n’est pas là son ambition, mais en zone urbaine, donner au wifi des supers pouvoirs est synonyme de nouvelles applications, de nouveaux usages et donc de nouveaux services à forte valeur ajoutée.

Et oui Free, je sais que tu peux encore mieux faire, je sais que tu vas le faire … surtout quand je vois ceci, je ne peux m’empêcher de penser que quelques développeurs géniaux de chez Free devraient prendre contact avec la non moins géniale Elektra si ce n’est pas déjà fait.

Hadopiproof Wireless Networking ?

Poussons un peu notre raisonnement pour entrevoir une fonctionnalité supplémentaire :

Nous avons dans un immeuble une trentaine de Freebox HD v5 avec un FreeWifi qui mesh … autant dans l’immeuble d’en face.

Imaginons maintenant que la faculté qu’ont ces Freebox de pouvoir communiquer plus ou moins directement entre elles puissent s’appliquer à un lan. Concrètement, le propriétaire d’une des Freebox se connecte à un réseau diffusé par sa freebox qui a la particularité de ne pas être connecté au net … il est juste connecté localement aux autres Freebox et grâce à UPNP (qui vient étrangement lui ausssi de faire son apparition dans un récent firmware de la Freebox), permet des partages locaux … et hop, vous venez de créer un wlan de quartier sur lequel vous pouvez échanger en toute tranquillité ce que vous souhaitez sans risquer de vous faire couper la connexion par HADOPI … elle est pas belle la vie ?

Science fiction ou prochaine innovation majeure de Free ? Les paris sont ouverts 🙂

Free, c’est 5 gus dans un garage qui ont peut être sauvé le wifi communautaire francophone … chapeau bas !

Internet : entre fantasmes autoritaristes gouvernementaux et dérives sécuritaires

C’est un secret de polichinelle, Création et Internet n’a jamais été une loi destinée à protéger la création. La LOPPSI (Loi d’Orientation et de Programmation pour la Performance de la Sécurité Intérieure), portée par Michèle Aliot Marie, aka MAM, pointe le bout de son nez.

C’est un secret de polichinelle, Création et Internet n’a jamais été une loi destinée à protéger la création. La LOPPSI (Loi d’Orientation et de Programmation pour la Performance de la Sécurité Intérieure), portée par Michèle Aliot Marie, aka MAM, pointe le bout de son nez.

Tu pensais qu’on avait touché le fond dans l’absurdité avec HADOPI, ses pare-feu OpenOffice, ses triples peines, l’inversion de la charge de la preuve … Que nenni .. c’est que tu ne connais pas, cher lecteur, la LOPPSI.

Alors voilà, allonge toi sur le canapé et viens confesser à Big Brother tous tes comportements de malotru … espèce de cyber punk !

Tu ne veux pas t’allonger sur le canapé ? Et bien c’est pas grave, on va t’y enchaîner… alors tu vas avouer oui ?

Comment ça tu n’es pas un terroriste ?

Mais tu as bien une connexion internet non ?

Pourquoi tu crypte tes mails ? Tu vois bien que tu as quelque chose à cacher …

Heureusement que MAM a pensé à toi, grâce à elle on va pouvoir perquisitionner ton ordinateur, sans rien te demander, plus besoin d’envoyer tes disques durs au ministère de la culture pour prouver ton innocence, si tu crypte, c’est que tu es coupable … comment ça ? en plus tu utilise SSH ? tu dois en avoir des choses à nous cacher … bon voilà c’est décidé, on va te mettre un mouchard dans ton port usb !!!

Tu flippe la espèce de crypto terroriste hein ?!

Ah tu trouve que j’exagère ?

Que je suis un alarmiste ?

Lis bien attentivement ceci, c’est le Figaro qui le dit, et le Figaro c’est du sérieux ! Si on te dit que qu’on va te trojanner ton port USB c’est que c’est vrai ! C’est écrit en toute lettre !! La police va pourvoir « pirater » les ordinateurs des voyous … c’est bien connu, Bin Laden utilise Skype du fond de sa grotte.

Et c’est quoi un voyou ?

Une personne que l’on soupçonne d’activité terroristes ou de divergences d’opinions politiques ?

Ah une commission rogatoire est nécessaire ?

Vous en êtes surs ?

Concrètement, la police judiciaire pénétrera chez le suspect aidée d’un serrurier, de jour comme de nuit. Elle posera sur sa machine une clé de connexion, sorte de clé USB qui s’enfiche à l’arrière ou, mieux, à l’intérieur, sur l’un des ports disponibles. Et le mouchard renverra les données vers les ordinateurs des autorités. Rien n’empêchera désormais la police d’installer à distance des logiciels pirates, sortes de chevaux de Troie, qui la renseigneront en temps réel sur tout ce qui entre et sort d’un PC ou d’un Mac.

Et ouai ! On te pète ta serrure et on te colle un suppositoire numérique dans ton ordinateur … DTC !

Mais bon, comme tu es un terroriste d’internaute, que tu vends des faux médicaments e que tu fais exploser des bombes aux quatre coins du monde … c’est normal, c’est pour le bien de tous, si si c’est aussi pour ton bien à toi…. aies confiaaaaaaaaaannnnnnnceeee.

Sale internaute !