Hacking & Hacktivisme sur Techtoc TV, voici la vidéo. Merci à TechToc.TV

Sous les octets, la plage …

Des choses du Net avec des Internets dedans

Hacking & Hacktivisme sur Techtoc TV, voici la vidéo. Merci à TechToc.TV

Nous enregistrons ce soit à 17h une émission sur TechToc.tv, le thème, un peu original pour cette web TV est le Hacking.

Vous m’y retrouverez aux côtés de :

Nous avons pour l’occasion ouvert un channel IRC : irc.europnet.org – #techtoc

Conséquence directe de la validation par le Conseil Constitutionnel d’HADOPI, Toonux, ma petite société de services en logiciels libres, va arrêter les déploiements de réseaux wifi sociaux reposant sur le partage.  Oh je ne vais pas vous faire pleurer sur ma condition, loin de là, ce qui me révolte le plus c’est qu’HADOPI sonne la mort des habitudes d’usages de millions de personnes qui bénéficiaient d’un accès Internet dans des lieux publics (Hôtel, café, restaurants …). Peu nombreux seront les internautes particuliers comme professionnels qui oseront encore partager leur connexion et peu nombreuses seront les municipalités et les sociétés prestatrices capables de mettre en place un réseau « sécurisé » à la sauce HADOPI.

Oh je ne vais pas vous faire pleurer sur ma condition, loin de là, ce qui me révolte le plus c’est qu’HADOPI sonne la mort des habitudes d’usages de millions de personnes qui bénéficiaient d’un accès Internet dans des lieux publics (Hôtel, café, restaurants …). Peu nombreux seront les internautes particuliers comme professionnels qui oseront encore partager leur connexion et peu nombreuses seront les municipalités et les sociétés prestatrices capables de mettre en place un réseau « sécurisé » à la sauce HADOPI.

Alors certes il y aura d’autres sociétés capables de se prostituer pour fournir des solutions « sécurisées » à la sauce Albanel. Mais ce ne sera pas le cas de Toonux.

Sécurisé de quoi ?

Un réseau wifi sécurisé, dans l’esprit d’un professionnel de la sécurité, c’est un réseau ou des moyens techniques sont mis en œuvre pour préserver les données personnelles des utilisateurs et la fiabilité du service … que du bon sens me direz vous, mais ça c’était avant HADOPI. Dans l’esprit torturé d’un législateur totalement incompétent en la matière, un réseau wifi sécurisé est un réseau wifi où seul le titulaire de la ligne à le droit de surfer. Ce n’est pas explicitement dit comme ça dans la loi, cependant, c’est bien la conséquence des absurdités induites par HADOPI.

Depuis HADOPI, un réseau wifi sécurisé est un réseau où tous les utilisateurs peuvent être identifiés, fliqués (a quand la prise d’empreinte ADN pour accéder au Net ?) et mettant en œuvre des dispositifs de filtrage de site, du traffic shaping, du bridage de ports … C’est aussi un réseau qui présente une authentification et un filtrage, donc oui, vous m’avez bien compris, les réseaux publics deviennent parfaitement illégaux le jour où une ordonnance pénale vous est collé sur le dos et ou un juge décide de la coupure de votre connexion parce que vous avez eu le malheur de la partager.

Faisons la simple :

Si on vous vole votre voiture pour braquer une banque, en général, vous ne finissez pas en prison … avec HADOPI vous êtes présumés coupable dés le départ et pour s’assurer qu’on vous condamnera bien, on a même inventé un délit de « négligence caractérisée ». Vous ne rêvez pas, si vous partagez votre connexion, vous êtes coupables d’un délit créé de toutes pièces visant à punir une personne qui n’est même pas l’auteur des faits qu’on lui reproche… et c’est ce genre de choses qui ont été validées par le Conseil Constitutionnel ! On marche sur la tête. Dans notre exemple, ceci reviendrait à condamner pour braquage de banque le propriétaire d’un véhicule qui aurait oublié de fermer la porte de sa voiture et non le braqueur lui même ! Liberté, égalité et fraternité … quand tu nous tiens !

Mais quel juge un tant soit peu sérieux pourra ordonner une telle sanction à des professionnels qui offrent des services gratuits à leurs clients ou à des particuliers qui ne savent même pas ce qu’est le wep ou le wpa parce qu’on leur a livré et installé une box ou un routeur sans aucune protection ? Auront ils la possibilité de se retourner contre leur opérateur (au pif Bouygues ou Numericable qui leur a fournit du matériel troué ?).

Qui paye l’addition ?

Aujourd’hui, je suis à la recherche de solutions professionnelles sérieuses qui ne coûtent pas 30 000 euros le point d’accès et obligent à une collecte de logs sur un serveur dédié avec un gros routeur manageable Cisco en tête de réseau. Certes, j’en connais quelques unes qui pourraient parfaitement faire l’affaire, mais ceci implique par exemple de changer le parc de points d’accès existant :

Mon sentiment dans tout ça, en dehors de la frustration de devoir cesser une activité devenue trop risquée à cause de la bêtise de quelques parlementaires qui sont persuadés qu’ils vont mettre fin au piratage en criminalisant le peer to peer, est celui d’un immense gâchis pour de nombreuses PME qui se refusent à porter atteinte au principe de neutralité de leur réseau pour assouvir les coûteux fantasmes sécuritaires de cyber ignorants… et c’est le cas de ma société. Nous sommes résolument contre toute forme de filtrage, nous faisons de l’Internet : notre rôle est d’acheminer des informations sans aucune forme de discrimination (comme la Poste achemine votre courrier sans l’ouvrir). Nous fournissons des tuyaux et notre rôle n’est pas d’aller voir ce qui se passe à l’intérieur. C’est ce principe de Neutralité qui fait du Net ce qu’il est aujourd’hui et ce n’est pas HADOPI qui va changer notre perception de notre environnement de travail. Nous sommes évidemment prêts à collaborer avec les autorités judiciaires pour fournir les informations nécessaires à la disculpation d’un client en cas d’abus d’une connexion qu’il partage, en revanche, il n’est pas de notre ressort de jouer les gendarmes de l’Internet, nous ne sommes pas rémunérés pour et la perspective de faire ce genre de travail ne nous attire pas du tout.

ZFS est un système de fichiers en 128 bits originalement créé par Sun Microsystems (oui je les aime bien eux), enfin du moins j’aimais bien avant le rachat par Oracle … l’avenir nous dira si Oracle arrivera à faire honneur à l’initiative de Sun de se tourner vers le libre.

ZFS est un des systèmes de fichier les plus avancés encore à l’heure actuelle, Apple avait donc lancé une initiative en 2006 pour permettre à OSX de bénéficier de ce File System, malheureusement le projet a été officiellement arrêté par Apple, c’est une triste nouvelle. Cette décision serait due au fait de la lourde dépendance des applications Apple à HFS+, mais pas seulement … Selon Apple Insider, le fork présenterait un intérêt réduit au regard de la problématique des licences dont dépendent plus ou moins ZFS et qui aurait finit par avoir eu raison de ce système de fichier réputé robuste et rellement innovant… bref du gâchis.

Je suis depuis hier attentivement les débats d’une autre planète sur la légalisation des jeux d’argent sur le net … pour des entreprises comme Bolloré qui est déjà en train de rapatrier ses serveurs de Malte, assuré qu’il est qu’il obtiendra sa licence et qu’il pourra sortir de l’illégalité dans laquelle il se trouve comme 25 000 acteurs de cette industrie.

Je suis depuis hier attentivement les débats d’une autre planète sur la légalisation des jeux d’argent sur le net … pour des entreprises comme Bolloré qui est déjà en train de rapatrier ses serveurs de Malte, assuré qu’il est qu’il obtiendra sa licence et qu’il pourra sortir de l’illégalité dans laquelle il se trouve comme 25 000 acteurs de cette industrie.

D’une autre planète vous disais-je… et oui, il est question de légaliser les jeux d’argent en ligne d’un côté et de criminaliser le téléchargement de l’autre … on marche sur la tête. La prochaine étape, c’est la légalisation du crack et le retrait de la vente du Cacolac ? En dehors du risque socio sanitaire que peuvent représenter ces jeux, il faut y lire en filigrane quelques petits « détails » … trois fois rien vous allez voir.

Points communs entre HADOPI et la légalisation des jeux d’argent :

Le filtrage seule solution ?

Non pas du tout, il suffirait de bloquer les transactions bancaires (c’est bien plus simple à mettre en place), mais là encore, l’objectif n’est pas du tout d’empêcher des sites illegaux, mais bien de légaliser le filtrage.

Comme à son habitude sur toutes les questions du numérique visant à priver les internautes de leur liberté, le gouvernement ne s’appuie sur AUCUNE étude d’impact sur l’ensemble de l’Internet. Des professionnels auraient pourtant pu lui expliquer les effets des mesures de filtrage sur des infrastructures Cloud par exemple … ou encore de la perversion qu’il va initier en instaurant la discrimination des contenus… mais qu’est ce que le cloud et l’internet en face d’un marché qui prévoit d’avoisiner 3,5 milliards d’euros en 2015 et qu’on peut se partager … entre copains.

Je participais récemment à une table ronde pour l’Open World Forum en compagnie de Jérémie Zimmerman (LQDN), Fabrice Epelboin (RWW) et Philippe Langlois (OLPC et /tmp/lab), c’est en cette occasion que nous avons appris que la Loppsi allait bénéficier d’un texte sur les jeux d’argent en ligne qui sera un prétexte tout choisit pour la mise en place d’un filtrage. Il faut être conscient qu’il s’agit là d’une étape indispensable pour poser la première brique portant sur la discrimination des contenus. Oubliés donc les sites pédophiles (qui ne seront de toutes faon en rien impactés par quelque mesure de filtrage que ce soit comme l’expliquait brillamment Fabrice, ils ont tout prévu, depuis des années, et les autorités le savent très bien).

Les débats à l’Assemblée s’achèveront normalement demain, vous pouvez les voir direct ici, via un flux sale …

En attendant comme l’invite à le faire la Quadrature du Net, contactez votre député pour lui exprimer vos inquiétudes sur les effets non mesurés du filtrage !

C’est une avalanche de bonnes nouvelles en cette rentrée pour FON. Nous avons récemment appris que FON, la plus grande communauté de wifistes était devenue rentable. Surement l’aboutissement d’une stratégie communautaire forte qui a cependant connu quelques ratés (on se souvient de la sortie de la Fonera+, complètement fermée qui avait sérieusement agacé les communautés du logiciel libre) . Puis la Fonera2 a marqué le retour à l’Open Source de FON, en donnant les moyens à la communauté de développer ses propres applications sur la fonosfera. FOn a fait ça bien, les applications ont suivit, la communauté aussi.

FON avec la Fonera 2 a innové en proposant un point d’accès performant, accessible en terme de coût et surtout, proposant un port USB hôte pour le plus grand plaisir des bidouilleurs qui s’en sont donnés à coeur joie (partage de connexion 3G, adjonction d’un disque dur pour transformer la Fonera en device de téléchargement autonome …).

Une nouvelle Fonera 2.0n .. so sexy .. so hackable !

Aujourd’hui, c’est une nouvelle itération de la Fonera 2 que FON nous propose : la Fonera 2.0n .. et oui du N (anciennement Mimo et tout récemment standardisé). Changement complet de look (je vous laisse vous faire votre opinion sur le design mais je vous avouerai que c’est la dernière des choses que je regarde sur ce genre de matériel, cependant, on peut parler de véritable rupture à ce niveau).

Passons au nerf de la guerre, les fonctionnalités. On retrouve bien évidemment notre port USB Hôte, à ce sujet, FON nous signal que les désagréments connus sur la Fonera 2.0 ont été fixé grâce à la nouvelle boeard. La board justement … finit Atheros, bonjour Ralink, pour un chipset à la norme N qui permet une couverture plus importante et des débits revus à la hausse. Petit regret, les firmwares alternatifs risquent de présenter quelques problèmes. En tout cas, cette nouvelle Fonera est toujours plus intelligente, toujours plus sociale, elle permet par exemple d’uploader vos photos sur flickr ou picassa ordinateur éteint, de télécharger sur bittorent, toujours ordinateur éteint … et un débit, jusqu’à 300mb grâce au 802.11n… miam.

Une flash de 8mo et 64 megas de mémoire rendent relativement confortable le déploiement de petites applications que les développeurs de la fonosfera . Voici les spécifications complètes :

On regrettera peut être juste l’absence de la bande des 5ghz et l’absence de port gigabit, en dehors de ces deux petites choses, la Fonera 2.0n est ce qu’on appelle une bonne affaire, vendue 79euros là où la concurrence affichera les mêmes spécifications à partir de d’environ 120 euros.. et avec le port usb en mois. Et quand on la compare aux ténors du marché, et bien il n’y a pas photo :

Enfin voici une petite présentation en vidéo par Martin.

Alors ? Convaincus ? Vous pouvez commander votre Fonera 2.0n ici, elles sont maintenant disponibles !

Bravo Martin et merci à FON pour ce choix de l’Open Source 😉

Depuis avant hier, une rumeur basée sur un white paper datant de début août tend à se répendre comme une trainée de poudre, c’est la seconde fois qu’on nous fait le coup :

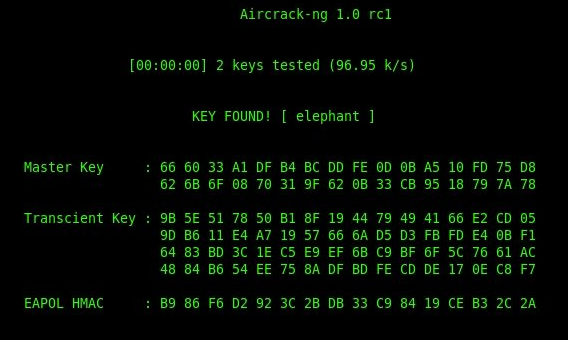

« Le WPA craqué en moins de 60 secondes » = BULLSHIT time !

Le proof of concept présenté porte sur un très intéressant Man in the Middle WPA/TKIP. Cédric Blanchet qui explique ici pourquoi et comment ce proof of concept n’a pas grand chose à voir avec un WPA « cracké ». Cette attaque consiste en un chopchop puis a une attaque sur le MIC TKIP comme l’explique Cédric, killer links à l’appui. J’ajouterai simplement qu’en plus de ceci, tout dépend de l’implémentation faite par le constructeur du routeur.

D’une manière générale, à chaque fois que l’on vous présente ce genre de news au titre racoleur, allez donc faire un tour sur le blog de Cédric, qui est probablement la meilleure source d’information francophone sur la sécurité wireless.

Je suis rentré hier d’Hacking at Random qui fêtait son 20e anniversaire cette année, cet évènement se tient tous les 4 ans en hollande à cheval avec les Chaos Communication Camps du CCC. C’est dans une jolie campagne hollandaise que 2500 hackers du monde entier se sont donnés rendez-vous la semaine dernière pour fêter cette édition un peu spéciale.  Des conférences de haut niveau, des rencontres insolites, des prises de contact ultra intéressante avec le gratin mondial de la sécurité informatique. Le New York Times qualifiait l’édition 1997 de Woodstock pour Hackers, l’édition 2009 n’a pas dérogé à la règle. J’étais aux côté des ours de Bearstech avec une blinde de matériel wifi et des openmoko sous la tente OpenBSD/Hackable:Devices. Au programme de cette semaine folle : une petite halte chez Infrae, à Rotterdam et où j’ai passé un super moment avec Sylvain, Kit, Guido et Wim, puis direction Vierhouten pour le Hacking at Random pour le festival : lockpicking, attaques de backbone, TOR, bidouille DECT avec un fantastique réseau déployé par l’organisation, cracking d’encryption GSM, Foaf et SSL, x509 par Dan Kaminsky, (…) et surtout cette conférence bilan qui expliquait comment l’infrastructure déployée sur le site avait été réalisée sous la main de maitre de XS4all, surement le meilleur fournisseur d’accès au Net Hollandais et l’un des tous meilleurs en Europe qui a réussi la performance de tirer de la fibre sur plus de 150 kilomètre pour numériser cette province reculée. Encore plus fort : quand on réunit 2500 hackers, on a forcemment peur de débordements comme une attaque qui partirait de là bas et utiliserait cette énorme connexion pour des actes répréhensibles … et bien non, rien de tout ça, XS4ALL confiait qu’aucun abuse n’avait été remonté.

Des conférences de haut niveau, des rencontres insolites, des prises de contact ultra intéressante avec le gratin mondial de la sécurité informatique. Le New York Times qualifiait l’édition 1997 de Woodstock pour Hackers, l’édition 2009 n’a pas dérogé à la règle. J’étais aux côté des ours de Bearstech avec une blinde de matériel wifi et des openmoko sous la tente OpenBSD/Hackable:Devices. Au programme de cette semaine folle : une petite halte chez Infrae, à Rotterdam et où j’ai passé un super moment avec Sylvain, Kit, Guido et Wim, puis direction Vierhouten pour le Hacking at Random pour le festival : lockpicking, attaques de backbone, TOR, bidouille DECT avec un fantastique réseau déployé par l’organisation, cracking d’encryption GSM, Foaf et SSL, x509 par Dan Kaminsky, (…) et surtout cette conférence bilan qui expliquait comment l’infrastructure déployée sur le site avait été réalisée sous la main de maitre de XS4all, surement le meilleur fournisseur d’accès au Net Hollandais et l’un des tous meilleurs en Europe qui a réussi la performance de tirer de la fibre sur plus de 150 kilomètre pour numériser cette province reculée. Encore plus fort : quand on réunit 2500 hackers, on a forcemment peur de débordements comme une attaque qui partirait de là bas et utiliserait cette énorme connexion pour des actes répréhensibles … et bien non, rien de tout ça, XS4ALL confiait qu’aucun abuse n’avait été remonté.

Sur le LAN en revanche on sait que la dernière faille du client DHCP a été exploitée, le hacker a semble il réussi à passer de nombreux man in the middle.

Puis, en Off, des rencontres inoubliables, avec le boss de la sécurité de Yahoo, ou avec C-Base, The PirateBay, les anonymous, le Parti Pirate suédois, le Chaos Computer Club de Berlin, avec Dan Kaminsky titubant entre les tentes après un apéritif un peu chargé ou enfin l’élite du hack GSM avec Harald Welte notemment connu pour sa conférence « how to run your own GSM network ».

Le capture the flag organisé pour l’occasion a vu la machine qui comptait les points piratée, il a donc été interrompu.

Bilan : HAR sur 4 jours, c’est vraiment trop court, un mois entier n’aurait pas suffit à rencontrer toutes les personnes passionnantes présentes sur le site.

Ce qu’il y a de plus rigolo dans HADOPI et qui n’a de cesse de me faire mourir de rire, c’est ce « défaut de sécurisation de ligne internet », vous savez, cette « négligence caractérisée » qui vaudra à tout internaute dont la machine à été trojannée ou rootkitée de se prendre une belle amende car le fameux « contre logiciel » propriétaire et non interopérable (et non spécifié d’ailleurs) ne sera, soit pas installé (parce qu’il n’existe pas sur votre OS) soit carrément désactivé par un programme malicieux ?

Ce qu’il y a de plus rigolo dans HADOPI et qui n’a de cesse de me faire mourir de rire, c’est ce « défaut de sécurisation de ligne internet », vous savez, cette « négligence caractérisée » qui vaudra à tout internaute dont la machine à été trojannée ou rootkitée de se prendre une belle amende car le fameux « contre logiciel » propriétaire et non interopérable (et non spécifié d’ailleurs) ne sera, soit pas installé (parce qu’il n’existe pas sur votre OS) soit carrément désactivé par un programme malicieux ?

Et bien figurez vous que 2 pointures de la sécurité informatique, Kevin Mitnick et Dan Kaminsky, ont vu leur système mis à mal par des blackats pendant le Defcon. Les hackers ont publié dans un Zine l’intégralité des petits dessous des machines de deux légendes vivantes de la sécurité informatique … rien que ça.

Cher Franck Riester, cher Frédéric Mitterrand, Chère Michèle Aliot Marie, cher tout le monde qui êtes en train de défendre un texte de merde, inadapté aux usages et à la réalité de l’internet. Il s’agit là d’un avertissement très sérieux : des experts eux mêmes se font pirater leur machine, ceci c’est peut être des hiéroglyphes pour vous, mais pour quelqu’un comme moi, ça veut dire que les machines de ces deux experts auraient très bien pu accueillir un serveur complet de fichiers illicites disponibles en téléchargement à « l’insu de leur plein gré ». Vous avez normalement des conseillers compétents (de grâce pas le beau frisé, il ne sait pas de quoi il parle), consultez les, montrez leur ceci, et demandez leur avis sur cette idiotie qu’est le délit de négligence caractérisée que vous êtes en train d’essayer d’instaurer. Ah vous ne connaissez peut être pas le pedigree de Kevin Mitnick qui a rendu fou la CIA et le FBI pendant plusieurs années, vous ne connaissez peut être pas non plus Dan Kaminsky, l’homme qui a fait trembler les DNS mondiaux ou mis à jour le rootkit de la major Sony qui a infecté plus de 500 000 machines … grâce à une autre de vos idées de génie (les DRM), depuis abandonnés et dont on attend toujours les études d’impact …

Et mettez vous ceci dans le crâne une bonne fois pour toute :

La sécurité informatique ce n’est pas un produit, c’est un process !

La sécurité a 5euros par mois, les antivirus qui bloquent tous les virus, même ceux qui n’existent pas encore (souvenez vous Tegam et Guillermito), c’est un fantasme de marketeux boutonneux à peine sorti de l’école, c’est une ânerie de plus, c’est de la publicité mensongère… et oui le « contre logiciel », c’est une albânerie.

Aucun « contre logiciel », aucun firewall, aucun antivirus n’arrêtera jamais un assaillant, ceci est de la pure fiction. Aujourd’hui, des experts en sécurité informatique internationalement reconnus en font les frais, avec HADOPI 2, ce sont des dizaines de milliers d’innocents que vous allez condamner en inversant la charge de la preuve… un raccourcis bien simple pour vous car le commun des mortels sera bien incapable d’analyser, forensic, s’il a subit une attaque, d’où ou comment : quand bien même vous ne chercheriez pas à inverser la charge de la preuve, la justice ne dispose pas non plus, en nombre suffisant, d’experts capables de confirmer ou d’infirmer un acte de piratage manifeste sur le système d’une victime qui se verra accusée à tort.

Il y a des approches peu fines sur le Net, c’est assez commun, tellement commun que dans 99% des cas, je n’y prête strictement aucune attention … Oui mais voilà, quand je découvre ceci dans le fil des commentaires en attente :

… Même si je pense à un kiddie qui joue les Jean-Kevin en s’adonnant à l’apprentissage du chapitre 1 du bien nommé : « L’injection pour les nuls« , cette petite incursion kikoololesque m’intrigue … « Il me veut quoi lui ? »…

Puis, rapidement, j’en viens à me demander pourquoi précisemment sur cet article … Un petit whois sur l’ip et je découvre une machine appartenant visiblement à la société Monext … Apparemment, aucun rapport avec Extelia, donc pas de raison de s’inquiéter, il doit s’agir d’un salarié qui occupe sa fin de journée et qui n’a trouvé que ça à faire au lieu de jouer avec ses collègues à la Dame de Pique en réseau.

C’est donc avec un outil de hacker chinois visiblement encore trop méconnu de certains et qui commence la lettre G, qu’au pif, je lance une requête de l33t… Tenez vous bien : voici le résultat de la requête.

Il y a donc une SSII ou une Web Agency, appelons la comme on veut mais je dirais plutôt Web Agency à tendance fashouille, du nom de Le Web, qui a réalisé les sites de Extelia et de Monext … Voilà le chaînon manquant.

Du coup je demande à des personnes autour de moi s’ils n’ont pas, eux aussi, de la visite de petits rigolos …Bingo, ça « prosel » aussi chez Korben… Dingue ça !

Là tout de suite j’hésite entre :

Mais qu’est ce qui peut bien passer par la tête de ces gens pour prendre les internautes pour de gros niais ?

On récapitule :

1° Un certain Callaghan qui s’illustre aussi dans les fils de commentaires de l’ami Korben, ou un de ses collègues, trouve malin d’utiliser la machine d’un client pour masquer l’identité de sa boite … C’est super con car c’est comme ça que Monext (qui n’a rien demandé), se voit associé à une entité, Extelia, qui jouit déjà d’une image déplorable chez bon nombre d’internautes … Et ça, Monext ne doit pas être super demandeur.

2° Je doute que Monext apprécie qu’une de ses machines servent à balancer des attaques (aussi ridicules soient elles), ou venir troller maladroitement de ci de là, mais ça c’est encore une autre histoire.

3° Si vous avez des soucis avec certains contenus publiés ici comme ce billet, voici plusieurs manières de me joindre, si vous souhaitez que cette histoire reste entre nous, je vous suggère même d’utiliser ceci … Ça évite en principe les malentendus et surtout de retrouver publiquement les gorasseries qu’on laisse sur les serveurs des gens en pensant qu’on est anonyme.

4° Quand on essaye ce genre de choses, on le fait localement, pas sur un petit blog comme le mien qui ne fait qu’exprimer ses inquiétudes, communes à celles de nombreux internautes, et qu’Extelia spammera à tort ou à raison (et les derniers épisodes nous amènent même à réévaluer à la hausse les ratios d’erreurs dans ces envois de mails d’avertissements).

5° Eventuellement, si vraiment vous m’en voulez et que vous voulez inscrire mon blog sur Zone-H, le minimum requis est d’apprendre à se servir de TOR (le même bidule qui fait que certaines personnes ne recevront jamais de mail motivé par des causes réelles de la part d’Extelia) ou se servir un système plus efficace pour masquer son IP que d’utiliser celle d’un client qui mène à l’identité de l’auteur réel en moins de 30 secondes.

6° Vous trouvez malin de taper sur Atos Origins … Ne vous inquiétez pas, on connaît, et avec des copains ça fait quelques années qu’on ne vous a pas attendu pour le faire … Mais la diversion ne prend pas, navré… Aujourd’hui c’est bien Extelia pwn3d le sujet.

7° Quand on bosse dans une web agency, ou une SSII et quand une faille est révélée on s’assure de la patcher pour tout ses clients au lieu de venir glander dans les fils de commentaires de blogs ou tenter des choses débiles : ça évite ce genre d’effet de bord …

Je présente mes excuses à la société Monext qui n’a sûrement pas demandé de se retrouver dans ce malheureux billet, fruit d’une boulette de son prestataire, le désormais célébrissime, Le Web. A moins que je ne me trompe que ce soit bien des gens de Monext qui s’adonnent à ce genre de pratiques, mais ça, allez savoir pourquoi, j’ai beaucoup de mal à y croire.