Il va se passer aujourd’hui quelque chose de drôle… de très drôle… Je n’ai pas encore réussi à obtenir plus d’information sur la vulnérabilité dont il est fait état dans ce communiqué de presse ni son impact sur des technologies d’inspection de contenu que certains aimeraient utiliser pour faire la chasse aux contenus copyrightés, en tout cas, vu d’ici, je sens la bonne barre de rire en perspective.

Il va se passer aujourd’hui quelque chose de drôle… de très drôle… Je n’ai pas encore réussi à obtenir plus d’information sur la vulnérabilité dont il est fait état dans ce communiqué de presse ni son impact sur des technologies d’inspection de contenu que certains aimeraient utiliser pour faire la chasse aux contenus copyrightés, en tout cas, vu d’ici, je sens la bonne barre de rire en perspective.

Le CERT-FI devrait dans la journée nous apporter plus d’information mais en gros, STONESOFT aurait découvert une technique avancée d’évasion qui permettrait la compromission d’un grand nombre de technologies d’inspection de contenu. Pour le moment, impossible de dire si cette découverte aura un impact sur les technologies de deep packet inspection que certains souhaitent mettre à disposition de la chasse aux fichiers copyrightés. Cette information à prendre avec des pincettes, donnerait un terrible écho à ce billet ainsi qu’à celui ci si elle venait à être confirmée et si son impact sur les technologies de DPI était mis en évidence.

Voici le communiqué de la société :

Communiqué de presse

Découverte d’une nouvelle menace de sécurité : les entreprises du monde entier menacées

Des techniques d’évasion avancées capables de traverser la plupart des équipements de sécurité réseau ont été découvertes.

Levallois-Perret, le 18 octobre 2010 – Stonesoft, fournisseur innovant de solutions de sécurité réseau intégrées et de continuité de l’activité annonce aujourd’hui avoir découvert une nouvelle forme de techniques avancées d’évasion (AET = Advanced Evasion Techniques) qui menacent très sérieusement les systèmes de sécurité du monde entier. Cette découverte vient compléter et renforcer ce qui est déjà connu des techniques d’évasion dites plus classiques. L’information a été remontée au CERT et aux ICSA Labs qui ont également validé son sérieux et son fondement.

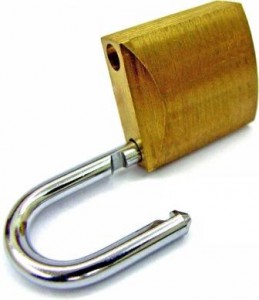

Les AET sont l’équivalent d’un passe-partout permettant aux cybercriminels d’ouvrir les portes de tout système vulnérable comme un ERP ou un CRM. Elles sont en effet capables de contourner les systèmes de sécurité réseau sans laisser aucune trace. Pour les entreprises, cela signifie qu’elles risquent de perdre des données confidentielles. Par ailleurs, on peut tout à fait imaginer que des cyber terroristes s’appuient sur ces AET afin de mener des activités illégales pouvant avoir des graves conséquences.

La découverte a eu lieu dans les laboratoires de recherche de Stonesoft basés à Helsinki. Les experts ont ensuite envoyé des échantillons et remonté l’information à l’organisme de sécurité nationale finlandais le CERT ainsi qu’aux laboratoires ICSA (division indépendante de Verizon Business) qui testent et délivrent des certifications aux solutions de sécurité et aux équipements connectés au réseau. Le CERT-FI, chargé coordonner au niveau mondial les parades aux vulnérabilités identifiées, en collaboration avec les éditeurs de sécurité réseau, a publié, le 4 octobre quelques

informations sur ces techniques avancées d’évasion et les mettront à jour, aujourd’hui même.

Les vulnérabilités identifiées par Stonesoft touchent un grand nombre de technologie d’inspection du contenu*. Pour contrer ces vulnérabilités, une collaboration permanente du CERT-FI de Stonesoft et des autres éditeurs de sécurité réseau est absolument essentielles. Le CERT-FI s’efforce de faciliter cette coopération » explique Jussi Eronen, à la tête du département Coordination sur les Vulnérabilités.

Juha Kivikoski, COO chez Stonesoft explique : « Beaucoup de facteurs nous poussent à croire que n’avons découvert que la partie émergée de l’iceberg. La nature dynamique et indétectable de ces techniques avancées d’évasions peut potentiellement bouleverser l’ensemble du paysage de la sécurité réseau. Le marché rentre désormais dans une course sans fin contre ce nouveau type de menaces avancées et il semblerait que seules les solutions dynamiques pourront tirer leur épingle du jeu. »

« Stonesoft a découvert de nouvelles techniques de contournement des systèmes de sécurité réseau. Les laboratoires ICSA ont validé les recherches et la découverte de Stonesoft. Par ailleurs, nous pensons que ces techniques avancées d’évasion peuvent avoir des conséquences pour les entreprises touchées, comme entre autres la perte de données stratégiques et

confidentielles » déclare Jack Walsh, directeur des programmes IPS (Système de Prévention des Intrusions) chez ICSA Labs.

Les AET « dans la nature »

C’est à l’occasion du test de leurs propres solutions de sécurité réseau StoneGate face à des nouvelles attaques élaborées que les experts de Stonesoft ont découvert cette nouvelle catégorie de menaces. Les tests en conditions réelles et les données recueillies lors de l’expérience démontrent que la plupart des solutions de sécurité réseau n’ont pas su détecter ces AET et n’ont, par conséquent, pas pu les bloquer.

Stonesoft soutient l’idée que des pirates du monde entier sont peut-être déjà en train d’exploiter ces AET pour lancer des attaques élaborées et très ciblées. Seuls quelques produits sont à même de fournir une protection contre ce phénomène, les entreprises doivent donc mettre en place un moyen de défense très rapidement.

Quel est le meilleur moyen de se protéger contre une AET ?

Pour se protéger de ces techniques d’évasion dynamiques et en constante évolution, il est nécessaire de s’équiper de *systèmes logiciels de sécurité capables de se mettre à jour à distance et d’être administrés de façon centralisée. Ces systèmes possèdent un avantage indéniable en termes de protection contre des menaces aussi dynamiques que les AET. Stonesoft fait partie des acteurs délivrant ce type de solutions, via sa gamme StoneGate.

Cependant, la grande majorité des équipements de sécurité réseau dans le monde sont des solutions matérielles, pour lesquelles il est difficile voire impossible de se mettre à jour au même rythme que ces techniques d’évasion, qui mutent en permanence.

Pour en savoir plus sur les techniques d’évasion et participer au débat sur la façon de les combattre, connectez-vous au site www.antievasion.com

Pour plus d’informations sur les solutions StoneGate de Stonesoft, rendez-vous à l’adresse suivante : www.stonesoft.com

Centre Mondial d’information 24h/24 sur ce sujet : + 358 40 823 7511

Contact presse ICSA Labs :

Brianna Carroll Boyle,

Public Relations Manager

Verizon and ICSA Labs

+1 703-859-4251

[email protected]

Le CERT-FI encourage les personnes désireuses de communiquer par email à utiliser la clé PGP. La clé est disponible est disponible à cette adresse :

https://www.cert.fi/en/activities/contact/pgp-keys.html

Les politiques du groupe de coordination sur les vulnérabilités sont disponibles à l’adresse suivante :

https://www.cert.fi/en/activities/Vulncoord/vulncoord-policy.html

A propos de Stonesoft :

Stonesoft Corporation (OMX : SFT1V) est un fournisseur innovant de solutions de sécurité réseau intégrées. Ses produits sécurisent le flux d’informations à l’échelle d’entreprises distribuées. Les clients de Stonesoft sont notamment des entreprises dont les besoins commerciaux croissants requièrent une sécurité réseau avancée et une connectivité professionnelle permanente.

La solution de connectivité sécurisée StoneGate™ fusionne les aspects de la sécurité réseau que sont le pare-feu (FW), le réseau privé virtuel (VPN), la prévention d’intrusion (IPS), la solution de réseau privé virtuel à technologie SSL (SSL VPN), la disponibilité de bout en bout, ainsi qu’un équilibrage des charges plébiscité, au sein d’une appliance dont la gestion est centralisée et unifiée. Les principaux avantages de la solution de connectivité sécurisée StoneGate se traduisent notamment par un coût total de possession faible, un excellent rapport prix/performances et un retour sur investissement élevé. La solution StoneGate virtuelle protège le réseau et assure une continuité de service aussi bien dans les environnements

réseaux virtuels que physiques.

La solution SMC (StoneGate Management Center) permet une gestion unifiée des solutions StoneGate Firewall with VPN, IPS et SSL VPN. Les solutions StoneGate Firewall et IPS fonctionnent en synergie pour fournir une défense intelligente à l’échelle du réseau de l’entreprise toute entière, tandis que la solution StoneGate SSL VPN renforce la sécurité dans le cadre d’une utilisation mobile et à distance. Fondé en 1990, Stonesoft Corporation a son siège mondial à Helsinki, en Finlande, et un autre siège social aux États-Unis, à Atlanta, en Géorgie.

Pour plus d’informations sur Stonesoft Corporation, ses produits et services, consultez le site www.stonesoft.com – le blog institutionnel :http://stoneblog.stonesoft.com

J’ai l’impression que ce n’est pas l’AET le véritable sujet de l’article mais l’offre de sécurisation-de-logicielle-avancée-de-la-mort-qui-tue juste après 8o

Oui je n’en serai pas étonné d’où ma prudence sur le sujet, mais pour une entreprise qui vend de la sécurité c’est une pratique courante, et puis quand on pointe du doigt un problème sans y apporter de solution c’est qu’on fait partie du problème non ? 😉

Un problème? Quel problème?

Les FAI se mettent à filtrer le réseau, des gens trouvent un moyen de l’utiliser quand même (de le re-neutraliser), et on appelle ça un « problème »? C’est une solution, au contraire, ou tout au moins un palliatif.

krkrkr vu sous cet angle 😉

quelques détails:

http://www.securityvibes.com/community/fr/blog/2010/10/18/de-nouvelles-techniques-d%C3%A9vasions-ips-et-pas-de-traces-dans-les-journaux

Thx pour le détail

AET… Le truc qui va remplacer l’APT (sans get) dans les slidewares… Sans dec… Et qui qui la trouve ? Celui qui a la solution, FORCÉMENT.

Vous remarquerez également que la dernière fois que le CERT-FI a été impliqué dans un truc d’échelle mondiale façon « Internet va mourrir et nous avec », ça s’est soldé en eau de boudin… Cf. chez moi:

http://sid.rstack.org/blog/index.php/298-tcp-broken-beyond-fixing

http://sid.rstack.org/blog/index.php/302-artillerie-en-phase-aqueuse

Ceci étant, il est intéressant de constater que la fin du monde est grosso modo à l’heure cette année encore. Ça permet de préparer les budgets pour 2011…

Ah effectivement c’est pas leur coup d’essai 🙂

Donc on a en fait un trou tout neuf qui laisse passer des trucs tout vieux sur boites noires… PF a encore de beaux jours devant lui… je vais bien, tout va bien….

Perso, tant qu’il n’y a pas de détail technique, je considère que le truc n’existe pas et que c’est du FUD. Ceci dit, attention accrochez-vous bien, le CERT-FI a publié un pre-bulletin:

http://www.cert.fi/en/reports/2010/vulnerability385726.html

Aucun détail, aucune protection mentionnée, mais quand même deux articles en références. Je vous laisse juger:

> References

> * Stonesoft’s press release

> * Stonesoft’s stock exchange release

Effectivement, le NASDAQ a toujours été considéré comme une source d’information de premier choix dans le monde de la sécurité…

Sigh…

Rentre sur le site http://www.antievasion.com

Stonesoft a découvert de nouvelles techniques d’,evasions qui peuvent être combinées pour contourner et bypasser les équipements de sécurité de type IPS par exemple.

Et ? Tu appelles ça des détails techniques ?

Pareil que Sid… pas de code =FUD

Ce site n’est qu’un roman à l’eau de rose : des chiffres, une belle histoire, des noms prestigieux (Gartner, etc) et … c’est tout.

Absolument rien de concret !

La section « de la théorie à la pratique » n’apporte rien.

Bref, du teasing, du teasing et du teasing.

Bon le film, il sort quand ?

Pour les fêtes ?

db

Je suis sans doute moins calé en sécurité que les posteurs précédents, mais franchement j’ai l’impression qu’on peut résumé en 1 phrase leur message : « On a trouvé un truc méga dangereux et seule une technologie de pointe (genre la notre) peut éviter la mort de votre entreprise », sans même le début du commencement de la description de la faille ou de l’attaque à part que c’est dynamique…

En fait, ils ont découvert HADOPI : c’est dynamique et c’est une menace pour le réseau 😀

Bref, ils nous refont juste le bon vieux bug de l’an 2000, sauce 2012 fin du monde.

Mouais, mouais, mouais.

Encore un ping de la mort ressucité pour la nième fois. 🙂

Attendons la fin du teasing pour juger.

Après, les rssi pourront p’têt dire merci à Stonesoft pour autre chose à se mettre sous la dent qu’une maigre queue budgétaire sur 2010.

Mais bon, en France tout du moins, les budgets 2011 sont clos.

C’est certain, une clé usb (celle qui est dans le téléphone que l’on synchronise par exemple ou les données que l’on place dans l’agenda, les contacts, etc par exemple) utilisée comme technique d’évasion, le réseau y peut pas faire grand chose.

Mais y’a pas que le réseau edans la vraie vie !

Db

On a un peu plus de détails ici :

http://www.lemondeinformatique.fr/actualites/lire-des-techniques-d-intrusions-mettent-en-echec-les-ips-31961.html

Sauf que la notion de combinaison n’est pas réellement décrite : un exemple concret aurait été sympa.

Et que l’exemple donné avec une pile TCP/IP perso est, de mon point de vue, bof bof. D’une part parce qu’il s’agit d’une pile perso (moi aussi si un hôtel particulier au coeur de Paris je peux faire croire à l’existence d’un nouveau boulevard en peignant par dessus). Ensuite, l’IPS qui vérifie au début puis plus après, faut le mettre à la poubelle.

On peut faire du SSL aussi, c’est d’emblée furtif ! Inutile d’inventer des trucs abracadabrants.

Combiner des méthodes de furtivité pour être encore plus furtif ?

Mouais, les méthodes sont en générale additives non multiplicatives. A quand un stuxnet qui transporte un conflicker lequel transporte un sasser dans un tunnel SSL le tout dans un canal caché DNS (ou toute autre combinaison) ?

On attend tjs un ou plusieurs exemples concrets et reproductibles.

Sans cela impossible d’évaluer un produit.

db