Le site Toulouse7.com ayant décidé d’égarer mon commentaire en réaction à cet article, je me suis dit qu’au final, une réponse trouverait un peu plus d’écho sur ce blog pour sensibiliser les personnes qui pourraient se laisser berner. On se doutait bien que des petits malins allaient surfer sur la vague PRISM pour refourguer leurs « solutions » qui n’en sont pas. Je viens de tomber sur le parfait exemple

Le site Toulouse7.com ayant décidé d’égarer mon commentaire en réaction à cet article, je me suis dit qu’au final, une réponse trouverait un peu plus d’écho sur ce blog pour sensibiliser les personnes qui pourraient se laisser berner. On se doutait bien que des petits malins allaient surfer sur la vague PRISM pour refourguer leurs « solutions » qui n’en sont pas. Je viens de tomber sur le parfait exemple d’article de page de pub totalement à côté de la problématique de fond pour mettre en avant une solution technique qui ne répond en rien à l’expression d’un besoin de confidentialité pourtant réel des entreprises comme des particuliers face à PRISM, Tempora, et tous les programmes de renseignement d’origine électromagnétique… qui se traduit, rappelons le, par ce qu’on appelle de l’interception massive sur les réseaux IP…

Par pitié, si vous êtes chef d’entreprise et que vous vous sentez concerné par la confidentialité de vos données professionnelles, ne vous laissez surtout pas endormir par ce genre de charlatan qui vous préconise une solution (la leur) alors qu’ils n’ont visiblement pas compris le problème. Nous le savons, le monde de la « sécurité » informatique raffole des peurs des uns et des autres. Un prospect qui a peur, c’est un client en puissance. Si en plus on joue sur sa fibre patriotique, c’est le jackpot.

Si vous vous souvenez par exemple du logiciel de « sécurisation » HADOPI qui n’a finalement jamais vu le jour et dont j’ai d’ailleurs largement parlé sur ce blog, vous vous souvenez peut être aussi des pseudo solutions à la con, comme les HADOPIPOWARES vendus par des sociétés comme Orange et beaucoup d’autres, ce alors qu’aucune spécification n’était rédigée. Un défilé de « solutions » toutes plus crétines les unes que les autres, quand elles n’étaient pas tout simplement vouées à créer plus d’insécurité que de sécurité. A n’en pas douter, et je m’y attendais, PRISM va provoquer le même phénomène, mais cette fois à l’échelle mondiale. Et ça c’est inquiétant.

i (won’t) Trust you

Notre premier winner s’appelle Jean-Nicolas Piotrowski, il dirige la société iTrust, dont je ne remets pas en cause la qualité des produits, je ne les connais pas, je ne les ai pas testé. En revanche je remets en cause ses propos sans queue ni tête pour vendre sa salade, et tout le iBullshit qu’il met autour pour nous enrober ça en se parant de sa blouse blanche.

Il commence d’ailleurs assez fort en mettant en branle son expertise en droit international, un terrain sur lequel peu d’experts en sécurité s’aventurent tant il est casse gueule :

L’espionnage par PRISM n’est pas légal et va à l’encontre à la fois de la règlementation US du tribunal fédéral relatif au renseignement étranger et de la règlementation européenne.

Ah bon ? PRISM ne serait donc pas « légal »… Please define « légal »… légal pour qui ? Légal pour quoi ? Le Patriot Act est illégal ? Un traité comme l’UKUSA est illégal ? J’entends déjà d’ici les britanniques ricaner… j’entends aussi tous les juristes se fendre la poire. Après ce bref interlude juridique, on rentre dans le FUD technique, un peu comme le coup du « connu inconnu » qui m’avait tant fait rigoler :

tel qu’il est techniquement décrit, il ne permet pas seulement de surveiller des individus (officiellement étrangers aux USA) mais permet aussi de perpétrer de l’espionnage économique (notamment à destination des entreprises utilisant les services tels que par exemple : Google, Microsoft, Apple.)

PRISM serait donc « techniquement décrit », intéressant. Bon si vous avez des spécifications techniques sous le coude, elles m’intéressent, n’hésitez pas à me les transmettre par mail. Chez Reflets, nous avons assez candidement cherché dans les moult gigas de PDF et PowerPoint tout laids de la DISA, et on est loin, très loin, d’avoir un descriptif technique du gros zizi américain. La surveillance de masse, c’est un peu comme une boite de chocolats, on ne sait jamais sur quelle agence on va tomber.

Maintenant que le lecteur est persuadé que PRISM est illégal et qu’il est face à un « expert », le voilà mûr pour se faire cueillir :

Alors que faire ? Il faut simplement appliquer ce que certaines instances européennes légitimes et certains experts préconisent

- utiliser des logiciels et solutions professionnelles européennes (Préconisations faites par la CNIL, le rapport du sénateur Boeckel et l’agence européenne ENISA)

- héberger des données d’entreprises dans des data centers sur sol européen,

- choisir des prestataires informatiques privilégiant des solutions européennes dans leurs infrastructures et qui ne seront donc pas soumises au Patriot Act

- choisir des prestataires de droits européens.

Si Jean-Nicolas Piotrowski avait la moindre idée de ce qu’est PRISM, il ne sortirait pas de telles énormités. Nous l’avons expliqué depuis le début, PRISM est un tout petit machin au sein d’un programme bien plus global… et un programme faisant l’objet d’accords internationaux… avec des pays européens, les britanniques en tête (avec TEMPORA), mais pas que. En outre les USA sont loin d’être les seuls à wiretaper les câbles sous marins ou le cul des iX. Britaniques et français (pour ne citer qu’eux) s’adonnent aussi très certainement à ce genre de pratiques. Prétendre que la problématique de l’interception de masse se limite à PRISM, c’est faire preuve d’un manque de discernement et d’information crasse sur le monde fou fou fou du renseignement d’origine électromagnétique. Je passe sur le clin d’œil au rapport Bockel (et non Boeckel) et le troll sur les routeurs chinois en vous invitant à lire ce billet de Stéphane Bortzmeyer pour vous laisser prendre la mesure de tout le FUD autour de ce sujet.

La conclusion de Jean-Nicolas Piotrowski, on s’y attendait un peu :

Les solutions existent, la preuve en est, j’en ai développé une non soumise au Patriot Act qui garantit une totale confidentialité des données. L’histoire de PRISM nous montre que ce n’est pas le cas pour les solutions américaines.

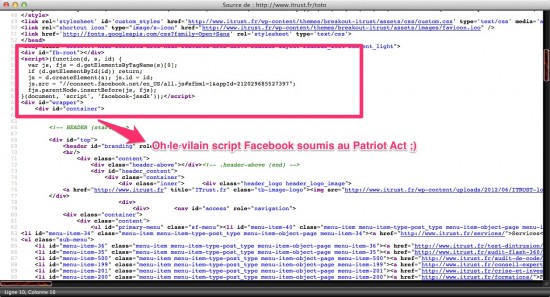

Wahou… un solution non soumise au Patriot Act ! c’est fort ça ! Nous voila rassurés ! Mais mesurons le degré de soumission au Patriot Act de manière un peu plus objective.

- Le domaine iTrust.fr est déposé chez Gandi, jusque là tout est souverain

- iTrust est hébergé sur l’AS39405, un AS souverain (Full Save Network)… jusque là tout va bien, mais attention, le peering est moins souverain (Level3, Cogent et Hurricane sont tout les trois soumis au Patriot Act).

On va dire que pour la tuyauterie, c’est à peu près bon, regardons les dessous. C’est tout de suite moins souverain…

C’est d’ailleurs assez curieux pour une société de sécurité informatique d’avoir des trackers Facebook et une fan page sur ce réseau social soumis au Patriot Act et collaborant directement avec la NSA, mais pourquoi pas… C’est bien mignon de claironner qu’on a développé un logiciel non soumis au Patriot Act, ce qui est au passage une tautologie pour une entreprise française, mais si on veut se positionner commercialement de manière sérieuse dans les solutions « PRISMproof », on commence par éviter les trackers Facebook sur son site professionnel.

PRISMproof ?

Avant que vous ne me posiez la question « alors comment on fait pour échapper à PRISM », je vais tenter de vous faire une (trop) brève réponse, elle n’est pas parole d’évangile mais elle ne vise qu’à vous donner des pistes, en fonction de vos activités (car il serait idiot de penser que nous avons tous les mêmes besoins et les mêmes exigences en matière de confidentialité, ce en fonction de nos activités) :

- Oui, on conserve ses données de préférence sur le territoire national et encore, tout dépend… Vous imaginez bien que nous n’irons par exemple pas héberger Reflets.info ni même ce blog chez Numergie (le cloud by Bull / Amesys), ou dans le cloud de Thales.

- Oui on chiffre son trafic (et tout son trafic), oui on utilise un VPN, mais pas n’importe lequel, on choisi correctement son point d’entrée, son point de sortie (ce en fonction du contexte à protéger lors de vos activités en ligne). J’ai fais le choix de privilégier de l’ OpenVPN (L2TP, c’est la loose). Je privilégie également une PKIx509 en PFS (Perfect Forward Secrecy). Le PFS a une vertu : même si la clé master tombe dans les mains de la NSA, elle ne pourra pas déchiffrer tout le trafic, il lui faudra casser de la clé session par session… ce qu’elle ne manquera pas un jour de faire, sachez le !

- Non, on utilise pas son VPN pour aller superpoker tout son carnet de contact chez Facebook !

- On durci son navigateur, par exemple avec JonDoFox et en utilisant, au cul du VPN, un bridge TOR, et des proxys différents pour les autres applications (mail, chat etc… que l’on chiffre également… PGP, OTR tout ça …)

- Pour une sécurité accrue, on recommandera l’utilisation de machines virtuelles, ce afin d’isoler les différents contextes liés à nos différentes activités (une vm sous GNU/Linux pour les mails, qui sort en Suisse, une vm pour bittorrent, qui sort en Suède, etc…)

- Oui c’est plus lent, mais vous apprendrez plein de choses passionnantes et vous corrigerez vos comportements en ligne pour gagner en confidentialité et en sécurité.

- Enfin, on gardera en tête qu’il n’y a pas de secret numérique éternel : toute donnée chiffrée sera déchiffrable un jour ou l’autre (les américains stockent le trafic chiffré, et c’est bien dans le but de le déchiffrer un jour ! Pensez donc à l’anonymiser)

D’une manière générale, ne croyez jamais un commerçant qui affirme vous rendre 100% anonyme sur le Net, c’est forcément un menteur. D’une manière générale ne croyez jamais une personne qui après 20 lignes pour vous expliquer PRISM conclura par « la preuve, j’ai moi même développé la solution qui garantie la confidentialité de vos données« , car ce dernier n’a non seulement rien prouvé, mais c’est très probablement un menteur. Et en matière de confidentialité, il y a certains pays ou ces menteurs peuvent finir avec des morts sur la conscience…

Enfin, ne croyez jamais un expert en sécurité qui sort les mêmes âneries qu’un ministre qui dépend de Bercy.

Un pourcentage non négligeable de la confidentialité se passe entre la chaise et le clavier, non sur un disque dur.

Bien joué d’avoir poussé l’analyse jusqu’au réseau. Mais ton analyse est un peu incomplète : AS39405 passe le plus gros de son trafic sur AS8218 (Neo Telecoms, FR), et surtout peer sur TOUIX (ils en sont fondateurs), Lyonix et France-IX. Du coup, le trafic à destination d’opérateurs FR passe uniquement par des opérateurs / IX français (en théorie en tout cas, Free et Orange semblent livrer depuis Londres pour resquiller les déclarations d’interco à l’ARCEP).

Mieux : FullSave possède son propre réseau de fibres, et du coup peut aussi contrôler les tuyaux de bout en bout pour un utilisateur soucieux.

Pfiou ! Bien joué !

Eh ben, un bien beau texte que je vais m’empresser de mettre en application sur certains trucs 🙂

Merci pour toutes ces infos et pour cette petite critique.

Billet intéressant, comme toujours.

Mais je m’interroge sur une phrase : « ce qu’elle ne manquera pas un jour de faire, sachez le ! » Comme le sujet m’intéresse, je me demandais si tu n’avais pas des infos un peu plus précises sur la question.

Par exemple « Un jour », tu vois ça plutôt comment ? Dans deux semaines, dans 20 ans ?

C’est un peu compliqué de spéculer là dessus, mais concrètement, des sociétés US comme Reservoir (un presta de la NSA) est spécialisée dans le MPPA (des proc à core massivement parallélisables). En attendant, il est maintenant avéré que la NSA s’intéresse évidemment au trafic chiffré, trafic qu’elle stocke en attendant de pouvoir le déchiffrer.

Merci. C’est bon à savoir.

L’arrivée des ces ordinateurs quantiques dans un futur (plus ou moins proche) va changer énormément de choses, je pense.

Je ne suis ni mathématicien, ni physicien mais d’après ce que j’ai pu lire et comprendre sur ce sujet qui m’intéresse énormément – et qui va indéniablement changer le paysage de l’informatique dans le futur – la plupart des algorithmes comme le RSA dont la robustesse réside dans la difficulté à factoriser un grand nombre vont être mis à mal par d’autres comme l’algorithme pour calculateur quantique de Shor, qui permet de faire cela très rapidement.

Si le sujet vous intéresse, je vous invite a lire:

– La breve mais très intéressante réponse de Will Vousden, ici: http://stackoverflow.com/questions/2768807/quantum-computing-and-encryption-breaking

– Cet excellent billet « How can quantum computers break ecryption », là: http://www.askamathematician.com/wp-content/uploads/2011/02/quantum_RSA_Shor.pdf

L’INRIA a déja réussi une factorisation sur RSA permettant de faire sauter les key de 768 bits 😉

Mais oui le calcul quantique va pas faire du bien à la crypto actuelle …

Même s’il est caricatural (après tout, si PRISM est illégal, pourquoi l’exécutif local ne ferait-il pas aussi des choses illégales ?) et que son application manque de rigueur (n’as-tu pas oublié Google Analytics, ou encore les CDN Google pour les fontes ?), ce discours me paraît toutefois fondé : quitte à être espionné, autant que ce soit localement uniquement, car on a plus de recours en local qu’à l’étranger (surtout si l’on devait s’occuper de chaque pays au cas par cas !), en plus de limiter la possibilité de se voir espionné (en limitant le nombre de services de renseignement ayant physiquement accès aux installations).

« L2tp c’est la loose »

Tu peux developper touff?

Pour maintes raisons (et vulnérabilités connues), c’est considéré à juste titre comme très en deçà d’OpenVPN.

L2TP pur ne chiffre pas, donc oui c’est en deça d’OpenVPN. La question c’est fonction de ce que tu mets au dessus. Et si tu mets du IPsec/IKE c’est un peu moins dégueux (quoique je n’ai pas d’évaluation de la sécu de cette solution vis à vis de OpenVPN).

Bref tu ne peux pas leur reprocher d’être imprécis et l’être toi même ! 🙂

Cordialement

Effectivement il y a une certaine heure de la nuit ou j’ai un peu de mal à rentrer dans des explications, en tout cas merci pour ton début 😉

Après pour être complet il faudrait également bencher ça avec PPTP qu’on trouve chez de « gros » fournisseurs de VPN, et là encore, on est assez loin derrière OpenVPN. Le dernier flaw dans MS-CHap les a clairement mis en défaut cf https://github.com/moxie0/chapcrack/

On est jamais assez « précis » quand on cause d’anonymat, comme je le disais dans l’article c’est pas en un seul article qu’on explique tout ça, il faudrait se fendre d’un paper un peu plus sérieux, et ce blog n’est pas l’endroit pour. Peut être sur Cypherpunk.fr si j’en trouve le courage cet été.

Pour continuer sur L2TP:

– Puisque tu parles d’IPSec (et tu as raison de le souligner puisqu’avec AES c’est le seul moyen de securiser à peu près L2TP), ce dernier est connu pour avoir été backdooré par la NSA, et justement sur mon OS de prédilection quand je cherche à avoir la paix : http://arstechnica.com/information-technology/2010/12/fbi-accused-of-planting-backdoor-in-openbsd-ipsec-stack/

– il est facile à bloquer/censurer

– il dispose d’implémentations natives sur OSX et Windows, et perso, les implémentations natives de couches de secu de ces os.. ben je ne leur fais pas confiance.

– Puis y’a le problème des perfs de l’encapsulation, c’est bien mais pas top, en tout cas bien en de çà d’OpenVPN.

« ce dernier est connu pour avoir été backdooré par la NSA, et justement sur mon OS de prédilection quand je cherche à avoir la paix : http://arstechnica.com/information-technology/2010/12/fbi-accused-of-planting-backdoor-in-openbsd-ipsec-stack/ »

mui, ca s’est pas du tout avere, faut vraiment le prendre au conditionnel 😉

Yep, enfin toujours est il que je préfère préconiser de de l’openvpn correctement fait à des implémentations natives de L2TP sur windows ou osx 😉

Bonjour,

Le terme « backdooré » est un peu excessif (IMHO) car trop péremptoire. Comme l’a précisé Théo, si modification il y a eu, c’est sans doute pour des besoins spécifiques.

http://www.linuxjournal.com/content/allegations-openbsd-backdoors-may-be-true

Rien à ma connaissance de concret n’a depuis été trouvé dans le code.

Concernant « Un pourcentage non négligeable de la confidentialité se passe entre la chaise et le clavier, non sur un disque dur. », cela se nomme la couche 8 du modèle OSI 😉

Salutations.

Effectivement, marc aussi semblait dire qu’il y avait eu pas mal de fud à ce sujet

« la couche 8 du modèle OSI » … i loled 😀

Une autre interprétation du modèle OSI (qui n’est pas de moi) !

Cordialement

+—+————–+

! 9 ! Politics !

+—+————–+

! 8 ! Money !

+—+————–+

! 7 ! Application !

+—+————–+

! 6 ! Presentation !

+—+————–+

! 5 ! Sesssion !

+—+————–+

! 4 ! Transport !

+—+————–+

! 3 ! Network !

+—+————–+

! 2 ! Data-Link !

+—+————–+

! 1 ! Physical !

+—+————–+

D’accord merci pour les explications 😉

Horreur, je viens de voir une pub TV pour le même genre d’arnaque et de Cloud 100% français anti PRISM. Avec un gadgeto-concept d’énergie numérique, la CLASSE (j’ai droit au CAPSLOCK aujourd’hui §).

Tous les chacals du marketing vont se jeter sur l’excuse PRISM pour fourguer des produits tous pourris mais franco-français, c’est clair !

Un autre article résume bien la situation : http://magazine.qualys.fr/produits-technologies/prism-effets-perver/

Ha encore un anti français … Rappelle moi qui a payé tes études …

Désolé, je vais encore faire mon râleur de 1ière, mais bon…

Ta solution pour protéger ses comm est intéressante, mais seulement pour une madame michu qui veut protéger les photos de ses petits enfants ou pour les sites un peu politiques. Nous sommes bien d’accord qu’aucune entreprise sérieuse n’utilisera ce système ?

Si on est d’accord que le risque pour une entreprise francaise est principalement de se faire voler des données par des étrangers, se faire espionner par les autorités francaises est un peu le cadet de leurs soucis (surtout qu’une bonne perquisition est toujours assez efficace).

Je suis bien d’accord que ce n’est pas le même soucis des sites politiques ou qui ne respectent pas la réglementation francaise.

Après, je suis complètement d’accord que cette histoire de PRISM et le patriot act sont souvent un argument marketting béton pour vendre de la camelote. Mais il en faut des arguments pour contrer un amazon peu cher et très développé.

« Nous sommes bien d’accord qu’aucune entreprise sérieuse n’utilisera ce système ? »

Non justement, nous ne sommes pas du tout d’accord sur ce point, tu serais surpris d’une nombre d’entreprises sérieuses qui utilisent du VPN au quotidien. Ensuite les mesures que je décris au dessus, ainsi que les « bonnes pratiques », comme le PFS, c’est effectivement bien moins courant, et c’est fort dommage.

Les entreprises « non sérieuses » sont justement celles qui ne le font pas avec les conséquences que l’on connait aujourd’hui en matière d’espionnage économique (pour rester dans le contexte « business »).

Article très intéressant, merci.

Par contre en tant que simple « internaute lambda », je me sens vite larguer et je constate que c’est foutu pour nous, l’anonymat, la sécurisation pour le tout un chacun, c’est foutu…

J’en avais déjà témoigné ici, j’ai commencé à migrer hors google avant Prism, et cette affaire m’a poussé à aller plus loin.

J’ai réussi cette semaine, après pas mal de prise de tête à commencer ma migration de Gmail…

Mon dieu quelle usine à gaz que Thunderbird… pas étonnant que « tout le monde » autour de moi utilise Gmail… peu de documentation ou trop, non mise à jour, pas très claire mais bon j’ai pigé….

Bon tout ca juste pour dire que le simple fait de migrer sa boite mail ( aprés 6 ans sur gmail !!! ) ca m’a pris un temps fou et ce n’est pas fini… ( d’ailleurs je n’ai toujours pas clairement idée de ou souscrire une autre adresse … Ovh c’est bien, c’est mal ? )

Mais alors la VPn, Tor etc etc …

Quand je vois le temps que cela demande… je pense que la plupart des gens ne feront jamais l’effort, je le vois bien de toute façon, en parlant autour de moi, tout le monde préfèrent s’accommoder de donner leurs datas à Google et consort, que de changer leurs habitudes et de migrer, tout en reconnaissant que j’ai raison de le faire… mais les gens n’ont tout simplement pas le temps pour ça.

Google et compagnie gagnent avec leurs interfaces simples, claires… ergonomiques…rapides ( désolé pour les amoureux de thunderbird… )

Alors Tor, Vpn et cryptage … c’est même pas la peine d’y penser.

Trop long, trop compliqué à mettre en place, pour un résultat « moins bien »…

bref c’est un peu comme être écolo ou végétarien… tout ça demande un effort de tous les jours …

PS : on doit faire quoi avec Facebook ? vous en avez un de compte ? l’utiliser ad minima sous pseudo ou faut se barrer ?

Bon désolé pour ce long commentaire mais tout ça soulève tellement de questions …

@Starsk : Pour un particulier, la question est surtout : en quoi la perte de votre anonymat et l’exploitation de vos données à des fins commerciales vous dérange ?

Selon là ou vous placez le curseur, alors vous allez mettre en place des mesures adaptées. Si le curseur est très bas (grosso modo : je m’en tape), inutile de se prendre la tête. Sinon, effectivement, c’est une connaissance à obtenir et du temps à passer.

Oui… un particulier pourrait s’en taper: tant que ladite exploitation de ses données personnelles ne le mène pas au refus (ou à la majoration / pour exemples) d’un emploi, d’une assurance, d’une complémentaire santé, d’un prêt logement, d’un compte bancaire, d’un moyen de communication… d’un droit ou accès quelconque.

Qui peut-il placer le curseur aussi bas ?

Certes, on peut vivre sans tout cela.

Je dois être le seul clampin à me plaindre qu’il n’y a pas assez de détails dans cette article pour le début d’une mise en place. Je sais bien que la sécu c’est ton fond de commerce, mais j’attends, au diable, des trucs accessible au commun des mortels pour « commencer » à s’assurer une certain tranquillité, un tutoriel (ou un lien vers un que tu considères comme étant « correct ») en somme sur, par exemple, la mise en place d’un VPN, d’un serveur perso… Enfin, j’suis pas hyper pressé non plus j’ai rien à cacher XD.