Début mai 2010, je vous expliquais sur ce blog que la Deep Packet Inspection était bien dans les bacs. Le terme de « quasi neutralité » en conclusion gouvernementale qui avait pour l’occasion savamment instrumentalisé cette vénérable institution qu’est l’ARCEP, laissait peu de doutes sur la question. Plus tard, au mois de juin, quelques recherches m’avaient amené à vous parler de techniques plus pernicieuses encore, découlant du DPI, mais qui ont le bons goûts de sembler moins intrusives que de l’analyse de paquets en profondeur, basée sur des méthodes statistiques : le stochastic packet inspection. Selon ce que j’ai pu comprendre des papiers de recherche sur lesquels j’étais tombé, le stochastic présentait un défaut, il fallait multiplier les points de sondes pour obtenir un ratio d’acuité élevé. Mais il avait aussi un gros avantage sur la DPI, pas besoin d’analyser les paquets en profondeur et donc de violer le secret des correspondances pour appliquer des règles de routage ou de drop des paquets.

Début mai 2010, je vous expliquais sur ce blog que la Deep Packet Inspection était bien dans les bacs. Le terme de « quasi neutralité » en conclusion gouvernementale qui avait pour l’occasion savamment instrumentalisé cette vénérable institution qu’est l’ARCEP, laissait peu de doutes sur la question. Plus tard, au mois de juin, quelques recherches m’avaient amené à vous parler de techniques plus pernicieuses encore, découlant du DPI, mais qui ont le bons goûts de sembler moins intrusives que de l’analyse de paquets en profondeur, basée sur des méthodes statistiques : le stochastic packet inspection. Selon ce que j’ai pu comprendre des papiers de recherche sur lesquels j’étais tombé, le stochastic présentait un défaut, il fallait multiplier les points de sondes pour obtenir un ratio d’acuité élevé. Mais il avait aussi un gros avantage sur la DPI, pas besoin d’analyser les paquets en profondeur et donc de violer le secret des correspondances pour appliquer des règles de routage ou de drop des paquets.

Plus récemment encore je vous parlais d’Alcatel, un acteur majeur dans les équipements réseaux professionnels, dans un billet qui faisait suite à la diffusion du rapport gouvernemental sur la neutralité du Net, que l’entreprise, comme le rapport, re-qualifiaient en un risible « Internet ouvert »… la preuve en image. La manipulation était grossière, certes, et on sentait bien la griffe d’Alcatel dans ce rapport, tant dans la terminologie, les prévisions apocalyptiques « on va tous mourir, le Net est tout saturé« , que dans les conclusions qui invitaient à un libre accès aux contenus « licites ». Seul hic, pour reconnaitre un bit légal d’un bit illégal, quoi qu’on nous raconte, il faut bien placer une forme d’intelligence sur le réseau qui jouera le rôle du douanier… en clair de la deep packet inspection.

Stochastic packet inspection : le filtrage aux extrémités… cher mais peu intrusif

Multiplier les sondes sur les routes du trafic d’un internaute implique d’importants investissements (ou d’inclure des dispositifs puissants et onéreux dans les box, ce qui est cher, mais pas impossible, et ceci pourrait dans un futur proche devenir rentable avec des FPGA ).

Deep Packet Inspection : la surveillance de vos communications au coeur du réseau

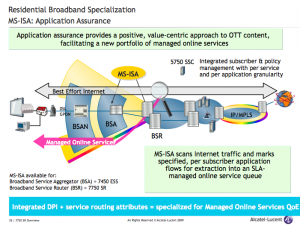

Nous allons nous replonger dans l’univers fantastique d’Alcatel Lucent pour découvrir un équipement qui risque de vous donner froid dans le dos. J’ai à plusieurs reprises évoqué des modules directement installés sur les DSLAM des opérateurs, à ce moment j’étais à mille lieues de penser que des routeurs d’agrégation de services, placés en coeur de réseau, au plus proche des terminaux ou de bordure, proche des backbones, pourraient avoir assez de puissance de calcul pour faire de la DPI sur un lien terabit. Bon je commence à parler chinois, mais on va continuer un peu en regardant ce qu’il y a sous le capot de ces routeurs de services comme le 7705, capable de gérer des flux IP, mais également GSM, 2G, 3G et LTE. Alcatel devrait même prochainement annoncer le lancement d’une carte d’extension que l’on qualifiera pudiquement de carte « de traitement de paquets programmable » pour le 7705 embarquant un processeur, programmé par une société tierce pour son compte (une première pour l’équipementier réseau). En fait un monstre qui embarquera du FPGA pour offrir une puissance de traitement et surtout d’analyse de paquets colossale. Pour faire simple, le routeur forwarderait les paquets à la carte d’extension en question avant ou après une décision de routage… là on commence à rentrer dans le domaine de la magie noire.

Les communiqués, ou la documentation grand public d’Alcatel ne parlent pas ouvertement de DPI (plutôt de QoS). Dans d’autres documents à destinations de personnes plus avisées, les spécifications de la bête laissent à penser que comme pour d’autres modèles de la marque (comme la famille 7750 qui gère déjà du DPI à raison de 100 Gb/s par puce… et il y a jusqu’4 puces en fonction des configuration sur ces modèles), ces équipements sont tout à fait DPI ready… et sur de gros réseaux. Les cartes d’extension de ce genre de routeur de service, au format MDA (Media-Dependant Adapter) apportent également une intelligence en plus de celle du routeur, elles traitent des protocoles physiques, puis les encapsulent dans du MPLS (MultiProtocol Label Switching) et présentent ainsi le gros avantage d’être déployables au coeur de gros réseaux. Et c’est là que la magie du DPI s’opère techniquement : ce sont les IOM, sur lesquelles on trouve 2 MDA, qui servent à l’intelligence du routeur, elles sont connectées au routing complex et la puce « FP2 » d’Alcatel s’intercale ici, et c’est à ce niveau que la deep packet inspection s’opère.

Voilà je vous ai assez mis l’eau à la bouche, retenez en simplement qu’Alcatel sait faire de la DPI au minimum, à 100 Gb/s sur des configurations très scalables… et ça date de 2008. Si comme moi vous aimez les petits dessins, c’est par ici que ça se passe.

Revenons à des choses un peu plus digestes

Avec de tels équipements, dotés d’aussi puissantes capacités de traitement, on se doute bien que les premiers clients pour ces gros jouets, ce sont les gouvernements. Alcatel a bien envie de pousser quelques uns de ces routeurs de services pour aider le gouvernement ou n’importe quelle « haute autorité administrative » à vérifier si vous accédez à un contenu LEGAL sur un Net qui n’est pas neutre mais OUVERT… bref, chez Alcatel on est sympas et toujours prêts à rendre service, surtout aux fournisseurs d’accès à qui l’entreprise promet de grosses économies en … filtrant des services ! On peut tourner ça dans tous les sens, on est aux antipodes de la neutralité du Net, on ne fait plus du simple QoS pour réduire la latence sur de la VOIP, mais bien de la surveillance.

Ainsi les 7705 font déjà le bonheur du gouvernement américain… et il est fort probable que certains fournisseurs d’accès en possèdent quelques uns, plus inquiétant, Alcatel en vendrait en ce moment environ 10 000 par trimestre ! Concernant les 7750, on en dénombrait plus de 20 000 en 2009. A ce rythme, vous comprendrez aisément qu’il ne manque vraiment plus grand chose pour mettre le Net sous surveillance.

Passionnant. Je serais toutefois curieux de savoir comment on définit un bit « légal » ?

Des millions de professionnels de la production audiovisuelle échangent quotidiennement des données qui sont, juridiquement parlant, des contenus protégés par le droit d’auteur. Scènes de films en cours de tournage faisant des aller-retour entre les équipes chargées des effets spéciaux, du montage, du mixage, de la bande son des dialogues, bruitages, ambiances, musiques, etc.

Comment le mécanisme DPI fera la différence entre ces contenus et les mêmes contenus échangés entre internautes lambda ?

Ou bien, est-ce que cette distinction ne peut s’opérer que par rapport à une liste d’œuvres en base de données ? Bref, comment est-ce que la décision passe/passera pas est-elle prise ?

Bonne question, mais pour les pros il me semble qu’il existe des réseaux tunnellisés et chiffrés, ça serait bien d’avoir un avis d’un pro de l’audiovisuel là dessus ? Benjamin si tu nous lis ?

Dans une émission Nagui a dit avoir échangé par mail avec Julien Doré une musique de Coeur De Pirate.

Pour essayer de répondre à la question :

Que vont-ils filtrer exactement ? Ils ne peuvent vraiment filtrer du téléchargement illégal, celui ci étant toujours fondu dans du contenu légal (facebook utilise torrent pour la maj de ses serveurs, films libres sur thePirateBay…). C’est donc simplement et uniquement pour réduire les « services » (je déteste ce mot lorsque l’on parle d’internet) ; bloquer youtube si google ne paie pas, bloquer facebook si Madame Michu ne paie pas…

la chose à pas oublie la dedans ce son les compétences que possède nos FAI françois.

je suis actuellement en stage dans un « grand groupe » faisant toute la salle besogne informatique pour le groupe france telecom et je peut vous dire qu’ils sont à 5 années lumière d’être en mesure de mettre au points des systèmes aussi complexe.

Non pas par manque de moyen financier ou de volonté, mais tout simplement parce qu’il existe pas de bouton sur windows où quand tu click dessus ca marche (on en est bien a ce niveau croyez moi). l’uber ex-logiciel de sécurisation d’orange en est la preuve.

Lol, yeassay, c’est exactement l’idée que je me fait d’eux. Mais bon avec un peu d’entrainement ils vont y arriver quand même.

Mais c’est vrai que même avec une surveillance DPI, ça ne va pas être facile de définir ce qu’il faut bloquer. A mon avis les entreprises qui achètent ce genre de matériels sont aussi interessées par la surveillance de leur réseau et non par le blocage de celui-ci.

Pour commencer un peu à comprendre comment fonctionne Orange, je puis vous assurer qu’ils ont beaucoup de gens très compétents, le seul soucis c’est que ces gens là, ils font de la recherche et dans le Orange de tous les jour, on les prend pour des savants fous car ils ne savent pas ce qu’est un client… tout le contraire d’une entreprise comme Free.

Pour ne parler que de ce que je connais, tous les ingés sons (du disque) aujourd’hui se retrouvent à travailler sur une partie au moins des albums, depuis chez eux avec leur propre matériel. Ceci en raison de la réduction des budgets, y compris pour des artistes importants des majors.

Sur une année, ce sont des tonnes de Go qui sont échangées entre l’artiste, les musiciens et les techniciens qui l’entourent, chacun depuis son chez soi avec son abonnement ADSL tout simple.

Il y a aussi les studios de mastering (dernière étape dans la préparation d’un CD pour envoyer à l’usine de pressage) qui bossent tous depuis des années en SFTP. Là encore l’échange se fait depuis des abonnements standards, d’autant plus que la quantité de données à envoyer est nettement plus faible que pour les morceaux en chantier.

Justement, dans la legislation francaise (et européenne il me semble mais je ne m’avancerais pas sur ce point) tu n’as pas le droit d’utiliser une clé de cryptage supérieure a 2048bits sans la tenir à disposition de ton gouvernement et tout ou partie des services dudit gouvernement. Donc en gros tu as le droit d’utiliser une clé de cryptage qui de toute facon se fera atomiser en moins de temps qu’il n’en faut pour le dire par de telles machines de compétitions.

Donc on peut faire du dpi sur un flux crypté.

Enfin il me semble

Tu es sur de ce que tu avances au niveau de la clé de 2048 bits qui est cassé rapidement ?

J’ajouterai à la réflexion de BDPlus que non seulement ça marche mieux sur du trafic non chiffrés mais qu’en plus ça marche beaucoup moins bien sur des protocoles exotiques quand on plus on y ajoute une brique de chiffrement 😉

Bonjour,

@thibault milan,

Pour ton information et peut-être pour les autres depuis 2004 la liberté d’utilisation des moyens de cryptographie est totale, tant pour les personnes physiques (usage personnel soit les citoyens) que pour les personnes morales (entreprises), quelle que soit la longueur de clé.

D’autre part, les technologies cryptographiques sont, de nos jours, reconnues comme étant des outils essentiels de la sécurité et de la confiance dans les communications électroniques pour tous : les citoyens, les entreprises et les Etats !

Autrement dit, restreindre l’usage du chiffrement pourrait en réalité empêcher les citoyens, les entreprises, les Etats de se protéger des criminels, menaces et risques ! Les bénéfices que l’on peut tirer d’un usage plus généralisé de la cryptographie sont supérieurs aux inconvénients que cet usage peut générer.

A ton assertion : « Donc on peut faire du dpi sur un flux crypté. »

Tu vas un peu vite en besogne… Rien de ce que tu avances ici ne te permets d’arriver à cette conclusion.

Examiner les paquets par DPI pour identifier les applications, les connexions, les protocoles c’est extrêmement efficace sur du trafic non chiffré. Alors que faire du DPI sur du trafic chiffré correctement implémenté ne permettra pas d’étudier les données utiles. Et dans ce cas pas de problème de vie privée et de viol des correspondances. Encore faut-il bien entendu que le service ou la solution utilisée soit bien implémenté pour chiffrer ses communications électroniques et transmissions de données.

Rappelez-vous que le FBI a essayé de cracker un volume Truecrypt pendant un moment et ils n’y sont pas arrivés. Donc une clé 2048 bits en AES par exemple n’est pas crackable à l’heure actuelle.

une « bonne » clef … donc pas le nom du chien qu’on trouve sur le profile facebook dela personne qui généré la clef.

Chouette post !

Toutefois, pour travailler depuis quelques paires d’années dans les gros réseaux, le DPI n’est pas une technologie très récente, Checkpoint le propose sur ses firewalls depuis presque 10 ans.

Je peux me tromper, mais je suis assez convaincu que les débits seront toujours supérieurs aux capacités de traitement des équipements de routage pour décapsuler / analyser tout le trafic au niveau 7 OSI, sur la base d’une dizaine d’années d’observation de ce qui se fait sur le terrain.

Prétendre que cela sera déployé de manière efficace un jour relève du fantasme (tout comme le filtrage des sites ; je ne parle pas de la tartufferie stanjames.com mais de vraies solutions de filtrage professionnelles type bluecoat / websense desquelles il est malgré tout très simple de se soustraire).

Je pense que tout ce qui peut marcher aujourd’hui en matière de surveillance, ce sont les solution de type SIEM qui permettent sur la base de scénarios d’analyser a posteriori les situations qu’on veut mettre en évidence.

Toutefois, ces solutions ont une légitimé dans un contexte strictement professionnel où l’on peut envisager le contrôle de l’accès à Internet et en aucun cas dans la sphère privée (donc pour le grand public)

Pour autant, j’approuve ta démarche : en la matière les contre pouvoirs sont essentiels pour qu’un compromis acceptable se dégage.

Bonne continuation

Fred

Hello et merci,

Pour la capacité de traitement je suis plus pessimiste que toi malheureusement, les fpga ouvrent de nouvelles portes et des petites sociétés dont on entend très peu parler font déjà des miracles dans ce domaines.

Ensuite pour l’application large scale sur de gros réseaux je prie pour que tu ais raison.

Enfin, je pense que si une surveillance devait s’opérer pour avoir des chances d’être un peu efficace, on assisterait à une combinaison de techniques SIEM/DPI/SPI, ce vers quoi Cisco semble d’ailleurs s’orienter.

L’objectif de ce billet est dans un premier temps de mettre ça au clair dans ma tête pour ensuite, comme tu le dis, pouvoir proposer des solutions acceptables pour tous, sans mettre dans les mains de gens (pardon, de fai, éditeurs de contenus), des solutions qui les pousseront à porter atteinte à la neutralité du Net.

Malheureusement, oui, on fait des choses assez impressionnantes si on met assez de pognon sur la table.

Cependant, il n’y a pas que les gouvernements et leur hautes autorités qui sont intéressées, je vois aussi certains gros opérateurs confondant contenant et contenu dans un joli gloubiboulga.

Un gloubiboulga, oui, mais ouvert ! Et c’est bien ça qui compte ma brave dame !

En somme, la question qui se pose serait: est-ce que X ou Y (des politiques/magistrats et des grandes entreprises par exemple) pourraient être exemptés du filtrage ? D’un point de vue juridique ça me semble déjà fumeux mais sous un angle technique je n’en ai malheureusement aucune idée.

Les éclairages sont donc les bienvenus !

Oui, avec une telle techno, on peut faire ce genre d’exceptions.

Salut,

Merci pour cet article fort intéressant. J’en profite pour te remercier également pour le contenu de ce blog que je parcours avec assiduité depuis quelques temps. Certains articles font froid dans le dos et celui là en est un.

Après avoir lu les commentaires, je pense que ma question est à nuancer mais je la pose tout de même. Je ne suis pas un expert réseau, loin de là, mais quid du SSH et des VPN ? Est-ce que a DPI peut analyser en détail les paquets qui transitent par ce biais ? Je travaille dans une entreprise multinationale qui fournit à ses employés nomades des solutions de connexion VPN pour permettre de rester en contact avec les serveurs hébergeant les données dont l’entreprise est propriétaire. J’imagine que de nombreuses entreprises font de même. Une question corolaire aux précédentes est : quid de la confidentialité des données qui seraient alors susceptibles d’être gentiment analysées par DPI ? Bien entendu ce n’est pas à moi de me soucier de la confidentialité et de la sécurité du réseau de mon entreprise mais j’imagine que cela pose tout de même un problème majeur. Sous prétexte de filtrer du contenu « illégal », on ouvrirait la porte à l’espionnage industriel ? Je doute que les multinationales soient franchement d’accord avec ça !

Malheureusement, même avec un flux crypté, on peut reconnaitre certaines choses à l’aide d’études statistiques du traffic. On peut se prémunir de ça en faisant du bourrage d’infos, mais il reste des angles d’attaque.

Bref, le cryptage n’est pas le solution à tout.

De plus, le cryptage n’assure pas l’anonymat.

Je ne suis pas non plus un expert mais à mon avis un gros cryptage RSA rend les informations qui transitent sur le réseau parfaitement opaque.

On peut supposer qu’un jours ce cryptage sera systématique, rendant à mon sens les informations inutilisables aux coeur du réseau et seulement lisible à ses extrémités.

C’est un peu le concept du projet Diaspora qui a fait pas mal de bruit au début de l’été, créer un réseau social dans lequel chacun héberge ses informations sur son propre serveur et ou tout est systématiquement crypté à l’aide de PGP

Les données sont opaques, mais il n’y a pas que les donnés dans la vie 😀

Il est déjà par exemple très informatif de savoir quelle quantité de donné à été échangée ? Avec qui ? Tout cela donne un paquet d’infos, et probablement plus que vous ne l’imaginez.

Le RSA (chiffrement asymétrique) n’est jamais utilisé directement pour chiffrer un flux temps réel (ou de gros volumes de données). Il est beaucoup trop consommateur de ressources et les débits, même avec le meilleur matériel, seraient ridicules.

Le RSA sert pour l’échange de clés, pour authentifier des parties qui veulent communiquer et se mettre d’accord sur une clé symétrique à utiliser, ou pour chiffrer de toutes petites parties d’informations (déverrouiller une clé sur disque par exemple).

Souvent, on met en œuvre l’AES après l’échange de clés. Et encore une fois, le chiffrement ne fait pas tout. Chaque protocole utilisé a sa propre signature : par exemple le HTTP, beaucoup de traffic va vers le client alors que seuls quelques paquets sont envoyés au serveur (la requete pour une page et les acquittements après). Sur ce principe, avec des flux chiffrés, on peut identifier les protocoles utilisés avec des taux de réussite impressionnants.

Déchiffrer toutes les sessions SSL/VPN en live est surréaliste, mais attaquer quelqu’un en particulier (qui serait ciblé par une organisation gouvernementale) est de l’ordre du possible.

En somme, la question qui se pose serait: est-ce que X ou Y (des politiques et des grandes entreprises par exemple) pourraient être exemptés du filtrage ? D’un point de vue juridique ça me semble déjà fumeux mais sous un angle technique je n’en ai malheureusement aucune idée.

Les éclairages sont donc les bienvenus !

PS: désolé double post, le précédent était mal placé.

Bonjour,

@Pol,

A ta question : « Est-ce que a DPI peut analyser en détail les paquets qui transitent par ce biais ? »

Je reprends ce que je disais dans une de mes précédentes réponses ci-haut, examiner les paquets par DPI pour identifier les applications, les connexions, les protocoles c’est extrêmement efficace sur du trafic non chiffré. Alors que faire du DPI sur du trafic chiffré correctement implémenté ne permettra pas d’étudier les données utiles.

Puis tu te demandes : « Une question corolaire aux précédentes est : quid de la confidentialité des données qui seraient alors susceptibles d’être gentiment analysées par DPI ? »

Faire du DPI sur du trafic chiffré peut exposer le contexte, mais pas le contenu. Le contenu peut être deviné par le contexte, mais ce n’est pas confirmé. Dans ce cas pas de problème de vie privée et de viol des correspondances. Encore faut-il bien entendu que le service VPN utilisé soit bien implémenté pour chiffrer ses communications électroniques et transmissions de données.

Ta dernière question est plus que pertinente : « Sous prétexte de filtrer du contenu « illégal », on ouvrirait la porte à l’espionnage industriel ? »

Exactement et j’ajoute aussi l’espionnage économique et diplomatique.

Restreindre l’usage du chiffrement pourrait en réalité empêcher les citoyens, les entreprises et l’Etat français de se protèger des criminels, menaces et risques.

L’Etat français totalement sous l’influence de lobby de la culture et du divertissement a fait voté une loi dangereuse pour la sécurité intérieure et extérieure de notre pays. Heureusement, certains membres du gouvernement ont enfin réalisé les risques. Il n’est jamais trop tard pour bien faire…

Merci pour l’article.

D’habitude je ne m’exprime pas sur votre blog.

Mais j’ai suivi les conversations de plusieurs blogs depuis wawa et le ddos (j’ai pas besoin de cité les blogs, encore moins les blogueurs etc… je pense que ça vous a assez soulé).

Ce serait dommage de vous voir arrêter votre travail. Peu m’importe ce que l’on a pu dire de vos arguments ou de tout ce que l’on a pu lire comme conneries en tout genre sur le net.

Car il n’y a que bien peu de gens comme vous qui ont la volonté et le courage de produire un contre-pouvoir en France (voir en général) sans parler d’autres médias que le net ….

Je pense que l’on doit pas vous remercier tout les jours.

Alors Merci encore.

Pour ma part je vois plus ce blog et son rédacteur comme une source d’analyse.

Car la majorité des sites que je fréquente sont plus des site d’information.

La différence ici c’est une personne qui nous explique son point de vue. C’est là toute la magie de la chose qui rend ces articles si intéressant. Au passage si Bluetouff connait d’autre site dans le meme style je suis preneur 😉

Concernant le sujet, si il y a bien une chose qu’on nous apprend, c’est que tout est possible tant qu’il y a les moyens.

Cependant une chose me cause problème. Certe l’analyse des trames permettra d’en connaitre son contenu (donnée, destination, source), mais comment déterminé la « légalité » ?

Car la définition même de la légalité, c’est ce qu’un juge décide (et la hiérarchie montante qui le suit).

D’ou le pourquoi d’une obligation de neutralité sur le réseau pour justement éviter de voir des sociétés privées décider de ce qui est bon ou non. Car si pas de neutralité les FAI seront libre de décider si un flux est mauvais.

Ex: « Téléchargement P2P, relié au tracker de the pirate bay => Mauvais » Et paf on coupe.

Merci à tous les deux, comme je le disais plus haut l’objectif est surtout que nous arrivions ensemble à construire des argumentaires pour trouver des solutions à des problèmes qui sont à mon sens souvent mal posés. J’aimerais surtout au final que nous soyons plus nombreux à écrire, même si nous ne sommes pas d’accord, c’est en réfléchissant sur des bases communes qu’on trouve des solutions ou que l’on reformule clairement les « problèmes » (je n’aime pas ce mot). Ça implique juste un peu de temps, de la patience, de la curiosité .. trois choses dont tout le monde est capable 😉

@Crazysky l’un de mes pères spirituel c’est lui : http://kitetoa.com en tout cas c’est lui qui m’a donné envie d’écrire.

Ensuite de bons blog, il y en a de plus en plus en dehors des « gros blogs » que tout le monde connait , il faudrait que je vous dresse une liste exhaustive de mon agrégateur, je vais t’en donner quelques uns tout de suite que je lis régulièrement, que tu connais peut être déjà :

http://www.paulds.fr/

http://sid.rstack.org/blog/

http://blog.crimenumerique.fr/

http://news0ft.blogspot.com

http://linuxmanua.blogspot.com/

… promis quand je trouve un moment je fais une liste plus complète 😉

Article très intéressant, comme d’habitude.

Je me posais une question concernant le « stochastic packet inspection ». Puis que c’est basé sur des statistiques, n’est-il pas possible de rendre son efficacité nul en envoyant des paquets bidons sur le réseau en fréquence et capacité aléatoire?

Il manque des morceaux à ce puzzle.

Le DPI c’est bien, mais comment faire le lien entre les transferts légaux et les autres ?

Si je FTP un vieux Brassens sur un espace appartenant à mon cousin il faudra bien pouvoir faire établir la légalité du transfert sur le réseau.

C’est ici qu’il faut insérer la mission Riguidel (celui qui n’a aucun conflit d’intérêt, un futur légion d’honneur de Woerth je suppose) ?

Tres bon article, tres interessant et tres dense.

En lisant l’article et les commentaires, il me semble que tu « espere » beaucoup des FPGA. Travaillant dans le secteur, je me demande bien pourquoi… Car le gros avantage des FPGA (par rapport aux ASIC) est qu’ils sont d’une part programmable et d’autre part peu cher… Or ici, les limitations sont plutot en terme de puissance de calcul, un ASIC (meme plus cher) serait donc beaucoup pluspertinent selon moi… Si tu pouvais me detailler un peu en quoi les FPGA changeraient la donne, ca m’interesse.

D’autre part, le DPI ne pourra jamais determiner la legalite d’un paquet. D’une part, ayant tres peu de connaissance sur le reseau, il me semblait que chaque paquet prenait son propre chemin (potentiellement different et pas chez le meme operateur). Je vois donc mal comment il sera possible d’obtenir la legalite d’un paquet avec une information fragmentaire. D’autant plus que la legalite est fixee par la loi, avec des exceptions et tout et tout… Un tros gros bordel auoi !!

Enfin, si le chiffrement semble avoir des limites, il reste toujours la steganographie (eventuellement liee avec du chiffrement) qui pour ma part me semble un systeme tres prometteur (et dont je n’entend jamais parler). Y a-t-il une raison ?

Merci, désolé de la réponse tardive,

Pour les FPGA je vois deux issues possible :

– la première dans le cadre de l’analyse statistique pour laquelle il faut multiplier les points de sonde.

– seconde sur le genre d’équipement evoqué dans l’article mais parallellisés et en grande quantité (alignés sur une ou plusieurs cartes d’extensions d’un équipement du même type que ceux évoqués dans le billet). L’intérêt étant de pouvoir leur donner des fonctionnalités différentes en fonction du module.

Ensuite je suis ent!rement d’accord pour sur le fait que la DPI ne reconnaitra, en l’état, jamais si un bit est légal ou pas. En revanche c’est surtout l’argument marketing d’un équipementier qui va promettre de faire des économie à un FAI qui m’effraie. Le mot magique c’est « un bit non identifié ou statistiquement suspect = un drop ».

Pour la stégano je dirais que depuis Guillermito, elle a pas super bonne presse :

Souvenez vous, c’était en 2002, séquence émotion : http://a.pwal.fr/gmto 😉

Je viens de lire ton lien et je ne trouve pas en quoi la stéganographie a mauvaise presse (j’ai surement du le louper).

Ce que j’ai vu c’est que Guillermito a réussi a décoder l’image. Après, comme il le dit, plis bas niveau que ça c’est pas possible… Et surtout, on lui a dit dans quelle image chercher. Si j’envoie 100 photos de vacances avec un message dans une seule et bien insérer (par exemple, les 3 LSB) il y a peu de chances que le message soit intercepté…

Bref, si tu pouvais m’expliquer en quoi elle a mauvaise presse parce que je n’ai pas vu…

PS: pour moi 2002 c’est le dinosaures… Je m’intéresse a tout ça depuis 2 ans… Mais je me soigne 😉

sinon merci beaucoup pour ta réponse. Je vois maintenant a quoi peuvent servir les FPGA…

D’autant plus que maintenant il existe de la reconfiguration qui permet de modifier le comportement matériel et ainsi de l’adapter aux besoins du moment (je bosse dessus, ça offre des opportunités immenses).

Sinon je ne crois pas t’avoir félicité pour ton articles très éclairant.

Si je puis juste me permettre une petite critique… C’est un peu le bordel les commentaires quand on essaye de suivre… On est obligé de tout relire pour voir ce qui a été ajouté…

J’ai 25 ans d’expérience dans les télécoms, on a toujours pu accéder aux données de tout le monde à tout moment. Avant il suffisait de pluguer un jack pour écouter les conversations. D’ailleurs quand on n’avait rien à faire, dans les centraux téléphoniques, c’était une activité ludique. Après est arrivé le MIC et le X25 mais c’était vraiment pas difficile de récupérer les données. J’ai moi même fait des démonstrations en récupérant les conversations d’un banquier d’une banque Vénézuélienne. Pour les données minitel rien n’était pas cryptées.. Après est arrivé l’ip, mais on a inventé les BAS (broadband access serveur) mais là encore hyperfacile d’aller pointer n’importe quoi dans toutes les couches réseaux. Une petit sniffer pour mettre en mémoire un truc extrait des BRAS. Ok le cryptage a un peu rendu les choses difficiles et surtout le volume de données. Mais les réseaux ont toujours été surveillé. Le truc c’est de ne pas se faire remarquer.

A mon avis le problème c’est la sonde dans les box chez chaque abonnés, là ça va être plus compliqué pour se cacher. Cela dit si on ne télécharge pas de fichier illégaux, y a vraiment pas de quoi flipper.

« Cela dit si on ne télécharge pas de fichier illégaux, y a vraiment pas de quoi flipper. »

En fait si, et plus précisément c’est ce genre de phrases qui me fait flipper. Cela revient à balancer les principes qui ont construit notre liberté. On dit aussi « les bons citoyens n’auront rien à craindre » (voir actualité politique récente).

Surtout que là, on est pas dans un cas de protection de la société blablabla machin chose, mais fondamentalement dans la protection de la rente de quelques privilégiés ou dinosaures refusant de s’adapter.

Je refuse qu’on lise par dessus mon épaule sous prétexte que c’est peut être illégal.

Je refuse d’être mis un peut plus sous surveillance constante.

Moi aussi cette phrase me fait flippe : « Cela dit si on ne télécharge pas de fichier illégaux, y a vraiment pas de quoi flipper. »

Ca revient a dire que si tu ne fais rien d’illegal tu n’as rien a cacher… A bon ? Et les secrets industriels de mon entreprise ? Et les conversations avec ma maitresse ? Et mes attirances vers des courants de penses « extremistes » ? Et mon bulletin medical ? Et ma vie privee ?

Tout ceci (et il y a une infinite d’autre exemples) est parfaitement legal et ne doit en aucun cas etre espionne.

Alors quand c’est un technicien qui espionne pour passer le temps, a la limite c’est pas grave. On passe pour un con aupres d’une personne qu’on ne connait pas sans le savoir et ca n’a au final pas d’impact. En revanche, quand c’est un operateur qui espionne tout et qui archive ce qu’il veut. Qu’il peut agir sous le coup du gouvernement, de la justice ou, encore pire, pour des entreprises prives qui payeraient ces informations. Car c’est bien la voie que tout cela prend…

perso, je suis pour remettre la peine de mort et les chatiments corporels. si on a rien a se reprocher, y a pas de raison d’en avoir peur.

+1 godwin 😀

C’est moi de nouveau, j’ai oublié de te féliciter pour le billet, ça m’a replongé dans ces problématiqueS de réseau, c’est très intéressant;

Merci Thierry, j’espère qu’on découvrira d’autres matos de ce genre 😉

Par contre je suis pas super pressé de les voir en production du coup.