Internet est un réseau public, basé sur des interconnexions entre opérateurs. Ces interconnexions sont libres, elles dépendent des infrastructures disponibles, donc des bonnes volontés ou des appétits commerciaux de sociétés ou d’institutions, souvent un savant mix

Internet est un réseau public, basé sur des interconnexions entre opérateurs. Ces interconnexions sont libres, elles dépendent des infrastructures disponibles, donc des bonnes volontés ou des appétits commerciaux de sociétés ou d’institutions, souvent un savant mix des deux, des quatre. Il y a cependant un autre paramètre moins avouable : la doctrine militaire d’une nation en matière de SIGINT (Signal Intelligence, ou renseignement d’origine électromagnétique). Comme Internet est un réseau public, il est aisé de trouver des données concernant les interconnexions optiques assurant la connectivité internationale d’opérateurs ou de pays entiers. Ainsi, il est très simple, pour une personne un peu curieuse, de détecter les particularités de chacun.

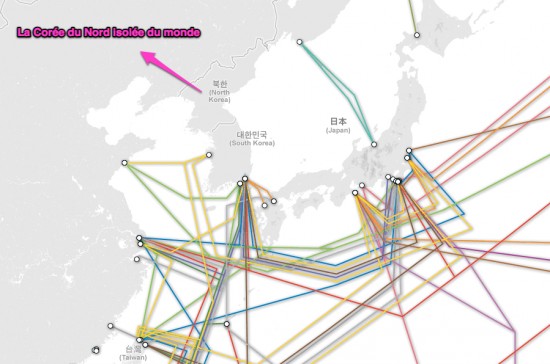

On trouvera par exemple assez aisément les fibres optiques transatlantiques indispensables pour que Google et Youtube puissent assurer leurs services en Europe, on découvrira aussi la steppe numérique de Corée du Nord qui assure l’intégralité de son trafic Internet par le biais d’un satellite chinois, ou encore… la connectivité internationale de la Syrie. Mais qui surveille qui au juste ?

La toile

Les câbles sous-marin assurent une énorme partie du transit IP d’un continent à l’autre, d’un pays à l’autre. Il existe des cartes de ces câbles sous-marins, elles sont parfaitement publiques et nous allons voir que concernant la Syrie, elles nous donnent beaucoup d’informations.

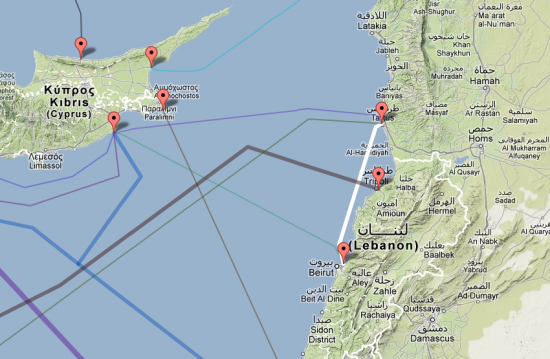

La connectivité internationale de la Syrie est principalement assurée par 3 câbles sous-marins, pour une capacité de 11,2 Gbps.

Première information capitale, ces 3 câbles ont un landing point situé au même endroit, dans la ville de Tartous. Étrange coincidence, c’est dans cette ville que la Russie dispose d’une base navale. Des rumeurs insistantes voudraient que la famille al Assad y ait un temps trouvé refuge quand des affrontements se tenaient à Damas. Tartous est une ville côtière stratégique, probablement l’un des meilleurs endroits par lesquels Bachar al Assad pourraient envisager une sortie précipitée s’il trouvait à tout hasard une porte de sortie vers… la Russie.

Mais revenons à ce qui nous intéresse, c’est à dire ces 3 câbles sous-marin :

- Le premier, UGARIT, d’une capacité de 1,2 Gbps, relie Tartous à Pentaskhinos (Chypres).

- Le second, ALETAR, d’une capacité de 5Gbps, relie Tartous à Alexandrie (Égypte).

- Le dernier, BERYTAR, luis aussi d’une capacité de 5Gbps, relie Tartous à Beyrouth (Liban).

BERYTAR a une particularité intéressante, il est une liaison directe et exclusive entre les deux pays. Pour Beyrouth, ce câble est « vital » en terme de connectivité puisque le seul autre câble sous-marin partant de la capitale libanaise et reliant Beyrouth à Pentaskhinos, dispose d’une capacité relativement anecdotique (0,622 Gbps) en comparaison de BERYTAR et de ses 5 Gbps. BERYTAR déssert également les villes libanaises de Saida et Trablous (source).

Les grandes oreilles waterproof… ou pas.

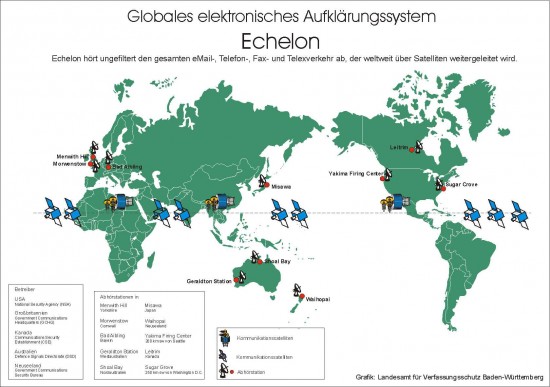

Pour qui veut écouter le trafic entier d’un pays, il faut commencer par créer des points de centralisation. Vous aurez compris que les landing points de transit IP des câbles sous-marin sont une pièce de choix pour qui veut jouer les Amesys en herbe. Où qu’ils se trouvent, particulièrement ceux qui désservent de grandes démocraties, comme, au pif les USA, ces câbles sous marins sont wiretapés, c’est à dire écoutés. Comme il est complexes, sur des très grosses liaisons, de traiter des interceptions en temps réel, les surveillants se retournent vers de l’interception basée sur des listes de mots clés, un peu sur le même principe qu’Echelon, mais en quand même un peu plus élaboré.

Aussi, on sait aujourd’hui surveiller sur ce type de liaisons un protocole particulier, comme Skype, ou des sites précis… comme Youtube. Nous avons publié sur reflets des éléments matériels attestant de cette surveillance. S’il peut s’averer complexe, voir impossible de décrypter toutes les communications Skype, il est en revanche d’une déconcertante simplicité d’identifier une connexion de l’un des deux FAI gouvernementaux syriens entre un opposant et une adresse IP appartenant à des plages IP de l’AFP. Vous comprendrez donc, à la lumière de ces éléments, la colère de certains d’entre nous (les barbus des Intertubes, pas du terrain) quand nous observons l’AFP, écrire en toutes lettres dans ses dépêches qu’elle contacte ses sources via Skype.

Ces dispositifs reposent sur une technologie bien de chez nous dont je vous rabat les oreilles depuis un bon moment, le Deep Packet Inspection, à l’origine destinés à assurer de la qualité de service, à « comprendre ce qu’il se passe sur un réseau » pour reprendre les termes d’Eric Horlait, co-fondateur de Qosmos. Le DPI, est, par extension, devenu l’arme numérique de prédilection de maintes dictatures pour traquer des opposants… ce grâce à l’éthique en toc de quelques entreprises comme Amesys, Cisco, et beaucoup d’autres. D’abord pour de l’écoute légale, en ciblant un certain nombre de connexions, puis, comme le préconise Amesys dans ses brillants exposés, en écoutant l’ensemble des communications d’un pays, en les enregistrant dans une base de données, puis en procédant par extraction.

Quand on est une puissance étrangère et que l’on a pas un accès direct aux landing points assurant la connectivité internationale du pays que l’on veut écouter, on peut par exemple, disposer de navires d’interception dotés de capacités d’écoute des câbles sous-marin. La France dispose de ce type de navire.

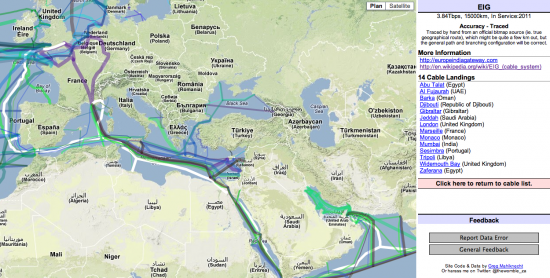

La France dispose également d’un autre atout, elle déploie et exploite certains de ces câbles, et certains d’entre eux ont une desserte stratégique, comme par exemple, le récent EIG (Europe India Gateway), en blanc sur la carte ci-dessous, et ses 14 landing points. EIG a été déployé par Alcatel Lucent, et en ce qui me concerne j’ai un peu de mal à croire que l’entreprise franco-américaine ne s’est pas assurée quelques sales blanches dans des landing points bien situés pour être en mesure d’intercepter de manière ciblée une partie du trafic.

L’interception des communications sur les liaisons sous-marines n’est que l’une de la demi douzaine de disciplines que compte le SIGINT. Elle s’avère souvent délicate pour une seule raison : les importants débits de certaines de ces liaisons offrent trop d’informations qu’il devient alors complexe de traiter en temps réel. Aujourd’hui des sondes qui opèrent de l’interception en profondeur de paquets savent écouter des liaisons d’un débit de 100 Gbps. Ensuite, ce n’est qu’une question de capacité de traitement, mais pour cette problématique du traitement, les architectures sont scalables, ce n’est donc pas un frein technologique, il suffit d’y mettre les moyens.

Qui écoute qui ?

BERYTAR est un câble appartenant à 3 entités :

- Le Ministère des Télécom libanais à hauteur de 46.875 %

- Le Syrian Telecom Establishment (STE) à hauteur de 46.875 %

- Arento (Espagne) à hauteur de 6.25 %

Les gens de la STE sont des gens assez sympas, nous allons le voir, qui sous-traitent leurs basses besognes à des entreprises locales qui prétendent faire de la sécurité informatique. Quand on jette un oeil à leur timeline Twitter, on comprend vite ce à quoi ils passent leur temps, la sécurité en question, c’est plutôt de la surveillance qu’autre chose.

Nous savons que le régime syrien a, à maintes reprises, marqué sa volonté de contrôler Internet à des fins de surveillance et de contrôle de l’information : empêcher les activistes d’envoyer des vidéos ou même d’empêcher l’utilisation de solutions d’anonymisation des flux Internet afin de mieux localiser les opposants. OpenVPN est par exemple totalement inopérant en Syrie (notamment grâce à Fortinet), les activistes doivent se tourner vers le réseau TOR, bien plus compliqué à bloquer.

Les réfugiés syriens en Jordanie, en Turquie ou au Liban sont ils en sécurité ? Peuvent-ils communiquer librement ? La réponse courte est :

non, et tout particulièrement au Liban

BERYTAR, le seul tuyau qui relie le Liban à la Syrie est d’une capacité idéale pour réaliser des interceptions globales en temps réel en utilisant de l’inspection en profondeur de paquets (DPI). Si Qosmos dit vrai et qu’il s’est finalement retiré du consortium européen pour le projet ASFADOR, le régime syrien a probablement trouvé, ou trouvera une autre entreprise pour le mettre en place.

Attention, cette information vaut pour TOUS les journalistes qui travaillent depuis les « bases arrières » et se pensent, eux et leurs sources en sécurité. Communiquer avec la Syrie implique donc 2 choses :

- le chiffrement des données afin que les autorités syriennes ne puissent pas lire le contenu des communications

- l’anonymisation des flux afin que les autorités syriennes ne puissent pas identifier émetteurs et récepteurs.

Tout journaliste qui ne procède pas à ces deux précautions met sa vie et celle de sa source en danger.