Ce 17e volet de l’art de contourner HADOPI pour les nuls va vous présenter un service en ligne, complètement immoral, qui vous permettra de faire accuser à votre place n’importe quel internaute qui ne sait pas sécuriser correctement une connexion wifi, soit plus de 80% des internautes français. Le délit de négligence caractérisée est loin le plus bête, le plus méchant, le plus injuste et le plus stupide délit inventé par le législateur. Conséquence directe d’une loi bête et méchante, des services tout aussi bêtes et méchants se mettent en place pour générer du business sur la peur du gendarme.

Ce 17e volet de l’art de contourner HADOPI pour les nuls va vous présenter un service en ligne, complètement immoral, qui vous permettra de faire accuser à votre place n’importe quel internaute qui ne sait pas sécuriser correctement une connexion wifi, soit plus de 80% des internautes français. Le délit de négligence caractérisée est loin le plus bête, le plus méchant, le plus injuste et le plus stupide délit inventé par le législateur. Conséquence directe d’une loi bête et méchante, des services tout aussi bêtes et méchants se mettent en place pour générer du business sur la peur du gendarme.

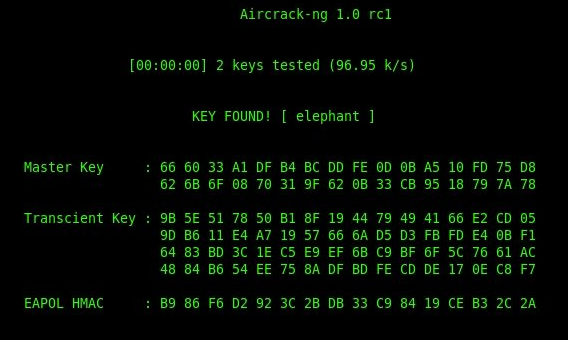

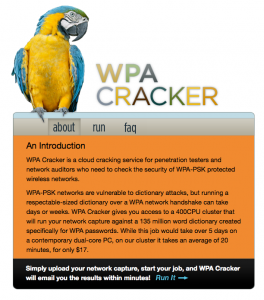

C’est le cas de WPACracker qui propose un cluster de 400 processeurs pour venir à bout des mots de passe WPA/TKIP, technologie de chiffrement la plus répandue en France. WPACracker est un service en ligne, en mode SAAS qui permet à n’importe quel internaute de soumettre un « dump » (fichier de capture d’une écoute réseau) qui est ultra simplement réalisable avec toute une batteries de logiciels, disponibles pour tous les systèmes d’exploitation et gratuits que l’on trouve en ligne en deux clics. Le service coûte 34$, voici le prix de votre anonymat et de votre impunité de la manière la plus immorale qui soit.

On savait qu’HADOPI 2 allait générer de nouvelles économies parallèles comme le vente de cd / DVD gravés, l’explosion des VPN pour masquer votre adresse ip, le grand revival des newsgroups binaries over ssl … et bien voilà que le cloud computing est maintenant une alternative sérieuse pour qu’HADOPI vous fiche la paix.

Je savais que l’Internet qu’allait créé HADOPI ne me plairait pas du tout, WPACracker en est la parfaite illustration.

« Quand 10% des habitants d’un pays ont envie de prendre le maquis, c’est que la démocratie est franchement dans la merde » – Benjamin Bayart

Merci à Numerama d’avoir levé le lièvre 😉