Je vous donnais il y a quelques jours mon sentiment sur l’affaire Prism qui agite tant Internet, et juste Internet… Car oui au café du coin, Prism on a pas grand chose à faire. En rire ? Pas en rire ? J’ai personnellement pris le parti d’en rire. Ce n’est pas la première fois que j’explique et que j’écris noir sur blanc que Google est la première agence non gouvernementale de renseignement du monde. Ce n’est pas non plus la première fois que j’explique que l’illusion de gratuité que vous offre un Facebook ou un Google est quelque chose de dangereux. On peut me reprocher de ne pas toujours m’adresser à notre bonne vieille madame Michu sur ce blog ou sur Reflets, mais limiter à Internet ce champs d’action est hors de propos, attendu qu’il m’arrive également d’exprimer ce genre de craintes sur des médias nationaux.

Je vous donnais il y a quelques jours mon sentiment sur l’affaire Prism qui agite tant Internet, et juste Internet… Car oui au café du coin, Prism on a pas grand chose à faire. En rire ? Pas en rire ? J’ai personnellement pris le parti d’en rire. Ce n’est pas la première fois que j’explique et que j’écris noir sur blanc que Google est la première agence non gouvernementale de renseignement du monde. Ce n’est pas non plus la première fois que j’explique que l’illusion de gratuité que vous offre un Facebook ou un Google est quelque chose de dangereux. On peut me reprocher de ne pas toujours m’adresser à notre bonne vieille madame Michu sur ce blog ou sur Reflets, mais limiter à Internet ce champs d’action est hors de propos, attendu qu’il m’arrive également d’exprimer ce genre de craintes sur des médias nationaux.

Oui il est légitime de rire de ces réactions, par contre, très franchement, je commence à sérieusement m’inquiéter quand je lis les solutions avancées par certains dirigeants. Notre madame Michu, si elle se laisse bercer par les inepties du ministère du pognon des Internets… elle n’est pas sortie de l’auberge.

Dans un article publié sur 20minutes, Fleur Pellerin, notre ministre déléguée chargée des PME, de l’Innovation et de l’Économie numérique, nous avance une solution assez amusante. Le titre nous donne tout de suite le ton : « L’affaire Prism rend «pertinent» de localiser les data centers en France« . Et voici la déclaration exacte :

«L’affaire Prism, si elle est avérée, rend pertinent de localiser les data centers et des serveurs sur le territoire national afin de mieux garantir la sécurité des données».

Je ne doute pas qu’il arrive au cabinet de Fleur Pellerin de lire Reflets.info… Aziz Ridouan, si vous me lisez, c’est le moment de corriger le tir niveau communication, car notre ministre s’égare en commettant une grossière erreur technique.

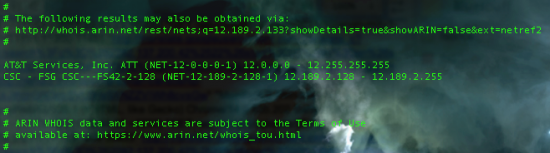

Quand Fleur Pellerin parle de garantir la sécurité des données, elle omet un léger détail. Les données des citoyens français et européens, comme ceux du monde entier, ne naissent pas et ne meurent pas sur des serveurs américains. Ces données, à un moment ou à un autre, elles transitent sur le réseau Internet, un réseau public, sur lequel les agences du monde entier (je vous invite à vous rapprocher de la Direction du Renseignement Militaire pour connaitre ses pratiques en terme de renseignement d’origine électromagnétique… ou par exemple de lire cet article) s’adonnent à de l’interception. Au passage, inquiétez vous aussi du stockage de données biométriques par nos amis américains.

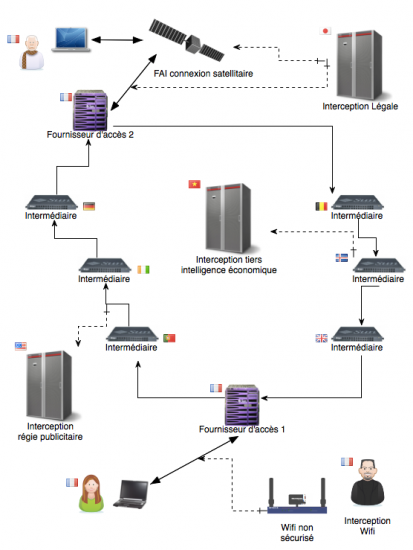

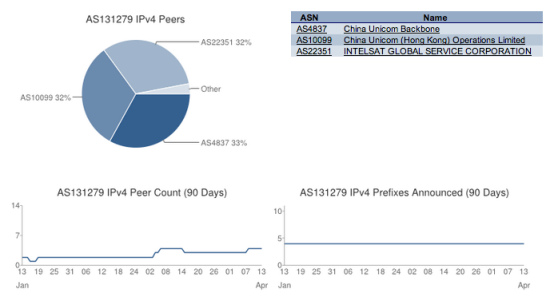

La pseudo nouveauté de Prism, ce n’est pas que ces données soient interceptées mais qu’elles soient, après interception, stockées pour une durée indéterminée et pour une utilisation à posteriori. Voici un petit schéma qui vous explique relativement clairement le problème de la vulnérabilité des données qui circulent en clair sur Internet :

La grosse blague du cloud souverain

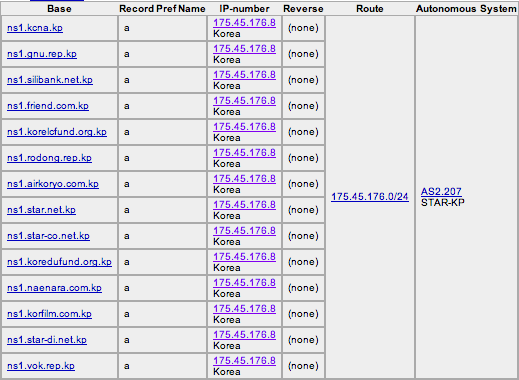

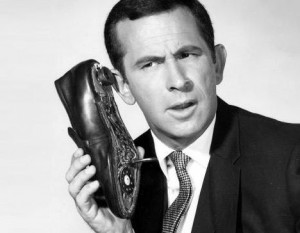

Parmi les pistes envisagées par Fleur Pellerin, il y en a une qui m’a clairement fait rire, le gogogadgetocloud©… mais un cloud « souverain ». Alors ça ressemble à quoi un « cloud souverain ». Attendu que la France, comme le monde entier est un gros consommateur d’équipements chinois et américains, la question est légitime. Le « cloud souverain français », ça ressemble à ça :

«La nécessité d’avoir un cloud souverain se pose avec beaucoup d’acuité», comme un «moyen pour des entreprises qui détiennent des informations stratégiques de protéger leurs données», a-t-elle souligné.

Le gros des interceptions se réalisent sur des points de concentration du trafic, au cul des câbles sous marins très souvent. Si une « donnée sensible » est envoyée dans un « cloud français » (PS : données sensibles, cloud ?! WTF?!) sans que l’on prenne soin de les envoyer via un VPN (un tunnel chiffré de bout en bout), ces données auront fait 4 fois le tour du monde avant d’arriver dans notre cluster de minitels ultra sécurisés (notre cloud français… cocorico). Bref si vous me suivez jusque là, vous devez déjà avoir compris que la solution avancée par Fleur Pellerin, c’est de la foutaise.

Ajoutons à ça que le principe d’un cloud sécurisé inclu la notion de résilience (DNS, connectivité, infrastructure physique, risque juridique…) et implique donc une présence dans plusieurs pays… nos datas dans notre cluster de minitels, elles circuleront de pays en pays. Ces données, mêmes chiffrées seront interceptées et stockées par la NSA. Et on se doute bien comme expliqué sur Reflets, qu’un jour où l’autre elle seront déchiffrées.

Un autre point au passage, la France n’a pas attendu les déclaration d’un ministre pour disposer de datacenters… dieu merci. Des entreprises comme Iliad, OVH, LDCom et bien d’autres ont réalisé des investissements très importants pour se doter de datacenters de qualité.

London’s loling

En allant plus avant dans la lecture de l’article de 20minutes la dépêche AFP reprise sans la moindre once de réflexion sérieuse, on se rend vite compte à quel point il est néfaste pour Internet de dépendre de Bercy. La sortie téléguidée de Fleur Pellerin s’inscrit dans la droite lignée de celle d’Arnaud Montebourg sur le Made in France. Sauf que pour le coup, les solutions évoquées en plus d’être techniquement à côté de la plaque, peuvent poser quelques problèmes d’ordre plus … subjectif ?

Les groupes SFR et Bull (Numergy), puis Orange et Thales (Cloudwatt), ont chacun lancé fin 2012 de grands projets concurrents pour proposer aux entreprises et aux administrations françaises des solutions de «cloud computing» assurant le stockage sur le territoire national les données sensibles et qu’elles ne soient pas soumises au Patriot Act.

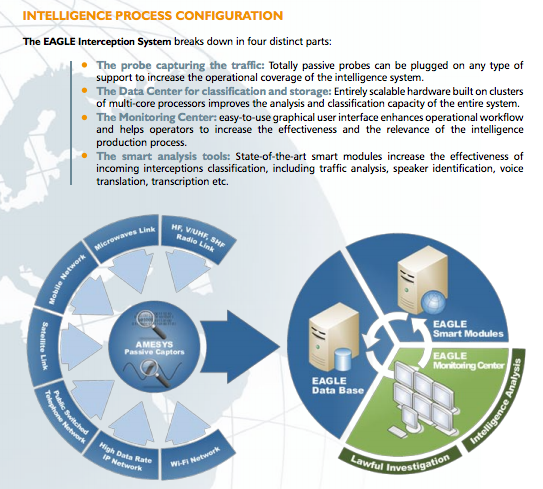

« Faisez confiance à Bull et Thalès qui eux au moins n’interceptent rien du tout, mettez vos données sensibles en sécurité chez les fous furieux dont l’un des coeurs de métier est … l’interception massive ou judiciaire… et qu’ils vendent à des Kadhafi« . On imagine bien nos camarades européens avoir une confiance aveugle en notre cloud souverain… particulièrement les anglais qui depuis l’UKUSA hébergent des bases d’interception du réseau Echelon sur leur territoire.

Donc oui… je le réaffirme. Nos politiques se payent joyeusement notre tête quand ils miment de découvrir que les américains ont accès à nos données, qu’ils tombent des nues en faisant mine de découvrir le Patriot Act en 2013… et ils se foutent carrément de nous quand ils nous balancent leurs solutions à 2ct.