On a beau ne pas être fan du bonhomme, il faut quand même lui accorder qu’il a le sens du suspens et du rebondissement. Depuis la fermeture de Megaupload, Kim Dot Com n’avait de cesse d’expliquer qu’il reviendrait avec mieux, plus gros, plus fort. C’est donc aujourd’hui que Mega, son nouveau site devrait ouvrir ses portes. J’ai donc voulu aller jeter un oeil à la plomberie du nouveau site de l’ami Kim.

On a beau ne pas être fan du bonhomme, il faut quand même lui accorder qu’il a le sens du suspens et du rebondissement. Depuis la fermeture de Megaupload, Kim Dot Com n’avait de cesse d’expliquer qu’il reviendrait avec mieux, plus gros, plus fort. C’est donc aujourd’hui que Mega, son nouveau site devrait ouvrir ses portes. J’ai donc voulu aller jeter un oeil à la plomberie du nouveau site de l’ami Kim.

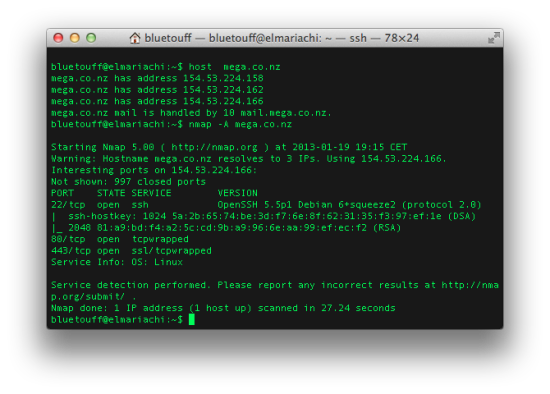

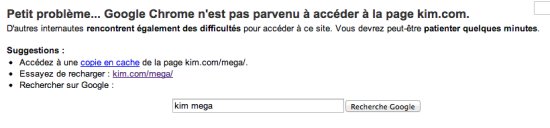

A ma première tentative de connexion au frontal http://mega.co.nz/, il semble que le DNS en mange déjà plein la tête, et une redirection me téléporte sur kim.com/mega avec un joli message m’expliquant l’embouteillage :

Peu importe, nous y accèderons par l’IP : http://94.242.253.38/

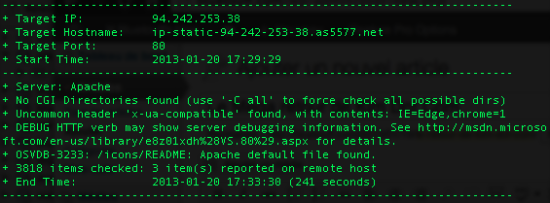

Première surprise, l’hébergeur est un illustre inconnu : as5577 et voici ses informations de peering.

Le frontal semble être un apache et petite subtilité… il est en debug !

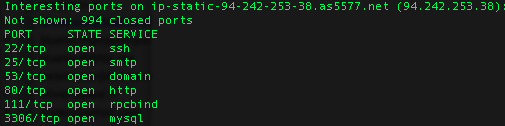

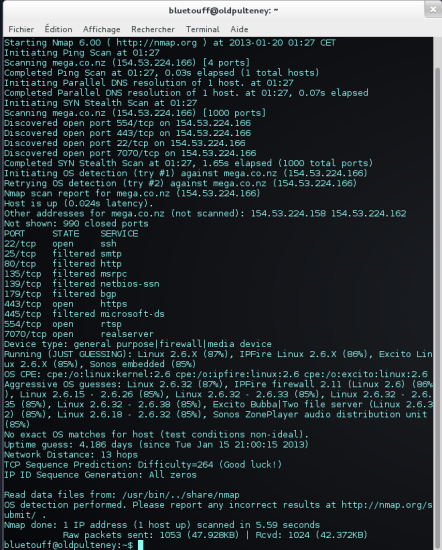

Et voici ce que nous raconte le Nmap :

Un apache en debug, un MySQL… c’est quand même un peu étrange pour un site qui est sensé encaisser des millions de requêtes dans quelques minutes… mais bon, pourquoi pas après tout ? Alors bluff ou pas bluff ton Mega, Kim ?

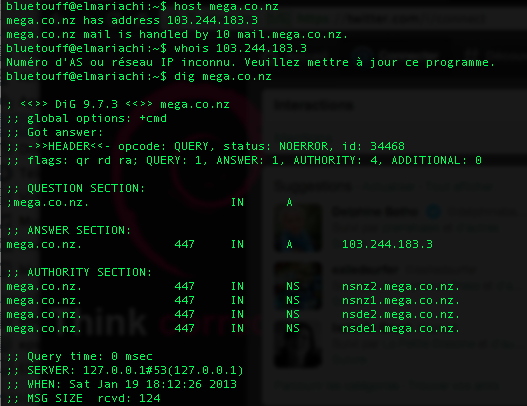

Update : le host et le dig sont assez intéressants également :

Update 2, cette fois nous y sommes Mega est ouvert, et la véritable infrastructure se dévoile, on est niveau AName sur une architecture similaire à celle de Megaupload :

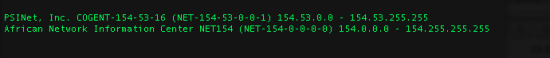

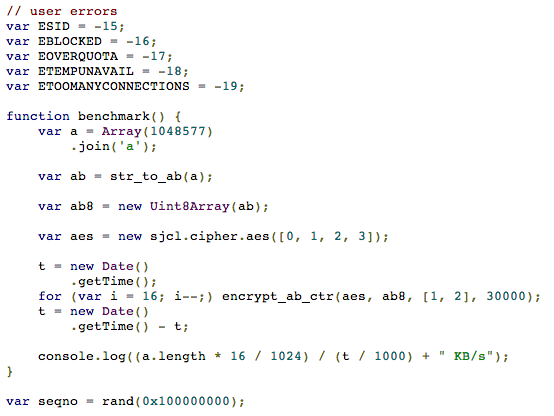

Update 3 : Le lancement semble être un succès, les premiers chiffres devraient le confirmer rapidement. En parcourant un peu le code source on tombe sur le CDN qui sert les fichiers statics, ces derniers semble être servis par Cogent. Gageons que ceci va faire super plaisir à Orange et que la guerre du transit qui a opposé les deux entreprises va surement s’étendre à d’autres fournisseurs d’accès Internet français.

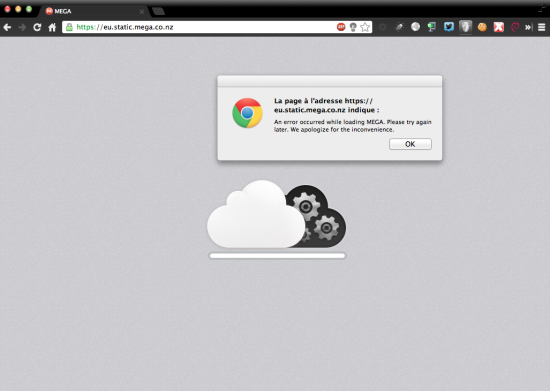

A la racine du static files server, circulez, il n’y a rien à voir :

Mes premiers tests d’upload… merdiques, je n’ai jamais réussi à finir l’upload d’un binaire d’openoffice, l’upload s’est tout simplement bloqué, et la crête d’upload a du avoisiner les… 6,4ko (Mega a peut-être été victime de son succès, mais c’est franchement pas top) :

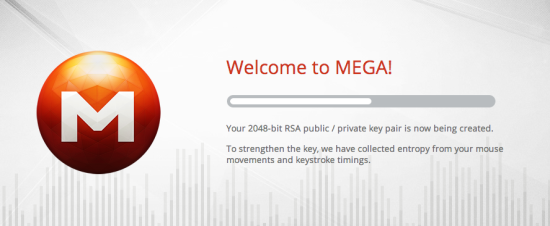

J’ai tenté ensuite une inscription comme ça pour le fun après avoir lu un article de Gizmodo qui nous explique que Méga fait dans la Méga sécurité… mouais bof, utiliser les mouvements de souris pour ajouter de l’entropie lors d’une génération de clé, ça n’a rien d’une nouveauté, c’est comme ça que procèdent déjà de nombreux logiciels « sérieux ».

En tout cas, Kim l’a bien vendu en appelant ça de la crypto contrôlée par l’utilisateur. Je n’y vois personnellement pas de procédé révolutionnaire mais la presse devrait se laisser embobiner assez facilement, les 3 mots ensemble claquent pas mal.

Update 4 : La crypto coté user c’est un concept plutôt sympa, mais voilà quand on sert la secu de son paquet de javascript avec une clé 1024 bits, on parait tout de suite un peu moins blindé, c’est ce que relève @DrWHax (thx @koolfy).

On commence à voir fleurir une multitude d’âneries sur le supposé blindage de Mega, une analyse un peu plus fine de l’infra et des petites horreurs en Javascript qui traitent un peu trop de logique pour que ce soit si blindé que ça, devraient vite révéler les faiblesses de Mega. Si vous comptez utiliser Mega « professionnellement », pour le moment, réfléchissez y à deux fois.

Un XSS a même déjà été trouvé.

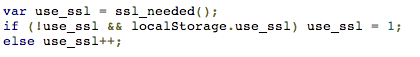

Le XSS peut conduire à un vol de la clé RSA privée puisque cette dernière utilise LocalStorage, ce qui est bien… mais franchement pas top.

De multiples grossières erreurs peuvent avoir un impact important sur la sécurité globale des utilisateurs de Mega et pour le moment, le « blindage » du site reste à démontrer, mais une chose est sûre… peut mieux faire.

Update 5 : Bon ça commence à être la fête du slip, un nouveau scan met en évidence d’autres ports ouverts sur le front en 166 (errata le 7070 et le 554 sont probablement de faux positifs):

Update 6 : Niveau accessibilité c’est pas non plus trop ça, en fait c’est même à se demander qui y accède :

Update 7 : il y aurait bien un souci concernant le mécanisme de génération des clés de chiffrement, assuré par un fichier javascript. En fait Mega semble utiliser assez peu de différents paramètres pour générer ses clés. Il en découle une entropie non satisfaisante et on peut donc supposer que la séquence de prédiction des clés est faillible. @Kaepora signale aussi fort justement que Mega peut très bien désactiver le chiffrement serveur side pour un utilisateur donné sans que ce dernier en soit notifié. La crypto coté user ok mais le contrôle reste à Mega… Bref si vous avez des fichiers confidentiels, oubliez tout de suite de les coller sur Mega, ils ne sont pas en sureté.

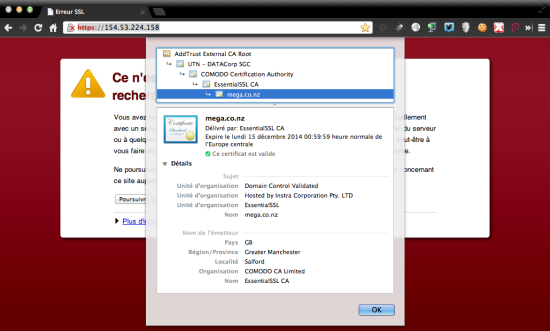

Update 8 : les bizarreries au niveau du certificat SSL commencent. Voir le paste de l’analyse SSLyze de @fo0_ .Ce qui était valide hier ne l’est plus aujourd’hui :

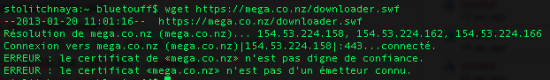

Wget le met en évidence, l’émetteur est maintenant rapporté comme étant inconnu (thx @ali0une)… et c’est vrai que le choix de Comodo peut paraitre un peu curieux :

Sur le zonecheck on pointe sur plein de serveurs sur du nginx

Je miserais plutôt la dessus perso :

http://goo.gl/k5KnE

oui attention le frontal si ça se trouve ne sera pas celui ci mais kim.com en debug ça reste space.

Ceci est très intéressant :

http://searchonmega.com/?r=&s=1

Avec les lien qui amènent sur https://mega.co.nz

<3 excellent !

oui le domaine ne mappait pas encore l’infra de mega mais le site de Kim dot Com, c’est maintenant chose faite

l’hébergeur est en fait simplement http://www.server.lu/ bien contenu chez les amateurs de seedbox

le nmap est intéressant par contre

Article intéressant, je serai curieux de connaitre les outils utilisés c’est assez bluffant celui qui permet de scanner la frontal et connaitre les specs serveurs 🙂

C’est Nikto 😉

Merci 🙂

C’est sympa ça pour que je vois mes faiblesses !

« Un XSS a même déjà été trouvé. » -> plusieurs mêmes, donc de grosses XSS permanentes. Mais certaines ont été corrigées dans la soirée, après avoir un peu tourné sur Twitter.

Si on effectue un nmap de mega.co.nz sur tous les ports, on peut aussi voir un mystérieux service sur le port 29000:

22/tcp open ssh

25/tcp filtered smtp

80/tcp filtered http

443/tcp open https

29000/tcp open unknown

En ce qui concerne le site, l’architecture est assez horrible. Un écran de chargement, pendant lequel sont re-téléchargées toutes les templates HTML et tous les fichiers JS du site, s’affiche à chaque chargement de page. Difficile de faire pire niveau lourdeur et lenteur.

Bien vu pour le 29k il n’était pas open lors de mes scans

Sur les trois adresses IP associées à mega.co.nz, le port 29000 n’est ouvert que sur 154.53.224.158. À première vue, c’est un serveur HTTP qui répond avec un 200 OK et une page blanche quelque soit la requête.

Par contre, je viens de remarquer que le port 80 est maintenant « filtered » (seul le HTTPS est accessible). On dirait bien que c’est un fail.

scan le 166 et matte mon dernier screenshot

Je ne vois pas la même chose sur le 166. Je suis sur une Freebox.

——————

$ nmap -v -T4 154.53.224.166 -p-

Starting Nmap 6.25 ( http://nmap.org ) at 2013-01-20 01:33 CET

[…]

Nmap scan report for 154.53.224.166

Host is up (0.078s latency).

Not shown: 65531 closed ports

PORT STATE SERVICE

22/tcp open ssh

25/tcp filtered smtp

80/tcp filtered http

443/tcp open https

Read data files from: /usr/bin/../share/nmap

Nmap done: 1 IP address (1 host up) scanned in 62.79 seconds

Possible que j’ai un faux positif sur le 7070 je viens de spotter sue je ne l’ai pas quand je scanne depuis l’exterieur de mon lan

Le site est même pas ouvert ^^ laisse lui le temps, d’autres <> sont bourés de faille bien pire que celle la … donc à bon entendeur …

Rappelez vous facebook & twitter … et là c’est pas à des films x qu’on avez accès ..

La crypto contrôlée utilisateur c’est « l’utilisateur diffuse sa clé à qui il veut » et non pas « bouge ta souris pour générer ta clé »

La crypto controlée par le user chez moi ça veut dire que Mega ne peut pas la désactiver. Donc en clair le user ne controle rien du tout.

je faisais référence à cette partie du billet qui semble indiquer que la crypto contrôlée concerne la génération de la clé.

mouais bof, utiliser les mouvements de souris pour ajouter de l’entropie lors d’une génération de clé, ça n’a rien d’une nouveauté, c’est comme ça que procèdent déjà de nombreux logiciels « sérieux ».

(…)

En tout cas, Kim l’a bien vendu en appelant ça de la crypto contrôlée par l’utilisateur. Je n’y vois personnellement pas de procédé révolutionnaire

Je pense qu’il aurait du attendre avant de l’ouvrir, car là le site est pratiquement inutilisable et c’est une vrai passoire. Le simple fait de trouver des failles xss sur un service de ce genre, ce n’est pas dangereux que pour les professionnels … mais aussi pour les particuliers. En passant, l’un d’entre vous à déjà réussit à envoyer un fichier ? J’ai essayé plusieurs fois et je n’y ai jamais arrivé (le fichier avait une taille de 100 ko, ce n’est pas très lourd normalement …). Après le conseil d’utiliser chrome au lieu des autres navigateurs, c’est d’un goût assez douteux …

Oui, j’ai pu uploader une image de 57ko hier dans la soirée.

Cependant, toujours impossible de télécharger quoi que ce soit (y compris mes propres fichiers), j’ai sans arrêt le message « Temporairement indisponible ».

Soyons honnête, la crypto chez Kim n’est qu’un stratagème juridique pour se protéger, pas pour protéger ses utilisateurs 🙂

Petite analyse ssl rapidos.

http://pastebin.com/M1aBTS9H

addendum : tool utilisé https://github.com/iSECPartners/sslyze

Ce qui me choque dans ton article c’est que tu teste dans ton navigateur en https avec l’adresse IP et pas le nom de domaine (cf capture d’écran), c’est normal qu’il ne reconnaisse pas le certificat -_-‘

Pour rappel, le nom de domaine fait partie intégrale du certificat et ton navigateur en a besoin pour calculer le hash et vérifier l’authenticité du certificat ! ( tu peux vérifier avec le certificat de google il n’est pas valide non plus 😉 https://173.194.32.41 )

Bon après pour le wget, je dis pas, c’est louche

Il y a bien eu un problème momentané, j’ai test également sur le NDD, ça n’a pas duré bien longtemps. Il faut leur reconnaitre une certaine réactivité.

Bonjoursalert(« hacked by mm »);

Il va en falloir un peu plus, désolé de te décevoir cher SFRNaute, allez rejoue encore une fois.

Salut bluetouff,

je viens de découvrir ton site suite à une recherche sur la sécurité de MEGA et je viens de m’abonner à ton RSS. En espérant lire d’autres articles de qualité comme celui-ci.

hakuga

Pfff, facile 😉

Pas besoin d’être un cador du code comme toi pour avoir compris depuis des mois que ce truc est un honeypot monstrueux.

Il suffit juste de bypasser le storytelling depuis la mise à mort de MU via intervention musclée ultra mediatisée de quasi la moitié des troupes de US army pour l’arrêter + x + y + z = honeypot.

Et pas que de la part de Dot amha, c’est là que ça pue le plus d’ailleurs.

Ps. Ben tu ne publie pas ce papier sur Reflets? Tu boudes? 🙂

Bonjoursalert(‘hacked by mm’);

tu veux pas retourner dans ton bac à sable, toi ?

Bon Slowgg 86.74.96.230 va jouer avec tes crottes de nez stp avant que je me fâche.

Ceci ressemble à s’y méprendre à une riposte graduée non ? :p

Marrant, j’aime le screen de l’update 6, tu utilises quelle site web?

Le port 80 (http) est désactivé faudrait le refaire en https

Le problème le plus important à mon sens n’est pas lié à la sécurité mais à la pérennité du site. On l’a vu avec Mega l’an dernier, du jour au lendemain des millions d’utilisateurs se sont retrouvés privés de leurs fichiers.

ps : Pourquoi ne zappent t’ils pas le serveur DNS de facon à ce que les users attaquent en direct avec une IP ? Y a t’il des raisons sensées à cela ?

Laissez-leur peut-être un peu de temps avant de tout décortiquer et de critiquer, non?

Le but de Mega actuellement est ce que tu as bien décrit dans ton dernier article: un gros pied de nez aux autorités et rien que pour ça, je lui dit bravo.

ce sont des critiques constructives, le gros bénéficie d’un audit de secu gratos 😉

Hello, this looks interesting, can your rewrite this to english please?

regards Crusty

OK, google translator helped too. Good article

Ça continue… et ça va de plus en plus loin… http://www.zataz.com/news/22649/mega_-hack-mot-de-passe_-codes-sources.html

Tu as même droit à une citation sur lemonde.fr

http://www.lemonde.fr/technologies/article/2013/01/21/les-rates-du-mega-lancement-de-kim-dotcom_1819833_651865.html

N’oubliez pas une chose, la sécurité du site ne sert pas à proteger l’utilisateur mais bien MEGA. Tant qu’ils n’ont pas connaissance du contenu ils sont protegé contre les demandes Notice & Staydown. Après que la clef soit 1024/2048 on s’en fou.

Il faudrait être fou furieux pour mettre des données sensibles sur un hebergeur suceptible de se faire démonté du jour au lendemain par des autorités un petit peu trop motivée.

Et sur lesnumeriques, c’est la gloire 🙂

http://www.lesnumeriques.com/mega-nouveau-megaupload-est-parti-n27985.html

http://fr.wikipedia.org/wiki/Mega_(site_web)

http://lexpansion.lexpress.fr/high-tech/mega-ce-qu-en-pense-les-experts_369478.html

http://www.challenges.fr/high-tech/20130121.CHA5343/partager-ses-fichiers-sur-mega-le-nouveau-site-de-kim-dotcom-est-ce-sans-risques.html

http://www.tomsguide.fr/actualite/kim-dotcom-cloud-mega-telechargement,19835.html

http://www.lemonde.fr/technologies/article/2013/01/21/les-rates-du-mega-lancement-de-kim-dotcom_1819833_651865.html

http://www.numerama.com/magazine/24842-avec-mega-le-mot-de-passe-est-plus-que-jamais-une-faille-de-securite.html

http://www.20minutes.fr/economie/internet/1083629-lancement-mega-kim-dotcom-protege-site-utilisateurs

http://www.leparisien.fr/high-tech/mega-quels-enjeux-pour-le-nouveau-site-de-telechargement-21-01-2013-2499615.php

http://www.lesnumeriques.com/mega-nouveau-megaupload-est-parti-n27985.html

http://www.humanite.fr/medias/mega-un-service-peu-fiable-et-bien-loin-de-la-revo-513358

http://pro.clubic.com/legislation-loi-internet/telechargement-illegal/actualite-536676-mega-securite-methode-chiffrement-doivent.html

http://leplus.nouvelobs.com/contribution/765042-mega-telechargement-legal-kim-dotcom-se-moque-t-il-de-vous.html

http://leplus.nouvelobs.com/contribution/765042-mega-telechargement-legal-kim-dotcom-se-moque-t-il-de-vous.html

http://zataz.com/news/22646/mega.co.nz–megaupload–dotcom–mega.html

La génération de clef se fait sans utiliser la balise HTML5 keygen? C’est nimp XD

salut, sympa comme article, moi qui suit pas un grand pro niveau sécurité. Mais j’ai une question tu as fais comment (novice) pour avoir le frontal de la 1ère images. Et j’avoue que un serveur apache en debug c plus que débutant !

Autant le reste à l’air sérieux autant les commentaires sur l’accessibilité du site sont un peu ridicules.

Autant Dire que WoW n’aurait pas marché parce que on a pas su s’y connecter sans problèmes pendant une semaine après le lancement…

Je ne connais pas de sites ou de jeux attendus par des millions de personnes qui ont réussit un lancement sans anicroche, que ce soit Blizzard pour un jeu payant + abonnement ou pour un site gratuit comme MEGA.

laissons passer une semaine ou deux avant de juger des performances du site.

C’est cool ton article mec mais comme tu peux le lire sur le site, il est en version BETA !!!

Les bêtas sont les utilisateurs qui font les béta-testeurs d’un site commercial qui aurait du être testé _avant_ son lancement et qui sont prêts à sacrifier la sécurité de leurs données dans l’espoir de télécharger du warez…

Quand on lance un site qui manipule autant de données personnelles, certaines failles ne sont pas pardonnables.

Remarque pertinente !

On peut aussi faire ce reproche à Microsoft qui vend des OS bourrés de failles, tant de fonctionnement que de sécurité, mais faut rentabiliser la camelotte le plus vite possible, même si ça craint solide dans les premières versions. 😉

Ca fait plus que craindre, voilà, c’est fait… vos fichiers « persos » sont maintenant publics http://bluetouff.com/2013/01/22/et-maintenant-le-mega-crack/

bonjour ,

apres m’avoir inscrit sur le site mega.co.nz..par curiosité..comme beucoup de monde.je n’ai rien compris au fonctionnement mais pire je n’arrive pas a me desinscrire,alors comment faire ? merci de votre aide..

C’est enfantin.

– Prendre l’ensemble des serveurs de votre FAI et de votre fournisseur d’adresse mail, si différents ;

– faire de même avec ceux de Kim, de la CIA, du FBI, etc…

– allumer un feu de cheminée ;

– jeter l’ensemble dans le feu (Ps. ne pas oublier les backups, tous, partout all over the cloud).

Voilà, vous êtes « désinscrit »…

Mr Blue prend 2500 euros/jour pour vous y aider, mais résultat non garanti 😉

Pour le coup du serveur Apache en mode Debug, j’ai des doutes : il fait savoir que je suis justement en train de me battre avec Apache à cause de cette foutue ligne du rapport Nikto qui n’a pas l’air de correspondre à grand chose côté Apache (d’ailleurs, dans le code source, ils ont bien l’air de dire que c’est conçu pour IIS à la base, ce qui a du sens vu que le message d’erreur renvoie à l’aide de Microsoft).

Pour le reste du rapport, on voit quand même clairement qu’ils n’ont pas utilisé la config par défaut (désactivation des numéros de version, de l’option X-Frame-Options, voire même du listage du répertoire par défaut /icons).

Mais pour le reste, bien entendu, c’est de la belle analyse 😛

Maintenant que cela fait quelques jours, et que cela doit commencer à etre un peu plus en ordre, refaire les tests en question, pour voir comment cela s’améliore ou pas.

Par contre depuis le lancement, y a une chose de sur et certaine, les déposants doivent protéger eux même leur dépot (en cryptant eux même leurs fichiers avant envoi), surtout si ce sont des données personnelles ou sensibles. Et si ce sont des dépots qui peuvent etre contesté par rapport à la légalité de ses dépots, alors c’est votre connexion avec Mega que vous devrez protéger.

En utilisant un VPN qui n’est pas français et qui ne fait aucun log de ses utilisateurs. Pas de log, même s’il est saisi par la justice votre fournisseur de VPN, ne pourra livrer vos coordonnées. Mais attention, aussi à la façon dont vous payez votre VPN ou Méga abonnement. Avec une CB, on va remonter aux coordonnées du possesseur du compte bancaire.

Idem quand on vous demande de laisser une adresse email. N’utiliser pas une adresse email d’un FAI qui va permettre de vous pister facilement. Ne laisser pas non plus, sur votre email anonyme, une adresse email pistable.

NB: Le nouveau Méga précise qu’il remettra sur réquisition de justice, tous les informations que Méga détient sur vous. Et déjà des personnes ont reçu des avertissements, pour contenu contrevenant les régles d’usage du service Méga.

Très intéressant tout cela, mais perso, n’y connaissant quasiment rien sur la programmation & cie, je n’ai pas compris 90% des commentaires & des articles ^^ mais ce que je retiens,ce sont toutes les imperfections de Mega…mais n’est-ce pas la même chose avec les autres hébergeurs du même type??? Je pose cette question tel l’ignare que je suis en la matière!

Par contre, personnellement, après avoir testé par curiosité le nouveau Mega, je n’ai pas du tout apprécié cette fenêtre qui m’oblige à installer Google Chrome et où il est écrit que Mozilla & cie sont des trucs minables et dépassés!!?? Déjà ça, ça me refroidit, car je ne supporte pas que l’on m’impose qq chose! Ensuite, après l’arrêt subi de Megaupload, je suis extrêmement refroidi, car étant abonné de longue date et après avoir repris un nouvel abonnement d’une année (grosse promo de « Noel » à 50% bizarrement juste avant l’arrêt!),j’aurais bien aimé que notre ami Kim nous reparle des abonnements perdus (et de l’argent surtout!!) et pourquoi pas, nous proposer quelques compensations pour la perte de nos dollars!!??

Pour conclure, pour toutes les raisons citées ci-dessus et ne désirant pas pour l’instant me passer de Mozilla, je n’irai pas plus loin avec l’essai de Mega! Et aussi, sur les forums & sites de téléchargements, j’avoue ne pas avoir bcp aperçu de liens Mega (1 seul en vérité!), donc finalement, je crois que Mega ne me sera d’aucune utilité!^^Et il me faudra énormément de changements & d’améliorations pour que je revienne à & utilise une nouvelle « entreprise » du gros père Kim! Ce ne sera pas moi qui engraissera le néo-zélandais à la casquette!

[quote]…mais n’est-ce pas la même chose avec les autres hébergeurs du même type??? Je pose cette question tel l’ignare que je suis en la matière![/quote]

Bonne question. A mon avis, certains hébergeurs connus ont des codes aussi troués (voire pires). Mais Mega a tendu la joue :

– En créant le buzz (grâce à la notoriété de feu-Megaupload), ce qui attire l’attention de beaucoup.

– En laissant son code-client ouvert et accessible (donc permettant à chacun de l’étudier, ce qui n’est pas le cas pour la plupart d’autres hébergeurs).

Donc non, je doute que ce soit le pire, mais c’est sans doute le plus visible. Paradoxalement, c’est possible que Mega devienne plus « propre » que tous ses concurrents grâce à cela (grâce à ceux qui signalent les failles/imperfections) et qu’en même temps il soit encore considéré comme une passoire même une fois corrigé.

Personnellement, je pense que Mega s’est tiré des dans les pieds et que ça fonctionnera pas commercialement parlant, mais c’est une bonne chose si ça me permet d’avoir 50 Go en ligne sur un site peu utilisé 😛

Comme l’un de vous la dis plus haut, c’est un gros pot de miel pour attirer et espionner tout les pirates…

C’est compliqué la sécurité sur le site mega, comme c’est dit plus haut : la sécurité de #mega avant tout … passe avant celle des utilisateurs ! sinon ; C’est toujours 10.000€ la prime pour celui qui pète le systeme ? par cher payé non ?

Il tient aussi à crypter environ la moitié de l’internet.

Quel est le bilan 1an après ? Est-ce que les failles ont été comblées ou rien n’a changé pour Mega ?

Est-ce que c’est plus sécurisé plus d’un an après ? Personne ne donne son avis sur le sujet.