La lutte contre la cybercriminalité ne se met pas en place qu’au niveau national avec les différents outils que nous connaissons aujourd’hui ou avec la Loi sur la Programmation Militaire (relative à la cyberdéfense et à la « prévention » des risques). Au niveau européen, ça bouge également. Nous connaissions déjà INDECT visant à mettre en place des outils de détection comportementale. Voici aujourd’hui le projet CyberCrime@Octopus : Octopus Project (PDF 175Ko).

La lutte contre la cybercriminalité ne se met pas en place qu’au niveau national avec les différents outils que nous connaissons aujourd’hui ou avec la Loi sur la Programmation Militaire (relative à la cyberdéfense et à la « prévention » des risques). Au niveau européen, ça bouge également. Nous connaissions déjà INDECT visant à mettre en place des outils de détection comportementale. Voici aujourd’hui le projet CyberCrime@Octopus : Octopus Project (PDF 175Ko).

CyberCrime@Octopus est porté par le Conseil de l’Europe et résulte de la convention de Budapest sur la prévention de la cybercriminalité, la lutte contre délinquance économique, la xénophobie et le racisme, et de la protection de l’enfance (…) bref, on ratisse assez large.

Notez que sur le papier, ce projet se veut très respectueux des libertés publiques, notamment en matière de confidentialité, de respect des procédures etc… il n’y aurait donc pas de quoi crier au loup au niveau européen, mais le regard critique peut venir de l’examen des outils techniques et juridiques mis en place dans chaque états membres que la Convention de Budapest vise à souder au sein de la CE, en proposant des passerelles d’échanges et de mutualisation entre états membres. La coopération policière est une nécessité, la délinquance ne l’ayant pas attendu. Ce n’est donc pas CyberCrime@Octopus lui même qui pose problème, il est même plutôt apporteur de solutions.

Dans le document qui décrit le projet CyberCrime@Octopus, on apprends que 2012 et 2013 ont marqué pour la Convention de Budapest un soutien politique, et donc un budget, pour mettre en place des outils dédiés. Une coopération accrue entre états membres portant sur l’accès aux données est notamment évoqué. Jusque là, rien de plus normal… mais le Projet CyberCrime@Octopus c’est aussi et surtout des intervenants privés. Et c’est là que ça se complique.

The Cybercrime Convention Committee (T-CY) assumed a stronger role, among other things by preparing Guidance Note as well as working on solutions for transborder access to data.

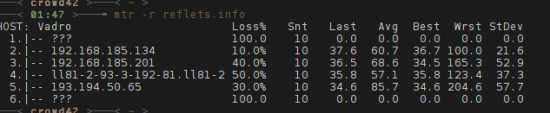

On parle ici d’accès transfrontalier aux données, rien de plus normal entre services européens, et puis de toutes façons, même si nos services n’échangeaient pas entre eux, il y aurait toujours le GCHQ britannique pour tout aspirer et communiquer les données des européens à la NSA.

Le chapitre français du projet s’est tenu à Strasbourg en juin 2012 porté par la division de la protection de données et de la cybercriminalité DG des droits de l’homme et de l’état de droit

Conseil de l’Europe portait sur les points suivants :

Points clés

- L’accès transfrontalier aux données et la compétence dans le contexte de « cloud computing »

- La mise en commun de l’ information

Mise à jour

- Les menaces de la cybercriminalité et la tendance

- La mise en œuvre de la Convention de Budapest sur la cybercriminalité

- Les politiques et les initiatives des organisations internationales et du secteur privé dans le domaine de la cybercriminalité

Ateliers

- La législation: l’état des lieux de la législation sur la cybercriminalité

- La protection en faveur des enfants contre l’exploitation sexuelle

- La sécurité et les droits fondamentaux : la protection des données personnelles et la sauvegarde et les conditions de procédure

Et COnseil de l’Europe, à votre avis, elle fait quoi après avoir « vivement réagi » suite aux révélations d’Edward Snowden ?

Un OpenBar à l’européenne ?

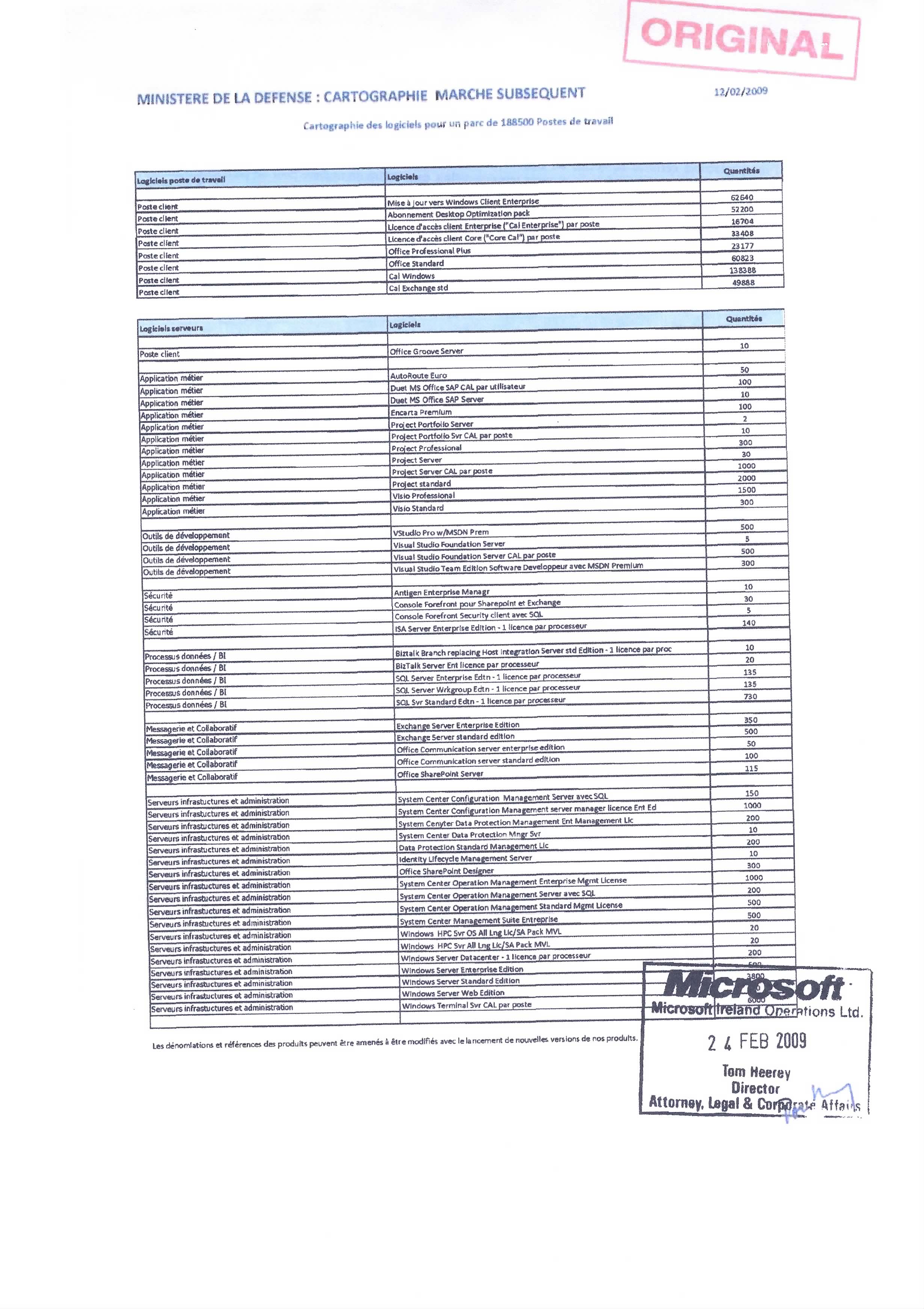

Elle se réjouit de son partenariat avec Microsoft …normal. Reste plus qu’à connaitre les modalités de ce partenariat et sur quoi porte ce partenariat et la contribution de Microsoft dont la Commission semble si fière… un système d’échange de données transfrontalier que l’on confierait à une entreprise soumise au Patriot Act?

« Nous nous réjouissons de poursuivre notre partenariat de longue date avec le Conseil de l’Europe pour promouvoir la Convention de Budapest sur la cybercriminalité. Notre priorité est de créer un environnement informatique plus sûr, plus fiable et mieux protégé. Nous avons pris l’engagement de respecter la vie privée et la sécurité des utilisateurs. Il est essentiel de soutenir le travail du Conseil de l’Europe dans ce domaine important pour atteindre ces deux objectifs »