Il y a des trucs comme ça, quand on ne s’y attend pas, ça fait vraiment du bien.

Alors que j’étais en train de m’arracher les cheveux à comprendre comment changer un enregistrement A sur l’interface de gestion des DNS de SFR Business Team pour un ami (et donc à comprendre que je ne peux pas le faire moi même et qu’il faut en faire la demande pour la modique somme de 60€ HT)…

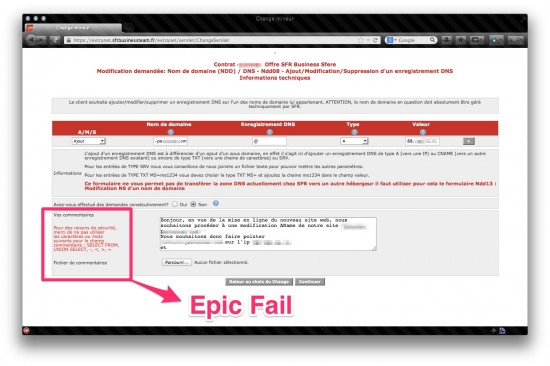

Je suis tombé alors sur l’un des messages les plus hilarants qu’il m’ait été donné de découvrir sur une interface clients. J’en ai conservé un screenshot que je partage ici avec vous (cliquez pour agrandir).

Pour les personnes qui n’ont pas compris la subtilité de ce message, SFR avertis gentiment l’utilisateur que le champs de commentaire est probablement vulnérable à des injections SQL. Donc, pour des raisons de sécurité, (comprenez la sécurité du site SFRBusinessTeam et de ses clients)… s’il vous venait à l’esprit de leur laisser un commentaire, ça serait bien d’éviter de mettre leur base de données à poil en utilisant les caractères et chaines de caractères mentionnés… Bref le genre de message que je n’avais encore jamais croisé jusque là.

Chapeau la Business Team et merci pour le fou rire 😉

Update 1 : Le gag avait déjà été reporté en janvier dernier(!) par Sebsauvage <3.

Attention ce qui suit est un scoop 🙂

Update 2 : Bon alors pas de panique surtout, bientôt on pourra modifier nos DNS grâce à Office365 directement depuis un doc Word ou Excel !

Ahaha, j’avais déjà vu le même genre sur un autre site web professionnel. Priceless!

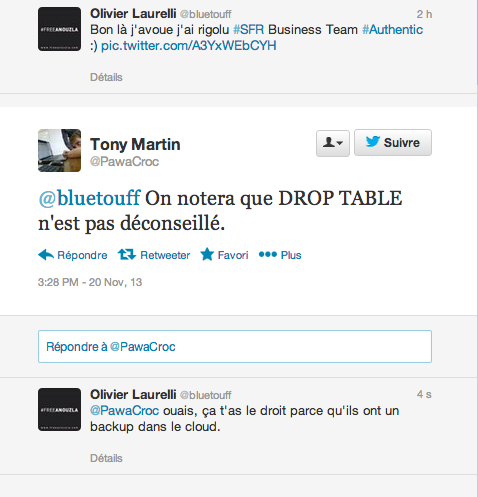

‘ CREATE TABLE « gros_glands » (you TEXT, are TEXT, fired TEXT); 😉

(parce que drop table ce serait méchant.)

Si j’ai bonne mémoire, il y a le même sur l’un des écrans de l’interface des box sfr.

Merci pour l’article, j’ai bien ri.

Par contre, je suis client chez eux et je me sens moyennement rassuré. Qu’il y-ait des failles permettant de l’injection SQL, c’est une chose. Par contre, qu’SFR prenne le temps de rajouter un message dévoilant la faille de façon aussi évidente, plutôt que de la patcher, je trouve ça d’une naïveté qui confine à la bêtise.

PS : je ne sais pas si c’est normal mais les labels des champs « Avertissez-moi par email des nouveaux commentaires. » et « Avertissez-moi par email des nouveaux articles. » apparaissent en blanc sur fond blanc (j’utilise IceWeasel comme navigateur).

Et donc? Ca injecte bien? 🙂

Je n’ai pas essayé 😉

c’est plutot pour pas matcher que ca soit bloqué par le WAF je pense

Je penche également pour ton hypothèse, mais dans le genre interface rassurante, ça se pose là 🙂

$ HEAD http://reddit.com/ | grep Server

https://nealpoole.com/blog/2011/01/http-response-splitting-on-reddit-com/

La vache!… joli ! Je l’avais pas vu passer :\

(mph, j’avais fait la blague avant… ;-))

mais noooooon office365 comme « votre bureau dispo 365 jours par an », un nom marketting comme on les aime, qui ne tient pas compte du nom du produit microsoft eponyme

Pas de problème pour Office365, ils vont racheter le firewall d’openoffice, comme ça, tout sera protégé des méchants qui font que du sql injection et de l’arp poisonning…

Je pense que vous pouvez vous rassurez car pour avoir essayer, il a plusieurs filtres SQL, XSS installés sur leurs plateformes. Je pense que le message est plutôt destiné à des utilisateurs qui ne comprennent pas pourquoi certains mots clés ou caractères sont interdits 🙂

très drôle,on ne voit pas ce genre de truc tous les jours ,il faut le faire!!!

Perso si un jour Orange Business me demande des sous pour chaque opération DNS, c’est aurevoir et gogo Amen, Ovh ou autre…

… modification AName …

Heuuu…. Ce ne seraitr pas plutôt « modification de l’enregistrement A » ?

c est quand meme merveilleux ca! un dev web qui est amputé des deux mains et qui code comme un demi manchot… et qui t explique comment eclater son serveur…

j ai du mal a trouver les mots…

heeee mais quand j y pense ca rejoint ton histoire perso! il mettent une grosse faille en place et en font la pub puis attaquent en justice les vilains pirates!

ok pas drole je sors…

trop top, j’ai pris le fou rire.