On apprenait hier que Trident Media Guard, TMG, pourrait utiliser l’injection aléatoire d’ip fakées sur les réseaux P2P. Le procédé semble à la frontière de la légalité, mais on ne peut pas vraiment en juger, c’est justement le travail d’un juge de définir si oui ou non l’adresse IP constitue une donnée personnelle.

On apprenait hier que Trident Media Guard, TMG, pourrait utiliser l’injection aléatoire d’ip fakées sur les réseaux P2P. Le procédé semble à la frontière de la légalité, mais on ne peut pas vraiment en juger, c’est justement le travail d’un juge de définir si oui ou non l’adresse IP constitue une donnée personnelle.

Mais là n’est pas le sujet du jour, nous allons plonger, techniquement, dans les entrailles du système TMG, car figurez que c’est public ! TMG a enregistré des brevets pour son système d’écoute, ce dernier est donc parfaitement spécifié, et c’est relativement bien fichu et plus élaboré que ce que l’on pensait initialement. Mais ce qu’il y a de bien avec les brevets, c’est qu’il faut les spécifier correctement si on ne souhaite pas se voir exprimer un refus du bureau d’enregistrement… et comme je vous le disais, ces documents sont publics. Ceci n’est pas un scoop et avait été publié par PCInpact, en revanche ça redevient vraiment d’actualité avec cette histoire d’injection d’IP fakées sur les réseaux P2P.

Qui es tu TMG ?

TMG, Trident Media Guard, est située à Nantes. Les personnes qui nous intéressent, ce n’est pas le board des associés… mais celles qui semblent constituer le noyau technique de l’équipe, ce sont celles ci :

Tout commence par une saine lecture, celle de ces deux documents.

- Le premier : METHOD FOR REACTING TO THE BROADCAST OF A FILE IN A P2P NETWORK

- Le second : METHOD FOR COMBATTING THE ILLICIT DISTRIBUTION OF PROTECTED MATERIAL AND COMPUTER SYSTEM FOR CARRYING OUT SAID METHOD

- Et descriptif plus sommaire en français.

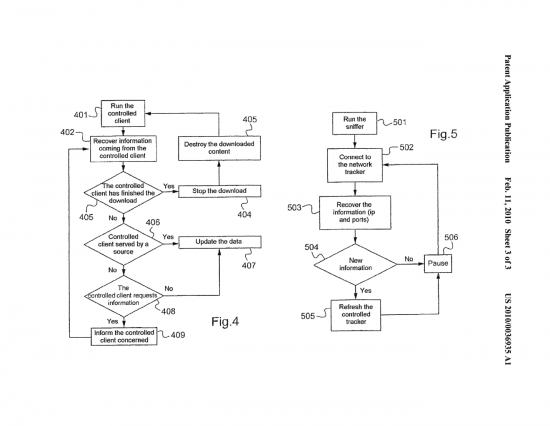

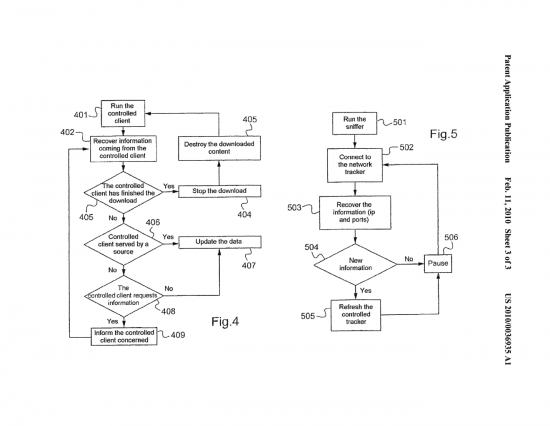

Ils s’agit d’un descriptif exhaustif du mode d’écoute des réseaux P2P par TMG, avec des beaux schémas qui représentent les cas d’utilisations en pratique. Rassurez vous nous avons quelques relations qui sont très au fait de ces technologies et que ces documents intéressent énormément.

Que controle TMG sur un réseau P2P ?

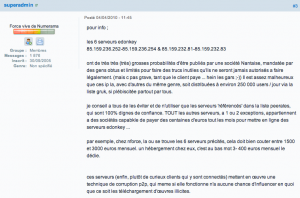

- Les réseaux surveillés sont tous ceux basés sur le modèle GNUtella2 (BitTorrent, Emule, Edonkey …)

- Le Client : le client est un sniffer qui récupéra les données du tracker surveillé.

- Le tracker : l’endoit où les annonces de fichiers sont faites.

- A peu près tous les maillons de la chaîne.

Une analyse approfondie de ces documents est nécessaire pour comprendre les faiblesses de ce système, nous en avons repéré, mais des personnes plus expertes que moi sur le P2P pourraient par exemple vous expliquer comment fonctionne les requêtes adressées par le sniffer comprenant :

- Des faux nombres de bits reçus et envoyés (comme Seedfuck)

- Un identifiant une adresse IP générée ALEATOIREMENT A CHAQUE CONNEXION (comme Seedfuck), du coup ceci empêche le tracker de bannir le sniffer de TMG.

Voir la section 0132 :

[0132]In order to gain authorization to access the addresses of the peers connected to the network, the request addressed by the sniffer 11 comprises a false number of bytes received, a false number of bytes sent, an identifier and an IP address that are generated randomly on each connection as well as an item of information relating to the desired file. This request, addressed in a periodic manner, allows the sniffer 11 not to be banished by the tracker 4.sub.p.

Read more: http://www.faqs.org/patents/app/20100036935#ixzz0lvBbSwuj

Donc vous n’hallucinez pas, TMG injectera bien aléatoirement des ip dans les réseaux P2P, c’est même très clairement spécifié !

Bon là vous allez voir, on a touché le fond, ou quand les sociétés privées emploient des méthodes qui fricottent avec l’usurpation d’identité pour vous piéger.

Bon là vous allez voir, on a touché le fond, ou quand les sociétés privées emploient des méthodes qui fricottent avec l’usurpation d’identité pour vous piéger.