Quand le scandale a été révélé, j’émettais déjà de sérieux doutes sur les postures indignées des politiques et sur notre capacité à réagir sérieusement. Aujourd’hui Médiapart révèle une affaire (accès payant) qui ne fait qu’apporter de l’eau à notre moulin. Des milliers de mails d’eurodéputés auraient été compromis, et Médiapart d’enfoncer le clou affirmant que bon nombre d’institutions restent des passoires.

Choix techniques ridicules (Microsoft Exchange), comportements irresponsables (on se connecte avec son smartphone au premier hospot public à la terrasse de café d’en face), manque cruel de sensibilisation la plus basique aux outils pourtant aujourd’hui indispensables (hein ? Quoi ? un VPN, c’est quoi ?)…

On peut blâmer les programmes de surveillance américains, mais qui faut-il blâmer quand on se rend compte que l’espionnage de nos institutions est à la portée de presque n’importe qui pour un budget d’une centaine d’euros ?

La démission résignée des utilisateurs

L’article de Mediapart nous apprends quelque chose que nous soupçonnions déjà : en plus d’utiliser Microsoft Exchange depuis une terrasse de café en wifi sur un smartphone, aucune authentification multi-facteurs n’est mise en place.

J’ai eu l’occasion de d’échanger avec des groupes politiques, français ou européens. Leur calcul est le suivant : comme leurs travaux étant destinés au public, ils estiment ne pas avoir à observer de mesures de sécurité particulières. Une marque de transparence ? De l’inconscience ? Je laisse à chacun se faire son opinion là dessus mais celà ne revient-il pas au fameux « je n’ai rien à cacher ».

Le mail est un outil d’importance vitale dans le quotidien d’une formation politique, c’est par exemple par là que circulent des propositions de loi à peine à l’état d’ébauche. Intercepter en amont ce qui va devenir une proposition de loi, c’est s’assurer d’un lobbying ultra efficace. Et à votre avis ? Que font les américains ?

Insecurity by Design

D’une manière générale, la confidentialité des communications, c’est l’un des grands échecs du 21e siècle. Pourquoi ? Parce que tout a été fait, à la base, pour l’annihiler : centralisation, absence de couche de chiffrement native dans l’immense majorité des protocole, contre-éducation n’ayant jamais incité à observer de bonnes pratiques… Le pire, c’est qu’on ne peut pas passer notre temps à blâmer uniquement les utilisateurs, les industriels ont une grande part de responsabilité, tout comme les responsables informatiques qui ont relégué les utilisateurs au rang de gamin qu’on ne prendra surtout pas le temps d’éduquer… un grand mal du 21e siècle.

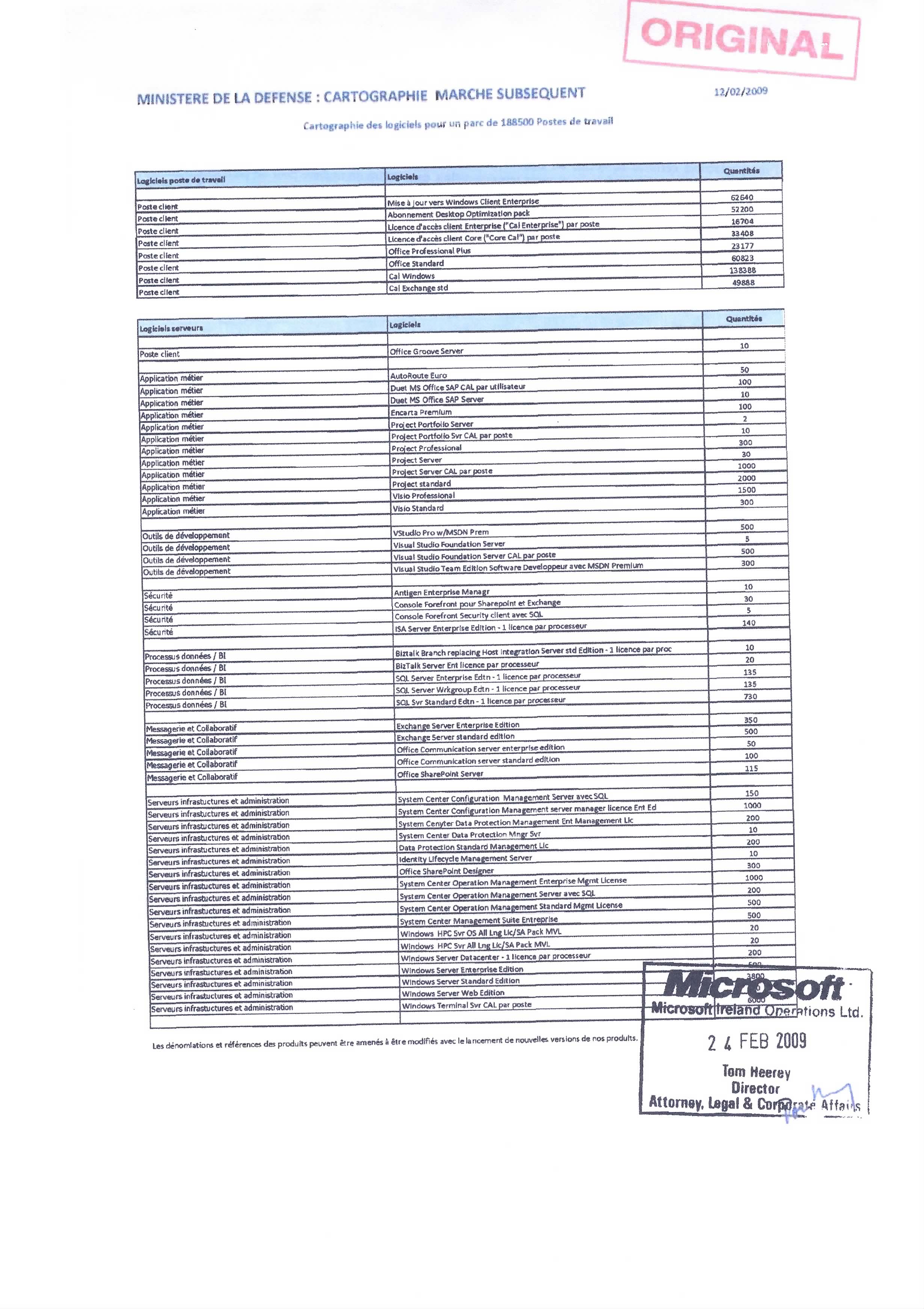

Aujourd’hui un responsable informatique qui offre les clés d’une administration en signant des contrats à Microsoft pour plusieurs millions d’euros devrait être viré pour faute lourde… Comme ce’ scandaleux contrat de 19 millions d’euros lui aussi révélé par Médiapart à destination du ministère de la défense :

Administrations, mais aussi fournisseurs d’accès Internet offrant des services « pros » aux entreprises.

Démission des politiques

La député Isabelle Attard dresse elle même un constat fort juste du rapport que peuvent avoir les dirigeants face aux problématiques liées à la confidentialité des échanges à l’ère du tout numérique :

« il y a une totale méconnaissance de ces problématiques par les décideurs politiques ». « Quand nous évoquons ces sujets, la plupart de nos collègues ne nous prennent pas au sérieux, ou n’en voient pas l’intérêt. On me dit « Isabelle, tu exagères… », voire « Tu es parano », même sur les bancs socialistes. Nous avons récemment essayé de recenser les élus qui se sentaient concernés, et nous n’avons trouvé que 10-12 députés, tous bords confondus. »

Démission des professionnels

Face aux murs, au lobbying de puissantes entreprises américaines, les professionnels de la sécurité ou du logiciels libres sont eux aussi tentés de démissionner de leur rôle pédagogique. Un premier ministre peut signer toutes les directives favorables à l’utilisation du logiciel libre dans les administrations qu’il voudra… si ces administrations continuent de signer tout et n’importe quoi avec des Microsoft, des Google, des Oracle…. il ne faut pas s’étonner de les voir mourir ou aller chercher des débouchés ailleurs.