Vous noterez qu’il est très rare que je relaie ce genre d’information, mais là, franchement, c’en est vraiment trop. Hossein ‘Hoder’ Derakhshan est un célèbre journaliste et blogger irano Canadien (son blog est le blog en langue persane le plus visité, ce qui lui a valu le surnom de Blogfather). Rien ne peut justifier la condamnation à mort d’Hossein.

Vous noterez qu’il est très rare que je relaie ce genre d’information, mais là, franchement, c’en est vraiment trop. Hossein ‘Hoder’ Derakhshan est un célèbre journaliste et blogger irano Canadien (son blog est le blog en langue persane le plus visité, ce qui lui a valu le surnom de Blogfather). Rien ne peut justifier la condamnation à mort d’Hossein.

C’est un très actif contributeur de Wikipedia sur tout ce qui touche à l’Iran, ce qui lui aura valu une arrestation en territoire Allemand et un interrogatoire par les services secrets iraniens, ce qu’il dénonça publiquement… un affront pour Téhéran.

Emprisonné en Iran depuis le premier octobre 2008, il a été condamné à mort le 22 septembre 2010, pour collaboration avec les gouvernements hostiles au régime.

Vous trouverez sur ce site une pétition contre cette condamnation inacceptable :

http://www.freetheblogfather.org/

Voici donc un communiqué que je vous invite à très largement relayer, tous les bloggers qui sont attachés à la liberté d’expression doivent se sentir concernés par le sort de Hossein :

APPEL D’UNE JEUNE FRANCAISE, SANDRINE MURCIA, POUR LA LIBERATION IMMEDIATE DE SON COMPAGNON

HOSSEIN DERAKHSHAN, BLOGGEUR ET JOURNALISTE IRANO-CANADIEN, DETENU A LA PRISON D’EVIN EN IRAN.

URGENCE : LE PROCUREUR DE TEHERAN A REQUIS LE 22 SEPTEMBRE LA PEINE DE MORT A SON ENCONTRE.

SAUVEZ HOSSEIN !

« Je lance un appel à la communauté internationale pour la libération de mon compagnon, Hossein Derakhshan, bloggeur et journaliste irano-canadien, surnommé Blogfather, arrêté en novembre 2008 et détenu à la prison de Evin, Téhéran, Iran depuis lors. Nous venons d’apprendre hier que le procureur de Téhéran a requis la peine de mort. Les jours qui viennent pourraient voir cette sentence confirmée par les autorités iraniennes, alors même qu’il n’a fait qu’exercer son métier de journaliste.

L’urgence est donc totale.

A l’heure où toutes les grandes nations se réunissent à New York, dans le cadre de l’Organisation des Nations Unies, c’est au Président Ahmadinejad et à toute la communauté internationale, que je souhaite m’adresser pour qu’Hossein retrouve très vite la liberté, au nom des droits de l’homme et de la liberté d’expression des journalistes. »

déclare Sandrine Murcia, fondatrice d’une agence conseil en services numériques, compagne d’Hossein, avec lequel elle partage la passion des nouvelles technologies de l’information et de la communication.

Hossein Derakhshan (né le 7 janvier 1975), mieux connu sous le pseudonyme de « Hoder », est un journaliste irano-canadien, webloger basé à Toronto puis à Paris. Son blog, rédigé en persan et en anglais, est un des blogs persanophones les plus visités. Hossein Derakhshan établit un manuel d’utilisation du blog, en persan, à l’usage des Iraniens. Ce manuel connait un tel succès qu’en un mois, plus de 100 blogs en persan sont créés. Il existe maintenant des dizaines de milliers de blogs en persan. Ce qui lui vaut le surnom de « Blogfather ».

Hossein Derakhshan débute dans le journalisme en écrivant des articles sur Internet dans le journal réformiste Asr-e-Azadegan. En décembre 2000, il part vivre au Canada, à Toronto, où il commence son blog, en persan, le 25 septembre 2001. Son titre : Sardabir : khodam (Editor : myself).

En 2005, Hossein Derakhshan tient un discours à la conférence Wikimania de Francfort, en Allemagne. Alors qu’il quitte l’Allemagne, il est arrêté et interrogé par les services secrets iraniens au sujet de ses contributions au Wikipédia en persan, et au sujet de sonblog. Il refuse alors de présenter des excuses publiques, comme cela lui est demandé. Au contraire, il rédige un rapport sur ce qui vient de lui arriver, qu’il publie sur son blog. Il travaille alors pour Newsweek, the Guardian, New York Times notamment.

Hossein Derakhshan se rend deux fois en Israël et publiquement rend compte de ses voyages dans son blog pour «contribuer au rapprochement entre Tel-Aviv et Téhéran». Pour un citoyen iranien, se rendre en Israël est passible de la peine de mort.

Très attaché à la culture française, aux valeurs des Lumières, il s’installe à Paris avec Sandrine Murcia en 2007 pour exercer son métier de journaliste et de bloggeur. Il se prend de passion pour les philosophes post-modernistes tels Foucault, Derrida et Deleuze.

Hossein Derakhshan retourne à Téhéran en octobre 2008 pour couvrir le 30ème anniversaire de la Révolution Iranienne et les élections présidentielles de juin 2009. Il est arrêté au domicile de ses parents le 1er novembre 2008. Maintenu en isolation et soumis aux interrogatoires, son procès s’ouvre en juin 2010 à huis clos. Sa famille n’a pas été autorisée à assister aux séances de la cour ni à le voir. Le procureur de Téhéran a requis la peine de mort pour Hossein Derakhshan, accusé de collaboration avec des gouvernements hostiles au régime, d’actes de propagande à l‘encontre des intérêts de la République Islamique, d’insultes aux symboles religieux.

Aidez-nous à libérer Hossein Derakhshan !

A Paris, le 23 septembre.

- Signez la pétition en ligne:

http://www.freetheblogfather.org/

- Facebook: Libérez Hossein Derakhshan // Free Hossein Derakhshan

http://www.facebook.com/group.php?gid=37459792838

Contact:

Sandrine Murcia

[email protected]

+33 6 25 90 11 58

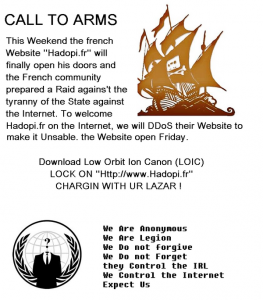

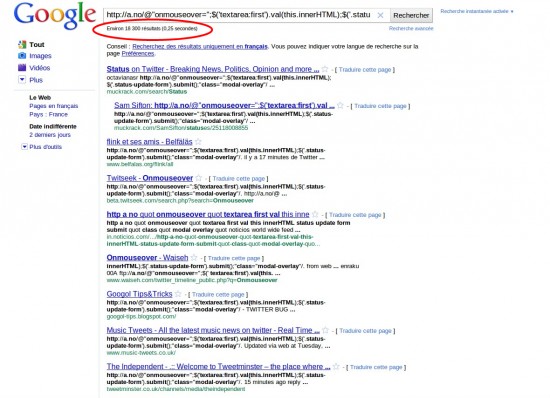

Parmi les outils de veille sur le réseau que j’affectionne, il y a Pastebin, on y trouve vraiment de tout, et pas que du code. Numerama signalait hier que le site Hadopi.fr, alors qu’il n’est toujours pas officiellement en ligne (même si le cache Google parle…), attirais déjà de nombreux curieux. Bien entendu, Pastebin atteste de la véracité de ces propos, on y trouve par exemple :

Parmi les outils de veille sur le réseau que j’affectionne, il y a Pastebin, on y trouve vraiment de tout, et pas que du code. Numerama signalait hier que le site Hadopi.fr, alors qu’il n’est toujours pas officiellement en ligne (même si le cache Google parle…), attirais déjà de nombreux curieux. Bien entendu, Pastebin atteste de la véracité de ces propos, on y trouve par exemple :