Début mai 2010, je vous expliquais sur ce blog que la Deep Packet Inspection était bien dans les bacs. Le terme de « quasi neutralité » en conclusion gouvernementale qui avait pour l’occasion savamment instrumentalisé cette vénérable institution qu’est l’ARCEP, laissait peu de doutes sur la question. Plus tard, au mois de juin, quelques recherches m’avaient amené à vous parler de techniques plus pernicieuses encore, découlant du DPI, mais qui ont le bons goûts de sembler moins intrusives que de l’analyse de paquets en profondeur, basée sur des méthodes statistiques : le stochastic packet inspection. Selon ce que j’ai pu comprendre des papiers de recherche sur lesquels j’étais tombé, le stochastic présentait un défaut, il fallait multiplier les points de sondes pour obtenir un ratio d’acuité élevé. Mais il avait aussi un gros avantage sur la DPI, pas besoin d’analyser les paquets en profondeur et donc de violer le secret des correspondances pour appliquer des règles de routage ou de drop des paquets.

Début mai 2010, je vous expliquais sur ce blog que la Deep Packet Inspection était bien dans les bacs. Le terme de « quasi neutralité » en conclusion gouvernementale qui avait pour l’occasion savamment instrumentalisé cette vénérable institution qu’est l’ARCEP, laissait peu de doutes sur la question. Plus tard, au mois de juin, quelques recherches m’avaient amené à vous parler de techniques plus pernicieuses encore, découlant du DPI, mais qui ont le bons goûts de sembler moins intrusives que de l’analyse de paquets en profondeur, basée sur des méthodes statistiques : le stochastic packet inspection. Selon ce que j’ai pu comprendre des papiers de recherche sur lesquels j’étais tombé, le stochastic présentait un défaut, il fallait multiplier les points de sondes pour obtenir un ratio d’acuité élevé. Mais il avait aussi un gros avantage sur la DPI, pas besoin d’analyser les paquets en profondeur et donc de violer le secret des correspondances pour appliquer des règles de routage ou de drop des paquets.

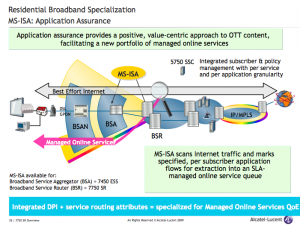

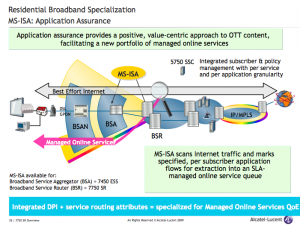

Plus récemment encore je vous parlais d’Alcatel, un acteur majeur dans les équipements réseaux professionnels, dans un billet qui faisait suite à la diffusion du rapport gouvernemental sur la neutralité du Net, que l’entreprise, comme le rapport, re-qualifiaient en un risible « Internet ouvert »… la preuve en image. La manipulation était grossière, certes, et on sentait bien la griffe d’Alcatel dans ce rapport, tant dans la terminologie, les prévisions apocalyptiques « on va tous mourir, le Net est tout saturé« , que dans les conclusions qui invitaient à un libre accès aux contenus « licites ». Seul hic, pour reconnaitre un bit légal d’un bit illégal, quoi qu’on nous raconte, il faut bien placer une forme d’intelligence sur le réseau qui jouera le rôle du douanier… en clair de la deep packet inspection.

Stochastic packet inspection : le filtrage aux extrémités… cher mais peu intrusif

Multiplier les sondes sur les routes du trafic d’un internaute implique d’importants investissements (ou d’inclure des dispositifs puissants et onéreux dans les box, ce qui est cher, mais pas impossible, et ceci pourrait dans un futur proche devenir rentable avec des FPGA ).

Deep Packet Inspection : la surveillance de vos communications au coeur du réseau

Nous allons nous replonger dans l’univers fantastique d’Alcatel Lucent pour découvrir un équipement qui risque de vous donner froid dans le dos. J’ai à plusieurs reprises évoqué des modules directement installés sur les DSLAM des opérateurs, à ce moment j’étais à mille lieues de penser que des routeurs d’agrégation de services, placés en coeur de réseau, au plus proche des terminaux ou de bordure, proche des backbones, pourraient avoir assez de puissance de calcul pour faire de la DPI sur un lien terabit. Bon je commence à parler chinois, mais on va continuer un peu en regardant ce qu’il y a sous le capot de ces routeurs de services comme le 7705, capable de gérer des flux IP, mais également GSM, 2G, 3G et LTE. Alcatel devrait même prochainement annoncer le lancement d’une carte d’extension que l’on qualifiera pudiquement de carte « de traitement de paquets programmable » pour le 7705 embarquant un processeur, programmé par une société tierce pour son compte (une première pour l’équipementier réseau). En fait un monstre qui embarquera du FPGA pour offrir une puissance de traitement et surtout d’analyse de paquets colossale. Pour faire simple, le routeur forwarderait les paquets à la carte d’extension en question avant ou après une décision de routage… là on commence à rentrer dans le domaine de la magie noire.

Les communiqués, ou la documentation grand public d’Alcatel ne parlent pas ouvertement de DPI (plutôt de QoS). Dans d’autres documents à destinations de personnes plus avisées, les spécifications de la bête laissent à penser que comme pour d’autres modèles de la marque (comme la famille 7750 qui gère déjà du DPI à raison de 100 Gb/s par puce… et il y a jusqu’4 puces en fonction des configuration sur ces modèles), ces équipements sont tout à fait DPI ready… et sur de gros réseaux. Les cartes d’extension de ce genre de routeur de service, au format MDA (Media-Dependant Adapter) apportent également une intelligence en plus de celle du routeur, elles traitent des protocoles physiques, puis les encapsulent dans du MPLS (MultiProtocol Label Switching) et présentent ainsi le gros avantage d’être déployables au coeur de gros réseaux. Et c’est là que la magie du DPI s’opère techniquement : ce sont les IOM, sur lesquelles on trouve 2 MDA, qui servent à l’intelligence du routeur, elles sont connectées au routing complex et la puce « FP2 » d’Alcatel s’intercale ici, et c’est à ce niveau que la deep packet inspection s’opère.

Voilà je vous ai assez mis l’eau à la bouche, retenez en simplement qu’Alcatel sait faire de la DPI au minimum, à 100 Gb/s sur des configurations très scalables… et ça date de 2008. Si comme moi vous aimez les petits dessins, c’est par ici que ça se passe.

Revenons à des choses un peu plus digestes

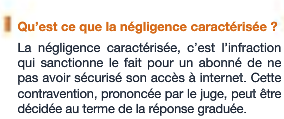

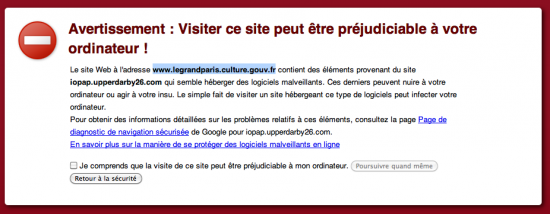

Avec de tels équipements, dotés d’aussi puissantes capacités de traitement, on se doute bien que les premiers clients pour ces gros jouets, ce sont les gouvernements. Alcatel a bien envie de pousser quelques uns de ces routeurs de services pour aider le gouvernement ou n’importe quelle « haute autorité administrative » à vérifier si vous accédez à un contenu LEGAL sur un Net qui n’est pas neutre mais OUVERT… bref, chez Alcatel on est sympas et toujours prêts à rendre service, surtout aux fournisseurs d’accès à qui l’entreprise promet de grosses économies en … filtrant des services ! On peut tourner ça dans tous les sens, on est aux antipodes de la neutralité du Net, on ne fait plus du simple QoS pour réduire la latence sur de la VOIP, mais bien de la surveillance.

Ainsi les 7705 font déjà le bonheur du gouvernement américain… et il est fort probable que certains fournisseurs d’accès en possèdent quelques uns, plus inquiétant, Alcatel en vendrait en ce moment environ 10 000 par trimestre ! Concernant les 7750, on en dénombrait plus de 20 000 en 2009. A ce rythme, vous comprendrez aisément qu’il ne manque vraiment plus grand chose pour mettre le Net sous surveillance.

Les DRM ou Digital Right Management sont un échec assez emblématique de la politique de fermeture par les constructeurs au nom du copyright des contenus dématérialisables. Les DRM sont arrivés dans notre corpus législatif par le biais de la loi DADVSI (elle-même issue d’une transposition d’une directive européenne, l’EUCD) qui sanctionnait jusqu’à 6 mois de prison et 30 000 euros d’amende toute personne diffusant ou facilitant la diffusion d’un logiciel destiné à casser ces mesures techniques de protection de médias. Décriés depuis le début, ils ont été en grande partie responsables de l’accélération du déclin du disque en France puisque de nombreux acheteurs de disques se retrouvaient frustrés de ne pouvoir lire ce CD dans leur voiture ou sur leur ordinateur pour le mettre dans leur baladeur MP3… une véritable invitation au téléchargement illicite.

Les DRM ou Digital Right Management sont un échec assez emblématique de la politique de fermeture par les constructeurs au nom du copyright des contenus dématérialisables. Les DRM sont arrivés dans notre corpus législatif par le biais de la loi DADVSI (elle-même issue d’une transposition d’une directive européenne, l’EUCD) qui sanctionnait jusqu’à 6 mois de prison et 30 000 euros d’amende toute personne diffusant ou facilitant la diffusion d’un logiciel destiné à casser ces mesures techniques de protection de médias. Décriés depuis le début, ils ont été en grande partie responsables de l’accélération du déclin du disque en France puisque de nombreux acheteurs de disques se retrouvaient frustrés de ne pouvoir lire ce CD dans leur voiture ou sur leur ordinateur pour le mettre dans leur baladeur MP3… une véritable invitation au téléchargement illicite.