Bon vous allez dire que je suis paranoïaque tout ça … Mais bon … Voilà PCIncpact nous alerte que le service marketing d’Orange s’apprête à proposer une offre payante de DPI (en tout cas vu d’ici ça y ressemble quand même pas mal)… ! Même pas peur !

Bon vous allez dire que je suis paranoïaque tout ça … Mais bon … Voilà PCIncpact nous alerte que le service marketing d’Orange s’apprête à proposer une offre payante de DPI (en tout cas vu d’ici ça y ressemble quand même pas mal)… ! Même pas peur !

Pour que vos packets soient analysés (pour votre sécurité bien sur…), et accessoirement servent à vous balancer de la pub (vocation première du Deep Packet Inspection), il vous faudra débourser 3,95 euros par mois. Si vous consentez à vous faire bombarder de pub, vous aurez le droit de vous faire analyser vos paquets gratuitement… trop sympa Orange ! Bon comme en interne c’est un peu tendu, on va sous-traiter ça à du vrai pro du DPI, en plus ça sera surement plus discret … Hop, gogogadgeto Kindsight.

Nuançons : Kindsight a l’air d’aspect très clean, très respectueux de votre vie privée, et dit ne collecter aucune donnée. On peut se désabonner du service quand on le souhaite. On peut y croire … ou pas. Moi j’ai bien envie d’y croire, mais c’est plus loin que ça se gâte.

Côté Orange, on reprend la bonne vieille recette : on s’attaque aux plus faibles, ceux qui n’y comprennent rien et qui pensent que notre Internet est tout pourri, en leur expliquant que leur sécurité est en danger à cause des vilains pirates du Net et on en profite pour leur refourguer un dispositif destiné à vous fliquer comme le souligne PCInpact citant une jolie formule bien marketing très caractéristique :

« des cybercriminels arrivent à pirater les ordinateurs personnels en désactivant les logiciels antivirus. Ils peuvent alors usurper votre identité. Bien sûr les antivirus sont indispensables, mais il vous faut une protection supplémentaire. Les cybercriminels ne peuvent désactiver la protection KindSight car elle est intégrée au réseau».

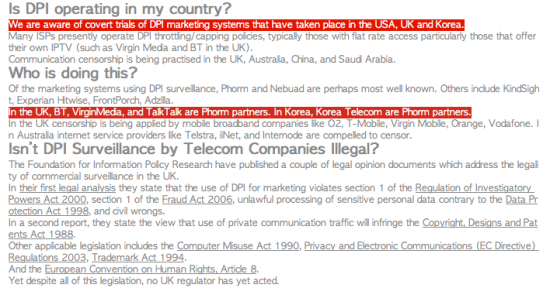

Parano moi ? … et ça c’est du poulet ? KindSight est clairement identifiée comme une entreprise spécialiste du Deep Packet Inspection…

Alors à quoi ça sert ce truc ?

Déjà ça évite de placer un logiciel chez les clients que des gens trop curieux pourraient reverser, on place donc de la pseudo intelligence de flicage directement sur le réseau d’Orange. Le système est aussi capable d’envoyer des SMS et pourquoi pas des notifications rue de Valois.

Mais qui sont ces gens ?

Quand on regarde un peu l’équipe de KindSight, on trouve pas mal des gens d’Alcatel Lucent (vous savez les gens qui fabriquent des DSLAM) … oh ben tien .. le module HADOPI dont je vous parlais .. directement sur les DSLAM… c’est pas ça ?

Alors clean ou pas ?

Et bien Kindsight a beau expliquer qu’ils sont super respectueux de la privacy, mais quand on lit bien ce truc … on tombe par exemple sur ça :

« Le service Kindsight n’analyse pas, à des fins publicitaires, tout le trafic lié aux sites que Kindsight classe comme sensibles, comme les sites liés à la pornographie, la sexualité, la santé, la politique, la haine, la violence, la drogue, ou la criminalité. Ce trafic est, cependant, analysé dans le cadre de la détection d’attaques et d’autres activités malveillantes, à condition que l’abonné ai souscrit au service. «

Comprenez : « on analyse pas pour envoyer de la pub, mais pour vous protéger » .. par contre avec le deal de Orange .. on s’en servira aussi pour de la pub… Du coup, ça serait sympa de nous expliquer comment on fait pour envoyer de la pub ciblée à un internaute sans collecter de données… un truc m’échappe là.

Orange vient-il d’inventer la première offre payante de Deep Packet Inspection ?

Vous ne me croyez toujours pas … ?

Et si je vous dit ISP DPI SNOOPING TECHNOLOGY dont Kindsight et son projet RIALTO qui ne semblent pas y être étranger ?

Ça ressemble à s’y méprendre à ça.

…. FEAR …

Merci Alcatel Lucent

☠

**** EDIT ****

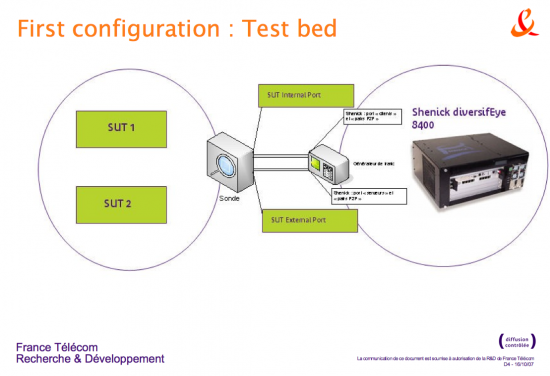

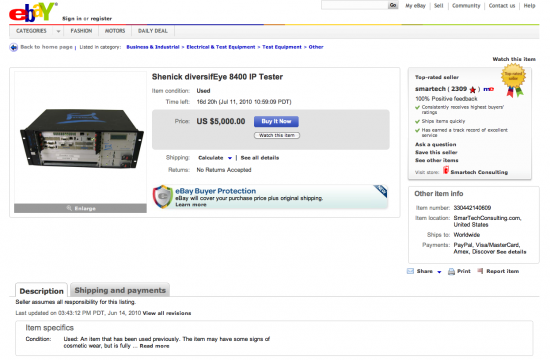

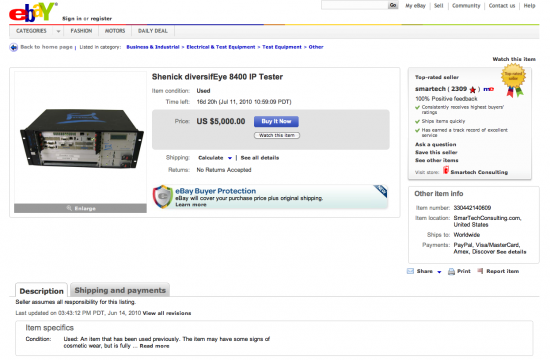

Le DPI chez Orange on s’y intéresse depuis 2007 , avec Shenick Diversif Eye 8400 et attention, niveau performances, ça faisait déjà peur à l’époque avec :

- 16 millions de flux simultanés

- 500 00 adresses ip traitées

- 50 000 nouveaux flux à la seconde

« A good challenge for DPI Testing »

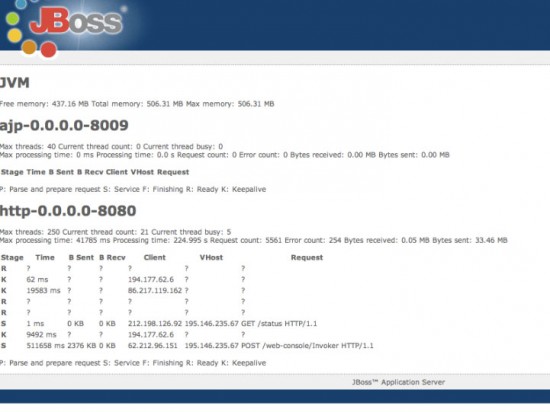

Ensuite on trouve aussi ceci … et c’est beaucoup plus récent. On y apprend que Orange s’est fait un nouveau copain : FusionWorks et son manager Openet, et là je lis bien en toutes lettres « Deep Packet Inspection », ça commence à faire beaucoup de coincidences non ?

« Openet’s FusionWorks Policy Manager product will be integrated with the Deep Packet Inspection solution from Openet partner Cisco Systems. Orange France selected Cisco’s Content Services Gateway (CSG) in conjunction with its purchase of Policy Manager from Openet. The integrated network control and monetization solution will enable Orange France to control its network resources using real time applications of complex rules based on subscriber, service or usage context. »

Il semblerait qu’Orange Mobile connaisse très bien cette technologie. D’ailleurs, je serais curieux de savoir si Orange pratique en France le DPI sur les SMS (la question est également valable pour SFR, vu que Vodafone semble aussi pratiquer). Etrangement, le forum où ça en causait dans la communauté Orange rame … beaucoup …

Si vous aussi le DPI vous intéresse, sachez que pour la modique somme de 5000$ vous pouvez trouver un Shenick diversifEye 8400 IP Tester sur EBAY !!

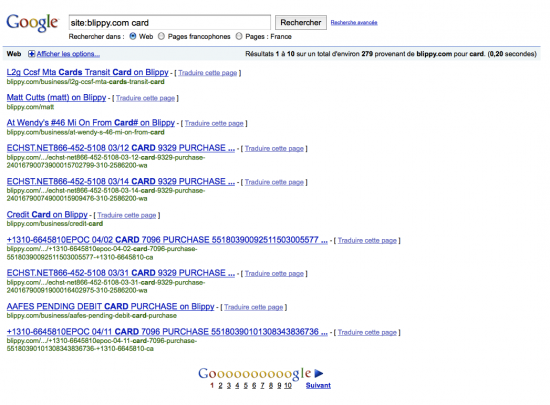

Et tant qu’à verser dans la paranoia … allons voir aussi si d’autres FAI ne se sont pas penchés sur ce genre de solutions … le menu semble appétissant :

DART Benefits

- Accurate application identification

- Granular subscriber, application, and topology visibility

- Enhanced QoS policy enforcement

![]() Ce n’est pas un scoop, c’est d’ailleurs surement pour ça que la HADOPI s’est résolue à passer outre et à se décider d’envoyer les premiers mails sans qu’un dispositif de sécurisation de l’accès Internet prévu depuis HADOPI 1, ne voit le jour. On savait que la définition de préconisations en vue d’une labellisation des dispositifs de sécurité allait être très complexe à rédiger. Le scoop c’est que Michel Riguidel s’est laissé aller à quelques spécifications fonctionnelles généralistes, publiées ce matin dans Numerama, qui lancent des pistes on ne peut plus larges. Même si on y évoque très brièvement quelques « bonnes mesures » , comme une désinstallation propre et le respect de la vie privée des utilisateurs, on peut s’inquiéter de quelque chose d’assez criant : Ce sont les spécifications d’un mouchard, on ne sécurise pas, on est bien dans le domaine de la surveillance des masses.

Ce n’est pas un scoop, c’est d’ailleurs surement pour ça que la HADOPI s’est résolue à passer outre et à se décider d’envoyer les premiers mails sans qu’un dispositif de sécurisation de l’accès Internet prévu depuis HADOPI 1, ne voit le jour. On savait que la définition de préconisations en vue d’une labellisation des dispositifs de sécurité allait être très complexe à rédiger. Le scoop c’est que Michel Riguidel s’est laissé aller à quelques spécifications fonctionnelles généralistes, publiées ce matin dans Numerama, qui lancent des pistes on ne peut plus larges. Même si on y évoque très brièvement quelques « bonnes mesures » , comme une désinstallation propre et le respect de la vie privée des utilisateurs, on peut s’inquiéter de quelque chose d’assez criant : Ce sont les spécifications d’un mouchard, on ne sécurise pas, on est bien dans le domaine de la surveillance des masses.