On a beau nous expliquer que ceci était accidentel, personnellement, je n’y crois pas un instant. Je ne sais pas si vous vous souvenez d’un billet dans lequel je m’inquietais de voir tourner une voiture autour d’une installation d’un réseau openmesh que j’avais déployé.

On a beau nous expliquer que ceci était accidentel, personnellement, je n’y crois pas un instant. Je ne sais pas si vous vous souvenez d’un billet dans lequel je m’inquietais de voir tourner une voiture autour d’une installation d’un réseau openmesh que j’avais déployé.

Il s’agissait d’une Google car, suréquipée (antenne wifi, gps, laptops embarqués). Cela laissait peu de doute, il y avait bien une cartographie wifi en cours.

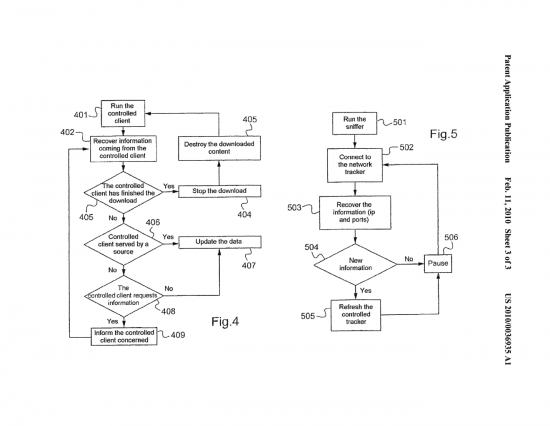

Mais ce n’est pas tout, une simple cartographie n’aurait pas nécessité le curieux manège que j’ai pu observer. Les équipements que l’on pouvait observer sur les Google car à l’époque n’embarquaient pas de cameras Elphel utilisées pour Google Street View mais le parfait équipement du wardriver.

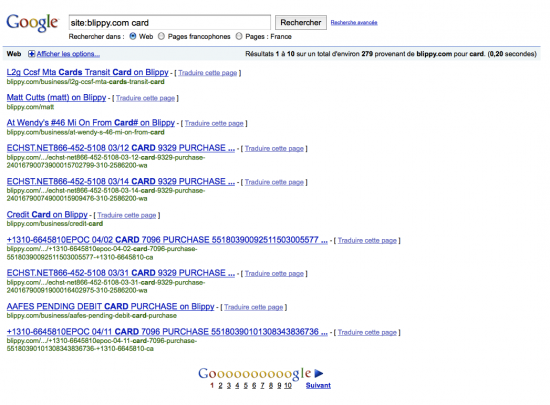

Et bien devinez quoi ? Google nous apprend aujourd’hui, que ces petites voitures auraient « accidentellement » collecté des données passant en clair sur les réseaux ouverts. Les Google car sniffaient les connexions et récupéraient les données qui transitaient en clair sur ces réseaux (pages web, texte, images, mais aussi mots de passe …). J’ai pu constater, pendant plusieurs jour, le manège de cette voiture qui s’arretait plusieurs minutes, tournaient autour de l’installation plusieurs fois. C’est pour cela que j’affirme que Google savait très bien qu’il collectait illégalement ces données, une simple cartographie n’aurait jamais nécessité de si fréquents arrêts. Ces stationnements attestent de la volonté de collecter des données, cela ne fait aucun doute en ce qui me concerne.

Je cherchais quelque chose à reprocher à Google, c’est aujourd’hui chose faite, cette société a employé des méthodes de voyous et a collecté soit disant accidentellement vos données personnelles.